朝鮮黑客創建經過安全驗證的惡意軟件攻擊macOS系統

據BleepingComputer消息,朝鮮黑客正使用 Flutter 創建的木馬記事本應用程序和掃雷游戲來攻擊蘋果 macOS 系統,這些應用程序具有合法的蘋果開發人員 ID 簽名和公證。

這些暫時經過了蘋果安全檢查的應用涉及竊取加密貨幣,與朝鮮黑客長期在金融盜竊方面的興趣一致。根據發現該活動的 Jamf Threat Labs 的說法,該活動看起來更像是一場繞過 macOS 安全的實驗,而不是一場成熟且高度針對性的操作。

從 2024 年 11 月開始,Jamf 在 VirusTotal 上發現了多個應用程序,這些應用程序對所有 AV 掃描似乎完全無害,但展示了“第一階段”功能,連接到與朝鮮行為者相關的服務器。

這些應用程序均使用谷歌的 Flutter 框架為 macOS 構建,該框架使開發人員能夠使用以 Dart 編程語言編寫的單個代碼庫為不同的操作系統創建本地編譯的應用程序。

Jamf研究人員表示,攻擊者在基于 Flutter 的應用程序中嵌入惡意軟件并非聞所未聞,但卻是第一次看到攻擊者使用它來攻擊 macOS 設備。

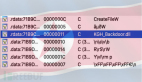

由于嵌入在動態庫 (dylib) 中,該庫由動態庫 (dylib) 在運行時加載,使用這種方法不僅為惡意軟件開發者提供了更多功能,而且還使惡意代碼更難檢測。

Flutter 應用程序布局

在進一步分析其中一款名為 New Updates in Crypto Exchange (2024-08-28)的應用程序時,Jamf 發現 dylib 中的混淆代碼支持 AppleScript 執行,使其能夠執行從命令和控制 (C2) 服務器發送的腳本。該應用程序打開了一個適用于 macOS 的掃雷游戲,其代碼可在 GitHub 上免費獲得。

Jamf 發現的 6 個惡意應用程序中有 5 個具有用合法的開發人員 ID 簽名,并且惡意軟件已通過公證,這意味著這些應用程序被蘋果的自動化系統掃描并被認為安全。

經過安全簽名、帶有木馬的掃雷游戲

Jamf 還發現了兩款基于 Golang 和 Python 變體的應用,兩者都向一個已知的與朝鮮有關聯的域 "mbupdate.linkpc[.]net "發出網絡請求,并具有腳本執行功能。

目前蘋果已經撤銷了 Jamf 發現的應用程序簽名,因此這些應用如果加載到最新的 macOS 系統上將無法繞過 Gatekeeper 防御。

然而,目前尚不清楚這些應用程序是否曾經用于實際操作,或者僅用于“在野”測試中,以評估繞過安全軟件的技術。