攻擊者開發(fā)BugDrop惡意軟件,可繞過安卓安全防護

據(jù)The Hacker News報道,攻擊者正在想法設(shè)防繞過 Google Play 商店的安全保護措施。安全研究人員也發(fā)現(xiàn)了一個以前未記錄的Android滴管木馬,該木馬目前正在開發(fā)中。

荷蘭網(wǎng)絡(luò)安全公司ThreatFabric的Han Sahin 在一份報告中指出,這種惡意軟件試圖使用一種從未見過的新技術(shù)來感染設(shè)備,以傳播極其危險的Xenomorph銀行木馬,允許犯罪分子在受害者的設(shè)備上進行欺詐攻擊。

該惡意軟件被ThreatFabric命名為BugDrop,是一種dropper應(yīng)用程序,其設(shè)計目的十分明確,就是為了應(yīng)對Android系統(tǒng)更新引入的新功能:使惡意軟件難以向受害者請求輔助功能服務(wù)權(quán)限。

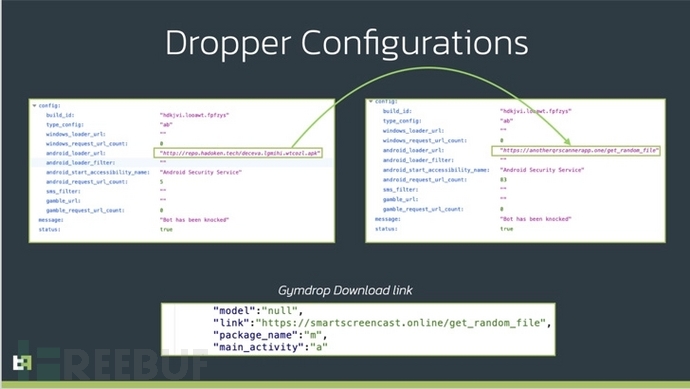

ThreatFabric認為BugDrop惡意軟件的始作俑者是臭名昭著的“Hadoken Security”網(wǎng)絡(luò)犯罪組織,該組織也是Xenomorph /Gymdrop 等Android等系列惡意軟件的幕后黑手。

從以往滴管木馬的表現(xiàn)來看,這類銀行木馬通常會利用無害的滴管應(yīng)用程序部署在Android系統(tǒng)上,滴管程序則會偽裝成具有生產(chǎn)力或比較實用的應(yīng)用程序,用戶一旦安裝,就會誘騙用戶授予侵入性權(quán)限。

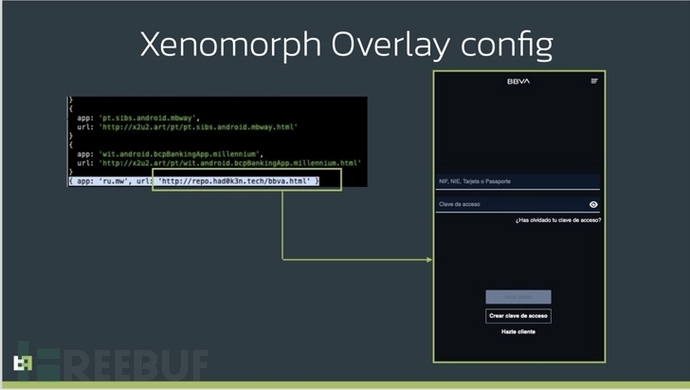

例如可讀取手機屏幕內(nèi)容,并代表用戶執(zhí)行操作的Accessibility API已經(jīng)被攻擊者廣泛濫用,攻擊者可以借此捕獲賬戶密碼、財務(wù)信息等較為敏感的用戶數(shù)據(jù)。具體實現(xiàn)方式為,當受害者打開所需的應(yīng)用程序(例如加密貨幣錢包)時,木馬會注入從遠程服務(wù)器檢索到的假冒登錄表單。

鑒于大多數(shù)這些惡意應(yīng)用程序都是側(cè)載,只有在用戶允許從未知來源安裝時才有可能發(fā)生這種情況,因此谷歌在 Android 13 中采取了阻止輔助功能 API 訪問,從應(yīng)用程序商店外部安裝應(yīng)用程序的步驟。

但這并沒有阻止對手試圖繞過這個受限的安全設(shè)置。輸入 BugDrop,它可以偽裝成 QR 碼閱讀器應(yīng)用程序。安全人員親自進行測試,可通過基于會話的安裝過程部署惡意有效負載。安全人員進一步強調(diào),“攻擊者正在使用這類惡意軟件,能夠在受感染的設(shè)備上安裝新的APK,以測試基于會話的安裝方法,并將其整合到更精細的 dropper 中,這在未來是很有可能會發(fā)生的事情。”

如果上述變化成為現(xiàn)實,可能會使銀行木馬更具威脅性,甚至能夠繞過安全防護體系,給用戶造成嚴重損失。

ThreatFabric公司也表示,“隨著BugDrop逐步完善當前存在的各種缺陷,攻擊者在與安全團隊、銀行機構(gòu)的戰(zhàn)爭中擁有一種全新的高威力的武器,足以擊敗谷歌目前采用的解決方案,這需要引起谷歌和安卓的警惕。”

參考來源:https://thehackernews.com/2022/08/cybercriminals-developing-bugdrop.html