可繞過安全防護!EDR Silencer紅隊工具遭黑客利用

近日,研究人員在惡意事件中觀察到一種名為 EDRSilencer 的紅隊操作工具。 EDRSilencer 識別安全工具后會將其向管理控制臺發出的警報變更為靜音狀態。

網絡安全公司 Trend Micro 的研究人員說,攻擊者正試圖在攻擊中整合 EDRSilencer,以逃避檢測。

被“靜音”的EDR 產品

端點檢測和響應(EDR)工具是監控和保護設備免受網絡威脅的安全解決方案。

它們使用先進的分析技術和不斷更新的情報來識別已知和新的威脅,并自動做出響應,同時向防御者發送有關威脅來源、影響和傳播的詳細報告。

EDRSilencer 是受 MdSec NightHawk FireBlock(一種專有的筆試工具)啟發而開發的開源工具,可檢測運行中的 EDR 進程,并使用 Windows 過濾平臺(WFP)監控、阻止或修改 IPv4 和 IPv6 通信協議的網絡流量。

WFP 通常用于防火墻、殺毒軟件和其他安全解決方案等安全產品中,平臺中設置的過濾器具有持久性。

通過自定義規則,攻擊者可以破壞 EDR 工具與其管理服務器之間的持續數據交換,從而阻止警報和詳細遙測報告的發送。

在最新版本中,EDRSilencer 可檢測并阻止 16 種現代 EDR 工具,包括:

- 微軟衛士

- SentinelOne

- FortiEDR

- Palo Alto Networks Traps/Cortex XDR

- 思科安全端點(前 AMP)

- ElasticEDR

- Carbon Black EDR

- 趨勢科技 Apex One

阻止硬編碼可執行文件的傳播,來源:趨勢科技

趨勢科技對 EDRSilencer 的測試表明,一些受影響的 EDR 工具可能仍能發送報告,原因是它們的一個或多個可執行文件未列入紅隊工具的硬編碼列表。

不過,EDRSilencer 允許攻擊者通過提供文件路徑為特定進程添加過濾器,因此可以擴展目標進程列表以涵蓋各種安全工具。

趨勢科技在報告中解釋說:在識別并阻止未列入硬編碼列表的其他進程后,EDR 工具未能發送日志,這證實了該工具的有效性。

研究人員說:這使得惡意軟件或其他惡意活動仍未被發現,增加了在未被發現或干預的情況下成功攻擊的可能性。

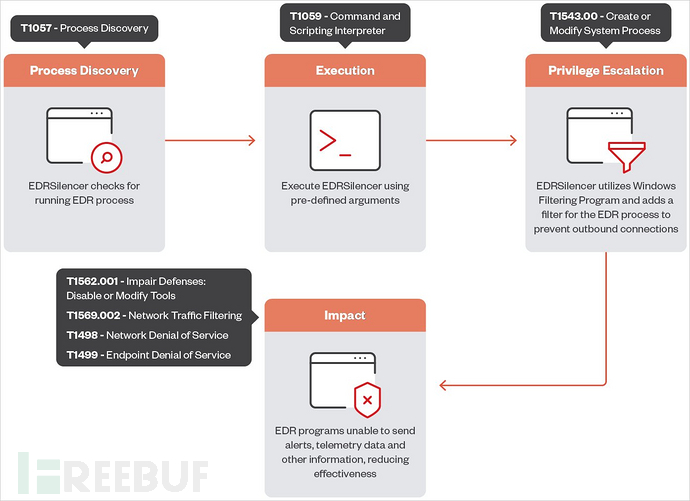

EDRSilencer 攻擊鏈,來源:趨勢科技

趨勢科技針對 EDRSilencer 的解決方案是將該工具作為惡意軟件進行檢測,在攻擊者禁用安全工具之前阻止它。

此外,研究人員建議實施多層次的安全控制,以隔離關鍵系統并創建冗余,使用提供行為分析和異常檢測的安全解決方案,在網絡上尋找入侵跡象,并應用最小特權原則。