黑客正使用AiTM攻擊監控企業高管的 Microsoft 365 帳戶

據Bleeping Computer8月24日消息,一項新的商業電子郵件泄露 (BEC) 活動正將復雜的魚叉式網絡釣魚與中間人攻擊 (AiTM) 策略相結合,以入侵企業高管的 Microsoft 365 帳戶,其中包括受多因素身份驗證 (MFA) 保護的帳戶。

Mitiga 的研究人員在一次事件響應案例中發現了這一活動,這是一種典型的商業電子郵件泄露攻擊,目的是在入侵并監控首席執行官或首席財務官等高級員工的賬戶后適時進行通信,并在適當的時候回復電子郵件,將大筆資金交易轉移到他們控制的銀行賬戶。

在攻擊開始時,攻擊者會向目標發送謊稱付款的公司銀行賬戶由于財務審計而被凍結的釣魚郵件,并附有新的付款指令,這些指令會切換到由攻擊者控制的銀行賬戶。

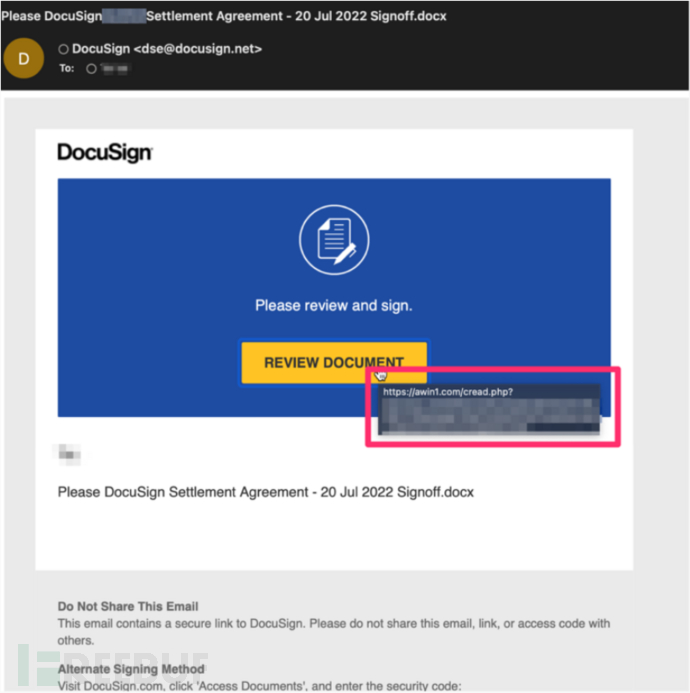

在Mitiga例舉的一個攻擊樣例中,對公司高管的攻擊始于一封看似來自 DocuSign 的網絡釣魚電子郵件,(DocuSign 是一種在企業環境中廣泛使用的電子協議管理平臺),雖然電子郵件沒有通過 DMARC 檢查,但 Mitiga 發現, DocuSign 針對垃圾郵件的常見安全錯誤配置有助于它進入目標的收件箱。單擊“查看文檔”按鈕時,受害者會被帶到一個欺騙域上的網絡釣魚頁面,要求收件人登錄到 Windows 域。

發送給目標高管的網絡釣魚郵件

攻擊者被認為使用網絡釣魚框架(例如 Evilginx2 代理)來進行所謂的中間人攻擊 (AiTM) 。在 AiTM 攻擊期間, Evilginx2 等工具充當代理,位于網絡釣魚頁面和目標公司的合法登錄表單之間。由于代理位于中間,當受害者輸入他們的憑證并解決 MFA 問題時,代理會竊取 Windows 域生成的Cookie。這時,可以將偷來的Cookie加載到他們自己的瀏覽器中,自動登錄到受害者的賬戶中,并繞過MFA。

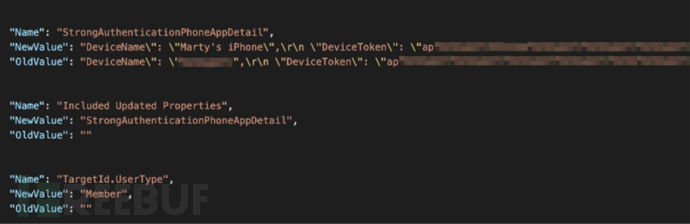

攻擊者將手機添加為新的 MFA 設備

由于有效Cookie可能會過期或被撤銷,因此攻擊者會添加新的 MFA 設備并將其鏈接到被破壞的 Microsoft 365 帳戶,這一舉動不會生成任何警報或需要與原有帳戶所有者進行進一步交互。

在 Mitiga 看到的案例中,攻擊者添加了一部手機作為新的身份驗證設備,以確保他們可以不間斷地訪問受感染的帳戶。據研究人員稱,攻擊者正利用這種隱秘的漏洞幾乎完全地訪問 Exchange 和 SharePoint。根據日志,他們沒有對受害者的收件箱采取任何行動,大概只是閱讀電子郵件。

然而,攻擊者可能正在等待合適的時機注入他們自己的電子郵件,以將發票付款轉移到攻擊者控制的銀行賬戶中。