微軟聲稱:伊朗黑客使用BitLocker加密Windows系統

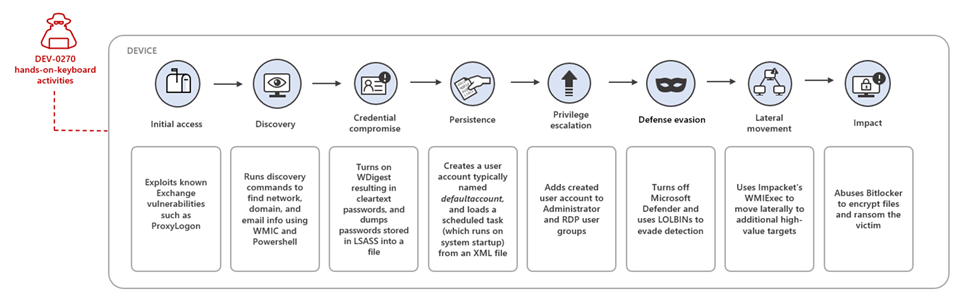

微軟表示,一個由伊朗政府撐腰的威脅組織一直在多起攻擊中濫用BitLocker Windows功能,以加密受害者的系統,微軟將它跟蹤分析的這個組織編號為DEV-0270(又名Nemesis Kitten)。

微軟的威脅情報團隊發現,該威脅組織能夠快速利用新披露的安全漏洞,并在攻擊中廣泛使用非本地二進制文件(LOLBIN)。

這與微軟的發現結果:DEV-0270在使用 BitLocker相一致,這項數據保護功能可在運行Windows 10、Windows 11或Windows Server 2016及更高版本的設備上提供全卷加密服務。

微軟安全威脅情報團隊解釋道:“我們已經看到DEV-0270使用setup.bat命令來啟用BitLocker加密功能,這導致主機無法正常運行。對于工作站而言,該威脅組織使用了DiskCryptor,這是一種適用于Windows的開源全盤加密系統,允許對設備的整個硬盤進行加密。”

從初始訪問到勒索函投放到被鎖定系統上之間的贖金時間(TTR)大約為兩天;據微軟觀察發現,DEV-0270在攻擊得逞后要求受害者支付8000美元的贖金以換取解密密鑰。

圖1. 典型的DEV-0270攻擊鏈(來源:微軟)

賺外快,牟取私利

微軟聲稱,這是由伊朗政府支持的Phosphorus網絡間諜組織(又名Charming Kitten和APT35)下面的一個子組織,該網絡間諜網絡以攻擊和收集與全球各地政府、非政府組織(NGO)和國防組織有關的知名受害者的情報而臭名昭著。

據微軟的低置信度評估顯示,DEV-0270似乎在賺外快,“為了牟取私利”。

微軟表示,該威脅組織基于“大量重疊的攻擊基礎設施”,由一家有兩個別名:Secnerd(secnerd[.]ir)和Lifeweb(lifeweb[.]it)的伊朗公司運營。

微軟補充道:“這些組織還與位于伊朗卡拉季的Najee Technology Hooshmand有關。”

該組織尋找攻擊目標通常是隨機性的:威脅分子掃描整個互聯網,查找易受攻擊的服務器和設備下手,從而使擁有易受攻擊且容易被發現的服務器和設備的組織容易受到這些攻擊。

由于DEV-0270的許多攻擊都利用了Exchange(ProxyLogon)或Fortinet(CVE-2018-13379) 中的已知安全漏洞,因此建議公司企業盡快給面向互聯網的服務器打上補丁,以阻止企圖利用漏洞的活動和隨后的勒索軟件攻擊。

SecureWorks公司的反威脅部門(CTU)在今年5月曾報告了與Secureworks跟蹤分析的編號為COBALT MIRAGE的威脅組織有關的類似惡意活動,該威脅組織使用了與Phosphorus APT組織重疊的攻擊基礎設施。

本文翻譯自:https://www.bleepingcomputer.com/news/microsoft/microsoft-iranian-hackers-encrypt-windows-systems-using-bitlocker/如若轉載,請注明原文地址。