無需拆機!Windows 11 BitLocker加密文件被破解

混沌通信大會 (38C3)上,安全研究員Thomas Lambertz展示了一個名為“bitpixie”(CVE-2023-21563)的漏洞。

“bitpixie”漏洞通過利用Windows啟動管理器的降級攻擊,使攻擊者可以在不物理篡改設備的情況下繞過安全啟動,只需要能夠插入網線和鍵盤即可解密磁盤。這一漏洞凸顯了Windows 11上BitLocker默認配置中的一個嚴重缺陷,對依賴它進行數據保護的用戶敲響了警鐘。

BitLocker是微軟的全盤加密技術,旨在通過加密整個驅動器來保護敏感數據。它依賴安全啟動和可信平臺模塊(TPM)來確保加密密鑰僅在啟動期間釋放給受信任的組件。然而,bitpixie漏洞利用了這一過程中的設計缺陷。

該漏洞如何發揮作用?

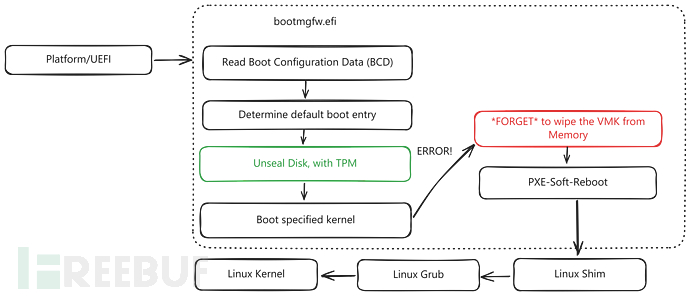

該漏洞的根源在于Windows啟動管理器在特定恢復流程中,未能從內存中清除加密密鑰。攻擊者可以通過將啟動加載程序降級到較舊的、易受攻擊的版本來利用這一點。

具體過程如下:

- 啟動器降級:通過網絡啟動(PXE啟動),攻擊者加載一個過時的Windows啟動管理器,該版本仍存在漏洞。

- 觸發恢復模式:降級后的啟動器會觸發恢復序列,導致BitLocker保護數據所需的卷主密鑰(VMK)留在系統內存中。

- 內存轉儲:攻擊者隨后啟動到Linux環境中,并使用取證工具從內存中提取VMK。

- 解密數據:一旦獲得VMK,攻擊者即可完全訪問加密的硬盤。

這種攻擊無需打開筆記本電腦或訪問內部組件,對于被盜設備來說尤其令人擔憂。

Windows漏洞問題

BitLocker依賴安全啟動和TPM進行無人值守解密,雖然這些機制可以通過在啟動時自動解鎖硬盤來簡化用戶體驗,但它們在被利用時也會產生漏洞,bitpixie就暴露了這一重大弱點。

主要問題包括:

- 廣泛的適用性:該漏洞影響所有使用BitLocker默認“設備加密”模式的設備,而許多Windows 11系統默認啟用此模式。

- 易于執行:該攻擊僅需對設備進行物理接觸,并使用鍵盤和網絡連接等基本工具。

- 持續風險:盡管微軟在2022年底發布了補丁,但由于安全啟動證書撤銷的限制,攻擊者仍可通過啟動器降級繞過保護。

緩解策略

微軟承認完全解決這一漏洞存在挑戰。盡雖然較新的啟動加載程序已修復該問題,但由于安全啟動無法普遍強制執行嚴格的降級保護,舊版本仍然可利用。為降低風險,建議用戶采取以下額外安全措施:

- 啟用預啟動身份驗證:配置BitLocker使用預啟動PIN,確保加密密鑰不會在沒有用戶交互的情況下自動釋放。

- 應用KB5025885更新:該更新引入了額外的安全啟動證書并撤銷了舊證書,減少降級攻擊的暴露。

- 調整 PCR 配置:更改TPM平臺配置寄存器(PCRs)以包含額外的測量值,可以防止未經授權的密鑰釋放。

- 禁用網絡啟動選項:在BIOS/UEFI設置中限制PXE啟動功能,可以阻止主要的攻擊途徑之一。

bitpixie等漏洞的持續存在,凸顯了基于硬件的安全實現所面臨的更廣泛問題。由于固件限制以及對制造商更新的依賴,在所有設備上更新安全啟動證書是一個緩慢的過程。

微軟計劃在2026年前引入新的安全啟動證書,但這留下了很大的的漏洞窗口。

參考鏈接:https://cybersecuritynews.com/windows-11-bitlocker-encrypted-files-accessed/