能夠繞過雙因子驗證的釣魚即服務平臺 EvilProxy 在暗網中出現

Resecurity 的研究人員最近發現了一個新的網絡釣魚即服務(PhaaS)平臺 EvilProxy,該平臺正在暗網中大肆宣傳。在其他表述中,也有叫做 Moloch 的。該平臺與此前出現的網絡釣魚工具包存在某種關聯,這些工具包由針對金融機構和電子商務公司發起攻擊的著名攻擊者開發。

此前,針對 Twilio 的供應鏈攻擊導致雙因子驗證代碼泄露。而 EvilProxy 這樣的平臺能夠大規模攻擊啟用雙因子驗證的用戶,而無需侵入供應鏈中。

EvilProxy 嘗試使用反向代理與 Cookie 注入來繞過雙因子認證,以此代理受害者的會話。這種攻擊方式此前在 APT 攻擊中已有發現,EvilProxy 將其成功產品化。調查發現攻擊者已經攻擊了多位財富五百強公司的員工。

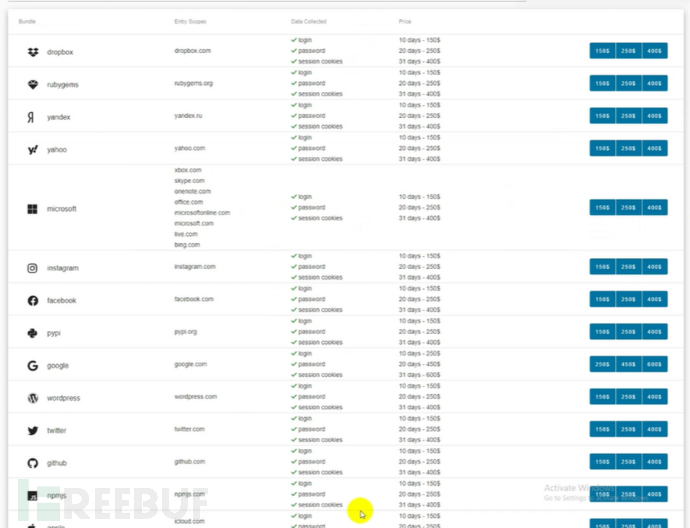

首次發現 EvilProxy 在 2022 年 5 月上旬,攻擊者發布了一段演示視頻(https://player.vimeo.com/video/746020364),介紹了針對 Apple、Facebook、GoDaddy、GitHub、Google、Dropbox、Instagram、Microsoft、Twitter、Yahoo、Yandex 等品牌的攻擊。

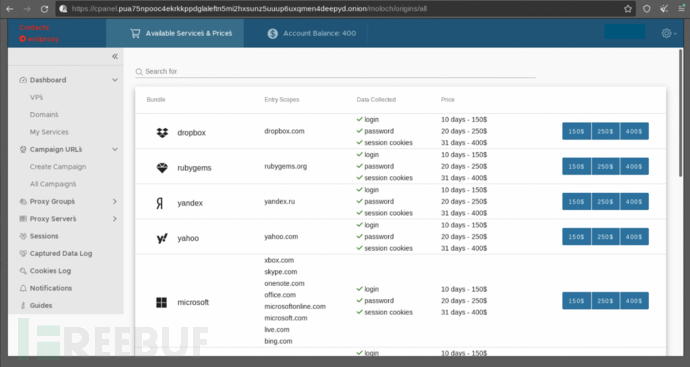

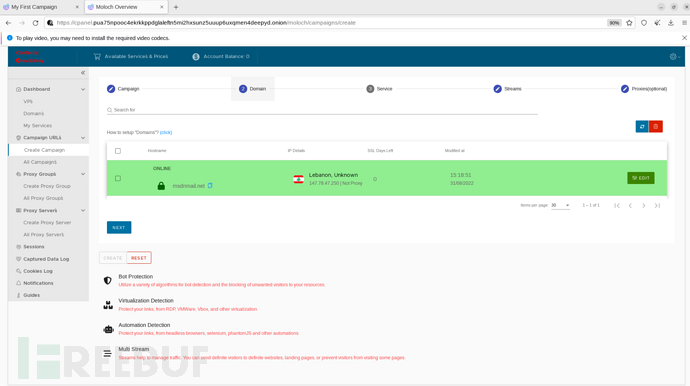

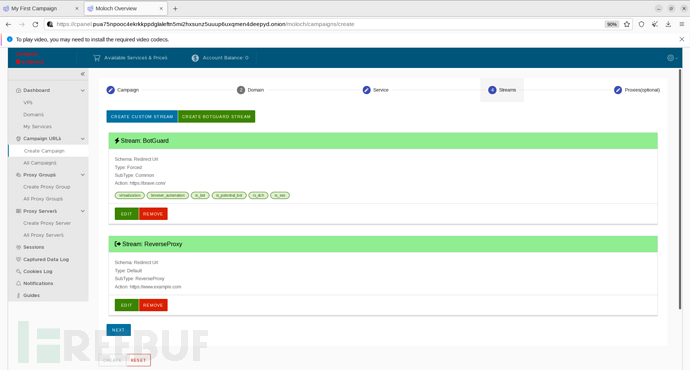

后臺控制列表

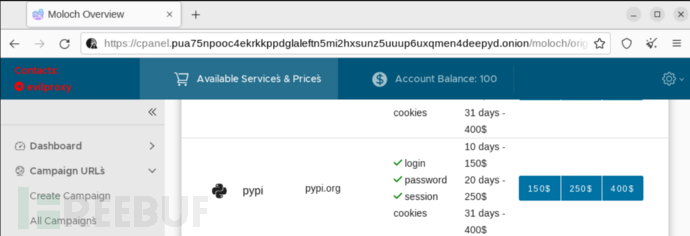

值得注意的是,EvilProxy 還支持針對 Python 語言的官方軟件存儲庫 Python Package Index(PyPi)的網絡釣魚攻擊。

針對 PyPi 的攻擊

不久前,PyPi 官方表示項目貢獻者遭到了網絡釣魚攻擊,最后使用了 JuiceStealer 作為 Payload 部署。根據分析調查,攻擊就是與 EvilProxy 有關。

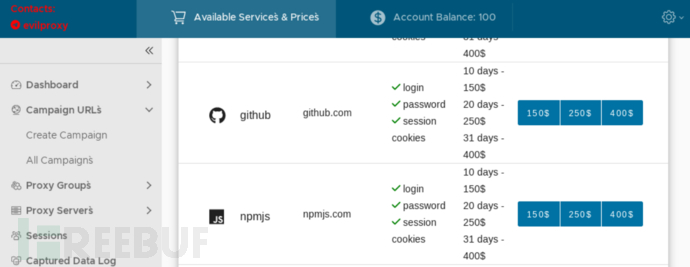

除了 PyPi,EvilProxy 還支持 GitHub 和 npmjs。攻擊者希望通過釣魚攻擊切入供應鏈,入侵下游的軟件開發人員和 IT 人員。

針對 GitHub 與 npmjs 的攻擊

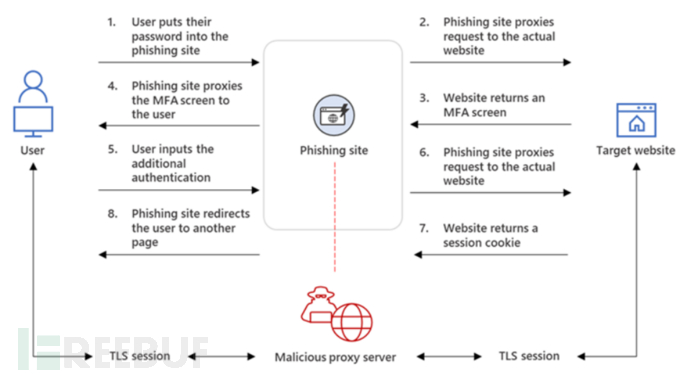

反向代理

EvilProxy 利用反向代理的原理,將受害者引導至釣魚網站,并且通過反向代理為用戶提供所有合法的內容,包括登錄頁面等。當流量經過反向代理,攻擊者就能夠獲取有效的會話 Cookie 并且繞過雙因子認證的校驗。

運作模式

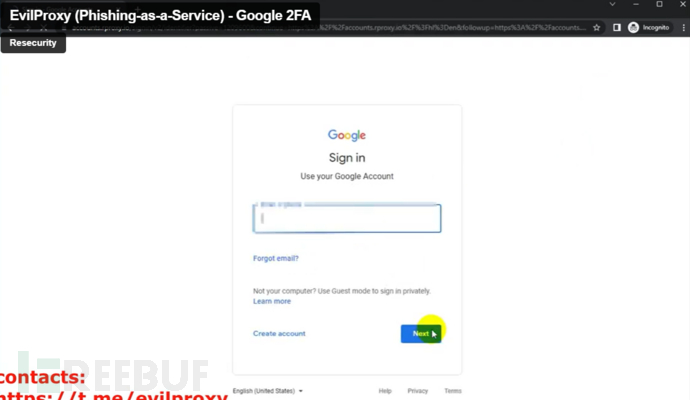

Google 雙因子驗證示例(https://player.vimeo.com/video/746020880)如下所示:

Google 雙因子驗證

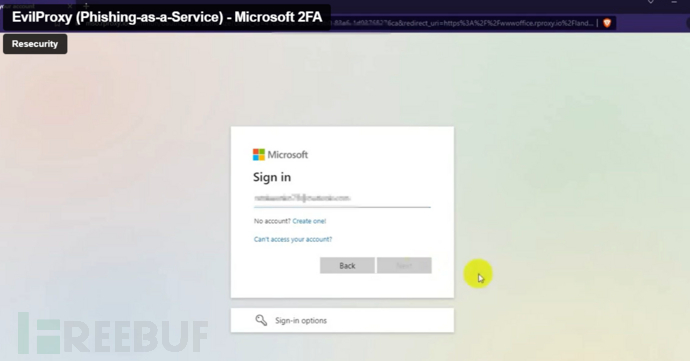

微軟雙因子驗證示例(https://player.vimeo.com/video/746021195)如下所示:

微軟雙因子驗證

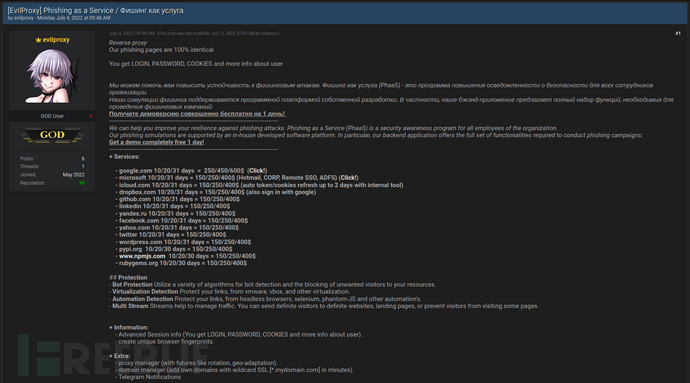

EvilProxy 是訂閱制,用戶可以選擇 10 日、20 日或者 31 日。由 John_Malkovich 擔任管理員,在 XSS、Exploit 與 Breached 在內的主要黑客社區都有出售。

論壇廣告

EvilProxy 通過 Telegram 進行聯系與付款。

訂閱價格

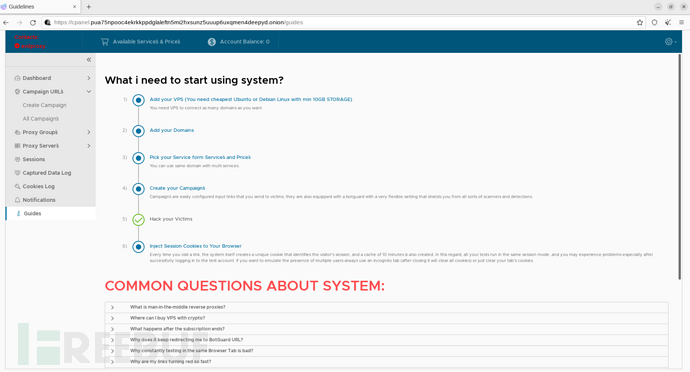

EvilProxy 提供了使用教程與教學視頻,坦率地說攻擊者在易用性上做的非常優秀。

官方網站

攻擊者使用 Docker 容器和一組腳本進行部署,自動安裝程序部署在 Gitlab 的 ksh8h297aydO 用戶中。

apt update -qqy && apt dist-upgrade --no-install-recommends --no-install-suggests -o Dpkg::options::="--force-confdef" -y \ && apt install --no-install-recommends --no-install-suggests -y git \ && rm -rf /srv/control-agent && git clone --recurse-submodules https://gitlab.com/ksh8h297ayd0/docker-control-agent.git /srv/control-agent \ && cd /srv/control-agent && chmod +x ./install.sh \ && /srv/control-agent/install.sh '[license_key]' ===*=

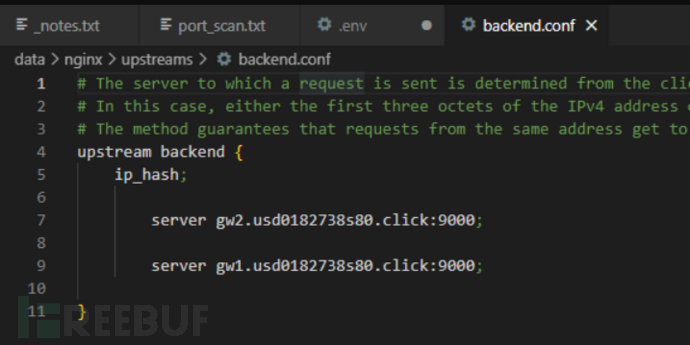

部署成功后,就會通過上游的兩個網關轉發來自受害者的流量。

配置信息

例如一個模擬微軟電子郵件服務的釣魚網站地址為:

https://lmo.msdnmail[.]net/common/oauth2/v2.0/authorize?client_id=4765445b-32c6-49b0-83e6-1d93765276ca&redirect_uri=https%3A%2Fopenid%20profile%20https%3 A%2F%2Fwwwofc.msdnmail.net%2Fv2%2FOfficeHome.All&response_mode=form_post&nonce=637975588496970710 .Zjg3YzFkMmEtYTUxYy00NDliLWEzYzAtMTExZTliNjBkY2ZkY2U3NzM2MDMtZWNhZC00ZWFmLWE5YjMtYzgzZTFjM2E1ZDdl&ui_locales=en-US&mkt=en-US&state=jHi-CP0Nu4oFHIxklcT1adstnCWbwJwuXQWTxNSSsw-23qiXK-6EzyYoAyNZ6rHuHwsIYSkRp99F-bqPqhN4JVCnT4-3MQIDvdTKapKarcqaMFi6_xv2__3D0KfqBQ070ykGBGlwxFQ6Mzt9CwUsz2zdgcB4jFux2BhZQwcj-WumSBz0VQs5VePV-wz00E8rDxEXfQdlv-AT29EwdG77AmGWinyf3yQXSZTHJyo8s-IWSHoly3Kbturwnc87sDC3uwEn6VDIjKbbaJ-c-WOzrg&x-client-SKU=ID_NETSTANDARD2_0&x-client-ver=6.16.0.0?

獲取授權后的 URL 為:

https://473126b6-bf9a-4a96-8111-fb04f6631ad8-571c4b21.msdnmail[.]net/mail/?realm=[victim_domain]&exsvurl=1&ll-cc=1033&modurl=0&JitExp=1&url=%2Fowa%2F%3Frealm%253d%2526exsvurl%253d1%2526ll-cc%253d1033%2526modurl%253d0%2526login_hint%253[victim_email]%252540[victim_domain]?

模擬微軟電子郵件服務的釣魚

模擬微軟電子郵件服務的釣魚

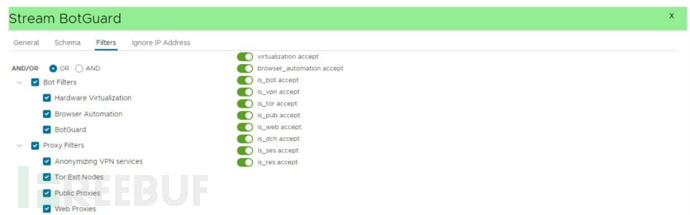

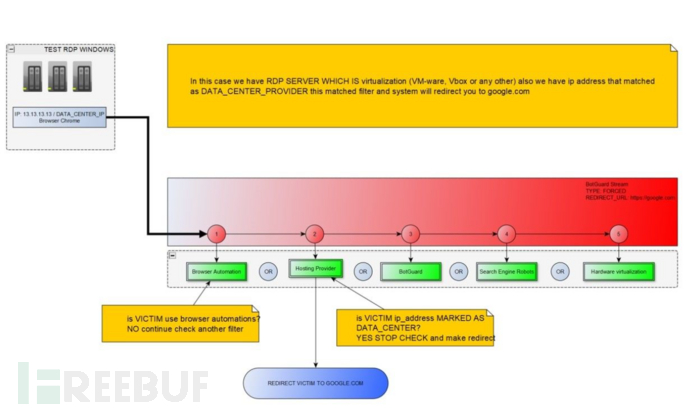

攻擊者匯總了已知的 VPN 服務、代理服務與 Tor 出口節點等數據,判斷潛在受害者為機器人或者研究人員,就會自動斷開鏈接。

安全防護配置

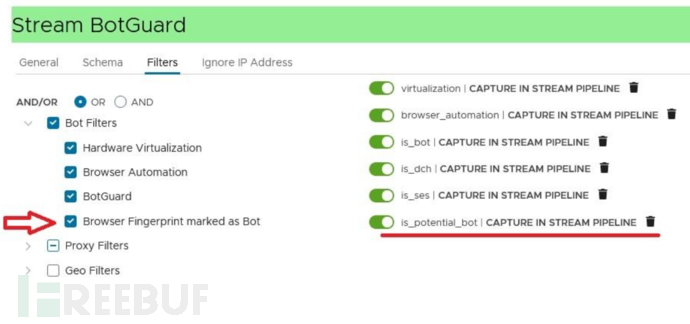

另一種方法是基于指紋:

指紋識別配置

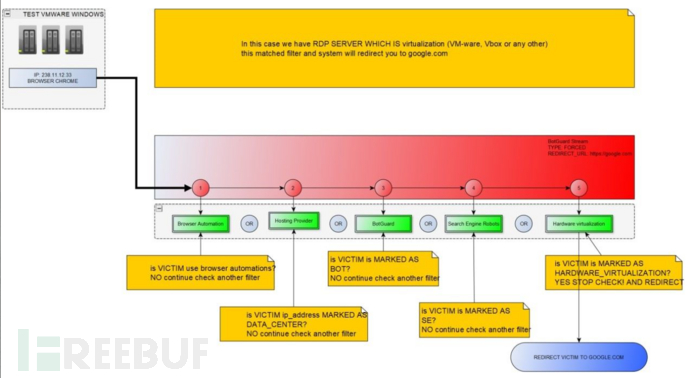

攻擊者也十分警惕虛擬機:

虛擬機檢測

虛擬機檢測

總結

EvilProxy 為攻擊者提供了一種低成本、可擴展的解決方案來進行釣魚攻擊,能夠繞過雙因子認證使用戶更加不安全。