揭開暗網服務的神秘面紗(上)

各位同學們大家好,我將會在這一系列的文章中跟大家討論有關匿名系統安全方面內容,包括暗網的運行機制以及其中的各種匿名服務。以下是我在2016年HackFest大會(2016年11月5日)上所做的演講內容,如果有不對的地方歡迎大家批評指正。

寫在前面的話

我的名字叫Sarah,我是一名獨立的匿名隱私研究人員。在此之前,我曾經是一名任職于亞馬遜公司的安全工程師,當時我的工作就是幫助公司防止攻擊者通過機器學習系統來對我們客戶進行網絡欺詐活動。在加入亞馬遜之前,我還是英國情報機構政府通信總部(GCHQ)一名計算機科學家。不過不好意思,有關GCHQ的工作內容我就不能告訴各位了。

今天,我準備跟大家討論一些關于匿名性和隱私安全方面的東西,所有的這些內容我都已經在網站mascherari.press上發布過了,感興趣的同學可以訪問查看。

內容概述

首先,我會跟大家簡單介紹一下關于隱藏服務安全方面的內容。請大家放心,我不會再去跟各位詳細討論Tor網絡的運行機制。我相信即便你并不是十分了解匿名服務,你同樣能夠聽得懂我在說什么。在今年年初,我曾對目前匿名系統的安全性進行了研究,我總結出了該系統目前所面臨的五大安全風險,所以我首先會向大家介紹這五大安全風險。

接下來就是我此次演講的核心內容了,我會告訴大家暗網所能實現的匿名化程度到底有多高,這部分內容也是我這幾個月以來的研究成果。介紹完之后,我還會給大家提供幾個研究案例。不過在此我要提醒大家的是,雖然我會提到關于去匿名化的內容,但是在演講過程中我并不會直接告訴大家如何實現去匿名化以及哪些因素將有可能導致訪問者身份暴露。

最后,我將在演講結束之前與大家分享我對暗網未來的看法。除此之外,我也會與大家討論我們應該如何去解決暗網目前所面臨的安全問題。

基本概念

現在,我準備給大家介紹一下什么是隱藏服務,尤其是如何實現隱藏服務的去匿名化。這其實并不算是密碼學研究上的新突破,而且也不會對Tor網絡和其他的匿名網絡產生影響。實際上,我今天所要演示給大家看的東西可以讓網站運營者和軟件設計者更加清楚地知道我們到底應該保護那些類型的信息。

關于隱藏服務最重要的一點就是,它們所要隱藏的東西其實就是IP地址,這一點請你記住。如果服務隱藏在某個匿名網絡(例如Tor網絡)的后面,那么客戶將永遠無法獲取到這個暗網服務的IP地址,反之亦然,隱藏服務同樣無法得知客戶的IP地址。但是,隱藏服務在設計之初并沒有提供任何防止服務信息外泄的保護機制。比如說,我現在運營著一大堆隱藏服務,而所有的這些服務都與我的“明網”身份有著某種聯系,所以別人可以輕易地發現這些隱藏服務背后的運營者其實就是我。

今天我們主要討論的是隱藏服務無意間的身份泄漏問題,待會兒你就會看到,識別出隱藏服務的身份信息其實并不難。

匿名服務的安全現狀

在今年年初,我曾掃描了8000多個暗網網站,希望可以找出一些包含錯誤配置的暗網站點。需要注意的是,由于很多隱藏服務的正常運營時間具有不確定性,因此整個掃描過程花費了我好幾周的時間。在對掃描結果進行了非常詳細的人工分析之后,我總結出了暗網服務目前所面臨的五大安全風險。

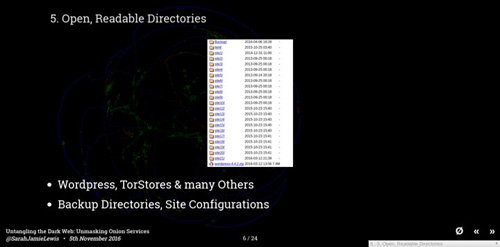

問題NO.5:開放/可讀的網站目錄

首先,問題NO.5是開放/可讀的網站目錄。這種情況在“明網”中非常的常見,但是這種開放目錄將會對隱藏服務的安全性帶來非常嚴重的影響。網站管理員通常喜歡將網站資源直接存放在類似“Backup”這樣的目錄中,因為他們覺得沒人會來查看這些目錄或文件。上圖顯示的就是我在某個暗網服務中掃描到的網站目錄,其中每一個文件夾中都包含有22個隱藏服務的相關資源。由此可以看出,所有的這些隱藏服務全部都托管在同一臺網絡服務器之中,其中還包括多個出售非法藥物的暗網市場和一個社交網站。其實這還不是最糟糕的情況,某些隱藏服務的管理員會直接將網站的數據庫備份文件(sql文件)和配置文件直接存放在“Backup”文件夾中,這才是最可怕的事情。

問題NO.4:EXIF元數據

問題NO.4是EXIF元數據。這類數據是編碼在圖片之中的,它可以告訴你這張數字相片是在哪里拍攝的、用哪種設備拍攝的、或者是用什么軟件編輯的等等。實際上,EXIF元數據的安全問題早在幾年前就已經出現了。比如說,你可以從暗網市場中下載一張在售可卡因的商品圖片,然后從中提取出拍照地點的GPS坐標,接下來你就可以利用地圖服務的街景模式來找到這個地方了。

最近,很多大型暗網市場已經開始對所有上傳的圖片進行重新編碼了,以確保圖片不會留下可被分析的元數據。但是,你仍然可以在很多小型網站或產品廠商頁面中找到包含EXIF元數據的圖片,雖然已經沒有多少圖片還包含GPS數據了,但是這些元數據仍然會給暗網服務帶來安全問題。

上面這張截圖顯示的是我從某個暗網市場收集到的一張圖片的元數據,如果你想要了解關于這個隱藏服務的更多內容,那么這些數據絕對會非常有用。管理員在制作這張圖片時,使用的是Windows還是Mac呢?他們有沒有固定的制圖軟件?他們使用的是相機附帶的編輯軟件嗎?別擔心,EXIF元數據會告訴你一切。

問題NO.3:克隆網站

問題NO.3是克隆網站。在掃描過程中,我發現大約有29%的匿名服務有至少一個副本,這里的“副本”指的是網站頁面內容的sha1哈希完全相同。在進行了大量分析工作之后,我發現如果暗網服務使用的是動態頁面的話,那么包含至少一個副本的網站數量可能會更高。

這些網站副本通常是管理員故意留下的,有可能是出于對網站均衡負載的考慮,也有可能是為了進行某些其他的活動。但是我們要知道,現在暗網中存在大量這種類型的克隆網站,這些網站可以監聽并篡改合法網站所發送的網絡請求,例如比特幣錢包地址等等。通常情況下,辨別克隆網站的唯一方法就是仔細查看網頁中的每一張圖片,看看這些圖片中是否有相應網站的水印或者信息識別標識。

問題NO.2:SSH指紋

問題NO.2是SSH指紋。每一臺服務器通常只有一個唯一的公共密鑰,所以我們可以通過對比兩個隱藏服務所使用的SSH指紋來判斷它們是否使用的是同一臺服務器。除此之外,如果你的服務器存在錯誤配置或者主機端口對“明網”開放的話,Shodan引擎將可以搜索到你的SSH公共密鑰。這樣一來,他人就可以直接找到你的隱藏服務所使用的IP地址了。在研究過程中,我通過Shodan引擎發現了至少有30個暗網網站的SSH指紋配置存在安全問題。

問題NO.1:Localhost繞過

問題NO.1是本地主機繞過。如果你在隱藏服務中所運行的軟件會給本地流量分配特殊的權限,或者是你對你的Web應用進行了額外的配置,那么就有可能發生問題1所描述的這種情況,最常見的就是Apache的mod_status模塊了。我發現目前大約有6%的暗網網站存在Apache本地主機繞過問題,這種安全問題不僅會暴露服務器的IP地址,而且該服務器所托管的其他網站也將會受到影響。

這種問題非常的常見,而且還會帶來非常嚴重的影響。目前大約有12%的Apach服務器存在mod_status泄漏的問題,而且在過去的幾年里,這個數字有增無減。

總結

在這篇文章中,主要跟大家介紹了關于暗網服務的一些基本內容,并且告訴了大家目前隱藏服務所面臨的五大安全問題。在下一篇文章中,我將會給大家深入分析暗網服務的安全機制與匿名化的問題。敬請關注!