揭示 2022 年連網設備的真正風險

連網設備風險是我們現在所處的快速發展的數字時代的一個公認副產品。但是,IT、物聯網(IoT)、醫療物聯網(IoMT)和運營技術(OT)設備易受攻擊的程度各不相同,有些設備比其他設備面臨的風險更大,尤其是在網絡犯罪分子繼續快速創新,以獲得入侵和利用連網設備以實現其目的情況下。

每個行業中連網設備的數量和多樣性都在不斷增加,這為組織了解和管理其所面臨的風險帶來了新的挑戰。現在,攻擊面幾乎涵蓋了每個組織中的 IT、物聯網和 OT,此外,加上醫療保健中的IoMT,這加劇了互連網絡的脆弱性。

事實上,根據 Ponemon Institute 最近的一份報告,65%的受訪組織表示物聯網和OT設備是其網絡中最不安全的部分之一,而50%的組織表示針對這些設備的攻擊有所增加。在這些組織中,88% 的 IT 從業人員將物聯網設備連接到互聯網,56% 將 OT 設備連接到互聯網,51% 將 OT 網絡連接到 IT 網絡。

現實情況是,連網設備現在存在于每個垂直行業,并且它們繼續對所有行業的組織構成相當大和廣泛的安全風險,因為許多組織仍然容易受到已知和舊漏洞的影響。為了確定設備類型、行業部門和網絡安全政策固有的風險點,最近的研究分析了金融服務、政府、醫療保健、制造和零售領域超過1900萬臺設備的風險狀況,以揭示2022年風險最高的連網設備。

研究結果表明:

IT 設備仍然是最受歡迎的目標

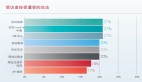

包括計算機、服務器、路由器和無線接入點在內的 IT 設備是風險最高的設備,因為它們仍然是包括勒索軟件在內的惡意軟件的主要攻擊目標,也是惡意行為者的主要初始接入點。這些行為者利用暴露于互聯網的設備上的漏洞,例如運行未打補丁的操作系統,或者使用社會工程和網絡釣魚技術來欺騙員工在其計算機上運行惡意代碼。

路由器和無線接入點以及其他網絡基礎設施設備正成為惡意軟件和高級持續性威脅的更常見入口點。路由器是危險的,因為它們經常暴露在網上,連接內部和外部網絡,具有危險的開放端口,并且具有許多漏洞,這些漏洞通常很快就會被惡意行為者利用。

物聯網設備更難修補和管理

企業網絡上越來越多的物聯網設備正被積極利用,因為它們比 IT 設備更難修補和管理。物聯網設備由于薄弱的憑證或未打補丁的漏洞而受到攻擊,主要是成為分布式拒絕服務 (DDoS) 僵尸網絡的一部分。

連網攝像頭、VoIP 和視頻會議系統是最具風險的物聯網設備,因為它們通常暴露在互聯網上,并且威脅行為者針對它們的活動由來已久。

ATM 之所以出現在排名中,是因為它們在金融機構中具有明顯的業務重要性,也因為數據表明,許多ATM與其他物聯網設備相鄰,如安全攝像頭和經常暴露的物理安全系統。

打印機不僅包括用于聯網辦公室的多功能打印和復印設備,而且還包括用于打印收據、標簽、票據、腕帶和其他用途的專用設備。盡管打印機與網絡風險的聯系并不廣泛,但它們應該引起重視。與連網攝像頭一樣,它們已被 APT28 等威脅參與者利用發起攻擊。就像ATM一樣,打印機通常連接到敏感設備,例如收據打印機的銷售點系統,以及辦公室打印機的具有特權用戶的傳統工作站。

X光機和患者監護儀是最危險的物聯網設備

連網醫療設備顯然存在風險,因為它們對醫療保健服務和患者安全有潛在影響。有許多針對衛生系統企業 IT 網絡的勒索軟件攻擊已蔓延至醫療設備,使它們無法使用,例如 2017 年的 WannaCry、2019年對阿拉巴馬州一家醫院的攻擊影響了胎兒監視器,以及2020年以來影響美國和愛爾蘭核磁信息系統的幾次攻擊。

DICOM工作站、核醫學系統、成像設備和PACS被列為最危險的設備,它們都是與醫學成像相關的設備,并且有一些共同點:它們通常運行傳統的易受攻擊的IT操作系統,具有廣泛的網絡連接以允許共享成像文件,并且使用DICOM標準來共享這些文件。

此外,患者監護儀是醫療機構中最常見的醫療設備之一,也是最脆弱的設備之一。與醫學成像設備一樣,它們通常使用未加密的協議進行通信,這意味著攻擊者可以篡改它們的讀數。

OT設備是任務關鍵型設備,但其設計不安全

在過去十年里,國家支持的針對OT系統和設備的攻擊已經變得司空見慣。研究發現,制造業中高風險設備的比例最高(11%),但更令人不安的是,針對這些設備的網絡犯罪和黑客活動日益增多。最近,勒索軟件團體獲得了對多個自來水公司 SCADA 系統的訪問權限。

總體而言,PLC 和 HMI 是風險最高的 OT 設備,因為它們非常關鍵,可以完全控制工業流程,并且在設計上不安全。盡管 PLC 不經常連接到互聯網,但許多 HMI 連接到互聯網以實現遠程操作或管理。這些設備不僅在制造業等關鍵基礎設施領域很常見,而且在零售等行業也很常見,它們推動物流和倉庫自動化。

然而,其他觀察到的有風險的 OT 設備比 PLC 和 HMI 更普遍,例如,不間斷電源(ups)出現在許多企業和數據中心網絡中,就在計算機、服務器和物聯網設備旁邊。不間斷電源在電源監控和數據中心電源管理中發揮著關鍵作用。對這些設備的攻擊可能會產生物理影響,例如關閉關鍵區域的電源或篡改電壓以損壞敏感設備。

環境監測和樓宇自動化系統對于設施管理至關重要,這是大多數組織的共同需求。智能建筑完美地體現了一個跨行業領域,其中IT、IoT和oT正在同一網絡上融合。有多個智能建筑被威脅者利用的例子,例如使控制器無法使用,為僵尸網絡招募易受攻擊的物理訪問控制設備,或利用工程工作站進行初始訪問。這些設備危險地將OT的設計不安全特性與物聯網的互聯網連接性混合在一起。

在多個層級主動保護設備

設備制造商和用戶都有責任開發和維護他們的網絡安全防御系統,而監管發展也正在加強這一前景。

制造商必須利用安全的軟件開發生命周期,這包括代碼審查、漏洞掃描和滲透測試等流程。最重要的是,這些流程不能局限于制造商生產的軟件,還要包括進入設備的所有組件,包括第三方庫。

至于監管發展,擬議中的歐盟網絡安全要求條例如果實施,將強制供應商獲得物聯網設備的網絡安全認證。并且,用戶對強制披露網絡安全事件也有很大的推動力,這無疑會迫使公司提高安全態勢。

不幸的是,沒有單一的快速解決方案來保護連網設備。但是,所有組織都可以采取一些切實有效的措施,首先是創建一個完整、自動化和持續更新的網絡資產清單。一旦了解了所有設備及其配置,就可以進行風險評估,以突出需要特別關注的設備。

然后可以實施緩解措施。措施包括修補已知漏洞、通過禁用未使用的服務來強化設備、使用強大且唯一的密碼、分段網絡以隔離有風險的設備,以及使用全面的網絡監控來檢測利用設備的企圖。

保護連網設備免受攻擊是一項共同責任,在發現風險和保護我們的基礎設施免受日益復雜的攻擊方面,我們都可以發揮作用,而發現我們盔甲上的任何潛在裂縫就是一切的開始。