SaaS的陰暗面:網絡攻擊武器化、平民化

你不一定懂編程,甚至都看不懂幾行代碼,但依然能成為殺傷力十足的黑客,這就是現階段不少網絡攻擊的特點:不需要掌握嫻熟的技術或代碼,僅僅利用成熟的武器化工具,就能通過簡單的“一鍵操作”,對目標輸出成噸傷害。

顯而易見,這其中暗藏了巨大的商業市場,吸引了無數黑客組織團體前來分一杯羹。為了能夠做到可持續化運作,他們開始借助SaaS(軟件即服務)平臺的優勢:價格便宜、靈活性強、易于拓展,進而衍生出網絡釣魚即服務(PhaaS)、勒索軟件即服務(RaaS)等模式。

在這些模式下,由黑客組織負責勒索軟件出售、訂閱給用戶,并獲得一定比例的攻擊收益分成,自己則主要負責最新變種的開發。可以說,通過以業務為驅動,結合技術研發+出售+運營的模式,成為其運作的標準方式。

隨著新冠疫情帶來的持續性影響,全球產業更加高度依賴網絡,基于SaaS的網絡攻擊已經能夠積極順應這一變化趨勢,快速商業化、武器化,成為了一種較為成熟的軟件商業模式。

人人解釋黑客的時代似乎將在未來出現。當黑產走向SaaS化之后,技術門檻將不再是擋在眾人面前的障礙,“黑客”這一名詞將失去它的光環。亦或者說,這群人將不配被稱為“黑客”,只能稱之為“黑產”,以追逐現金收益為最終目的。

這對于全球企業來說無異于當頭一棒,未來面臨的網絡攻擊威脅將成倍增加。如同熱武器降低了破壞的門檻,各種惡意SaaS化平臺的出現降低了作惡的門檻,畢竟,從普通人手中射出的子彈同樣無比致命,網絡空間也是如此。

一、網絡釣魚即服務(PhaaS)

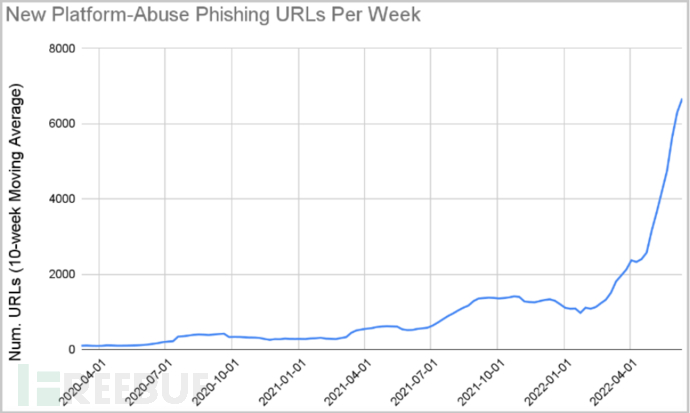

網絡釣魚即服務是一種較新的服務類型,PhaaS 組織可提供從模板創建、托管和整體編排的全流程釣魚攻擊業務模塊,能讓攻擊者不必具備構建或接管基礎設施以托管網絡釣魚工具包(模擬各種登錄頁面)的技術知識,從而顯著降低了攻擊門檻。根據Palo Alto Networks Unit 42的一份調查研究報告,從 2021 年 6 月到 2022 年 6 月,SaaS的濫用攻擊行為暴增了11倍。

2021年6 月到 2022 年 6 月,網絡釣魚活動中基于SaaS 的濫用行為迎來暴增

為了更加商業、規范化,同時最大程度吸納客戶,一些PhaaS已經由過去只在暗網推廣逐漸走向前臺,擁有自己公開的門戶網站。

不同于一些勒索軟件即服務(RaaS)需要參與到具體的攻擊行動中,比如其運營團隊參與贖金談判,PhaaS往往更加純粹于釣魚服務的出售,因此在一些國家,如果要起訴PhaaS平臺將較為困難,因為他們本身不會進行任何攻擊,即使具體購買服務的攻擊者被警方捕獲,PhaaS也可以不受影響繼續銷售其服務或產品。

1、BulletProofLink——規模龐大的PhaaS平臺

2021年,微軟曾曝光過一個大規模的PhaaS平臺——BulletProofLink,該組織自2018年以來就一直活躍,擁有 100 多個模仿已知品牌和服務的可用網絡釣魚模板,并以每月800 美元的價格在自家門戶網站上銷售。為了推廣,他們利用YouTube和Vimeo等平臺提供教學視頻,在黑客論壇或其它網站進行營銷,目前被多個客戶團體以一次性或按月付費的模式使用。

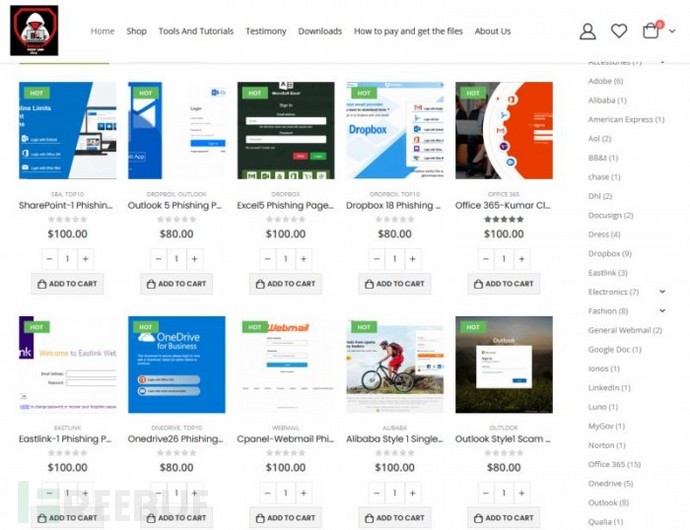

當客戶花費800美元購買服務后,BulletProofLink的功能將十分強大,包括設置一個網頁來托管釣魚網站、安裝釣魚模板、為釣魚網站配置域名、向目標受害者發送實際的釣魚郵件、從攻擊中收集憑證等。如果要變更某項服務或模板,還可在BulletProofLink經營的在線商店后買,價格從80美元道100美元不等。

BulletProofLink經營的在線商店

微軟表示,BulletProofLink經常使用被黑網站來托管網絡釣魚頁面,在某些情況下還觀察到其團伙破壞了被黑網站的DNS記錄,以便在受信任的網站上生成子域來承載釣魚網頁。在一次活動中,BulletProofLink使用了大量新創建和獨特的子域,單次運行數量超過300000個,可見該服務的規模十分巨大。

2、Caffeine——針對中國用戶

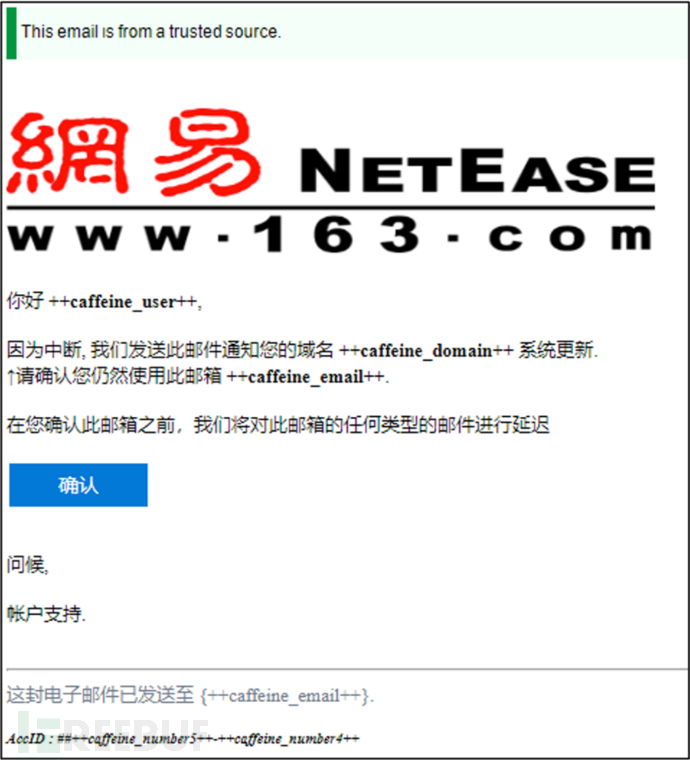

與大多數針對西方國家不同,近期,被稱為“Caffeine”(咖啡因)的PhaaS平臺被專門用來針對中國和俄羅斯。Mandiant 的安全分析師發現,Caffeine入門門檻很低,但功能卻很豐富,僅需創建賬戶后,就可訪問后臺面板,其中包含創建網絡釣魚活動所需的工具和數據面板。

Caffeine提供的服務套餐根據功能不同分為每月 250 美元、三個月 450 美元或六個月 850 美元三檔,雖然價格是一般PhaaS 訂閱的 3-5 倍,但Caffeine試圖通過提供反檢測和反分析系統以及客戶支持服務來讓客戶覺得“物有所值“。

在網絡釣魚選項方面,該平臺提供的一些高級功能包括:自定義動態 URL 模式機制,以協助動態生成預填充受害者特定信息的頁面;第一階段的活動重定向頁面和最終誘餌頁面;用于地理封鎖、基于 CIDR 范圍的封鎖等的 IP 封鎖列表選項。Caffeine 提供了多種網絡釣魚模板選項,包括 Microsoft 365 以及針對中文和俄語平臺的各種模板。

針對中國用戶的釣魚郵件

3、EvilProxy——一鍵反向代理

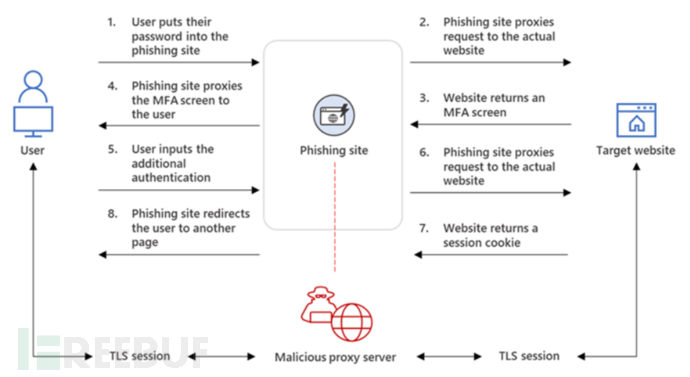

Resecurity 研究人員在今年5月首次發現了一個新型PhaaS平臺 EvilProxy,能夠使用反向代理與 Cookie 注入來繞過雙因素認證。反向代理是指位于受害者和合法身份驗證窗口之間的服務器,當受害者連接到網絡釣魚頁面時,反向代理會顯示合法的登錄頁面,并轉發、返回合法頁面的請求或相應。但當受害者將其憑證和雙因素驗證輸入到釣魚頁面后,會被轉發到受害者實際登錄平臺的服務器并返回會話Cookie。由于反向代理位于中間,因此可以竊取含有身份驗證令牌的會話cookie,并使用該身份驗證cookie以用戶身份登錄網站,從而繞過已配置好的雙因素身份驗證保護。

反向代理工作原理

EvilProxy為客戶提供了一個簡潔易用的后臺管理面板,可以在其中設置和管理網絡釣魚活動。EvilProxy給出了10天150美元、20天250美元、30天400美元的訂閱方式而針對一些高價值,例如谷歌賬戶的的竊取,費用會有所上浮。在EvilProxy自身的宣傳資料中,宣稱可竊取多家知名企業或平臺的用戶賬號,包括Apple、Google、Facebook、Microsoft、Twitter、GitHub、GoDaddy等。

很明顯,PhaaS平臺的出現助長了釣魚攻擊的氣焰。

這些PhaaS平臺的出現極大地降低了釣魚攻擊的門檻,其中包括規避電子郵件安全系統的檢測、享受高可用性以及無需學習編寫代碼來創建看似合法的網站。此外,由于 SaaS 平臺簡化了創建新站點的過程,攻擊者可以輕松切換到不同的主題、擴大或多樣化其運營。

更糟糕的是,安全專家們普遍認為,阻止這些PhaaS平臺的濫用非常困難,這也是 SaaS如此適合網絡釣魚活動的原因所在。

例如上文介紹的EvilProxy平臺,使用了反向代理繞過 MFA控制,從通過惡意代理網絡釣魚站點連接的用戶那里獲取有效Cookie。這樣,攻擊者就可以繞過使用用戶名/密碼或MFA令牌進行身份驗證的需要。

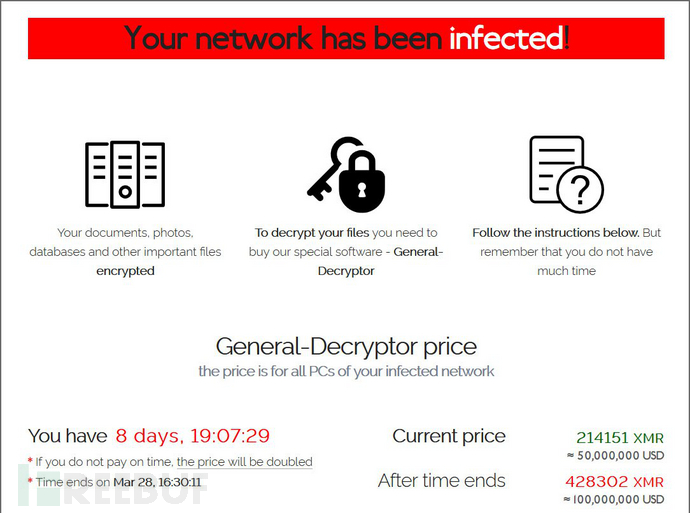

二、勒索軟件即服務(RaaS)

“簡單!低成本!一夜暴富!不需要花多年時間浸淫代碼編寫或軟件開發技藝。只需要下載我們簡單的勒索軟件工具包,就能讓您錢財源源而來——享受在家辦公的舒適與彈指坐聽比特幣落袋聲的雙重快樂。”這是來自某基于RaaS的勒索軟件平臺頗具吸引力的推廣介紹。

與PhaaS類似,RaaS構建的在線平臺幾乎涵蓋了勒索軟件攻擊所需的所有功能,客戶支付一定費用后即可訪問平臺后端并開展勒索攻擊,平臺方則坐收受害者的贖金分成。安全公司Unit 42已經發現至少56 個活躍的RaaS 組織,其中一些從2020 年新冠疫情爆發以來便一直在運作。

而隨著RaaS模式的發展,其運作方式也開始出現一些新的特征。過去勒索方式需要犯罪者“親力親為”,即勒索團伙需要自己發送釣魚郵件或者自己尋找目標系統漏洞來植入勒索軟件,這樣大大消耗了時間和精力,RaaS組織需要更加直接的“大門”或者中間人去做入侵,于是Initial Access Brokers (IAB)業務就變得活躍起來。

IAB(Initial Access Brokers-初始訪問代理業務)是指攻擊者通過多種方式獲得的受害者網絡資產初始化訪問權限,而后將其出售給犯罪組織實施犯罪的中間人行為,犯罪組織通常為勒索軟件團伙或其附屬機構。

這些組織的存在以及RaaS 模式的發展大大降低了實施網絡勒索的門檻,擴大了網絡勒索軟件的傳播范圍和負面影響。

1、REvil——曾經最普遍且活躍的RaaS組織之一

REvil不僅是市場上最普遍的勒索軟件之一,也是較早采用RaaS模式盈利的組織,首次攻擊實施于2019年4月17日,利用OracleWebLogic服務器中的漏洞CVE-2019-2725實施了攻擊活動。兩個月后,XSS論壇上開始出現該組織售賣勒索軟件服務的廣告。

REvil的運作模式為:購買其服務的攻擊者負責訪問受害目標網絡,下載有價值的文件并部署勒索軟件,而REvil組織本身則負責與受害者談判、勒索及分發贖金。這種模式帶來了豐厚的利潤,根據REvil的說法,一個會員的收入甚至可達到3萬美元,而另一家RaaS勒索組織在與REvil聯手后僅六個月內就達到了每個目標約700萬美元至800萬美元的贖金收益。

在針對某計算機巨頭的攻擊中,REvil開出5000萬巨額勒索贖金

在去年10月的多國聯合執法行動中,REvil的服務器被查,今年1月初,俄羅斯聯邦安全局 (FSB) 在該國多地進行突襲后,逮捕了多名組織核心成員。就在大家以為REvil會因此徹底絕跡時,今年5月,疑似新版本的REvil被安全人員捕獲,并顯示其正在積極開發過程中。這為REvil的再次復出提供了可能性。

2、Conti——擅用跨平臺編程語言

該勒索軟件被發現于2019年,主要是在地下論壇以RaaS形式運營,并廣泛招收附屬組織,某些附屬組織能夠訪問Conti勒索軟件的Linux變體,這些變體支持各種不同的命令行參數,附屬組織可以利用這些參數進行更加定制化、更具有針對性的攻擊。

Conti一大特點是善于利用Rust 或 Golang等跨平臺編程語言編寫勒索軟件,使之能夠方便地將勒索軟件移植到其他平臺。相比于由普通C語言編寫,安全分析人員若要破解由跨平臺二進制文件編寫的惡意軟件將會更加困難。

Conti主要通過釣魚郵件、利用其他惡意軟件、漏洞利用和遠程桌面協議(RDP)暴力破解進行傳播,組合利用多種工具實現內網橫向移動,并利用匿名化Tor建立贖金支付與數據泄露平臺,采用“威脅曝光企業數據+加密數據勒索”雙重勒索策略發動攻擊。自2020年7月29日公布第一個受害者信息以來,截至2021年12月15日,Conti共計公布了631個受害者信息,其中,僅在2021年就影響了全球范圍內超過470個組織機構。

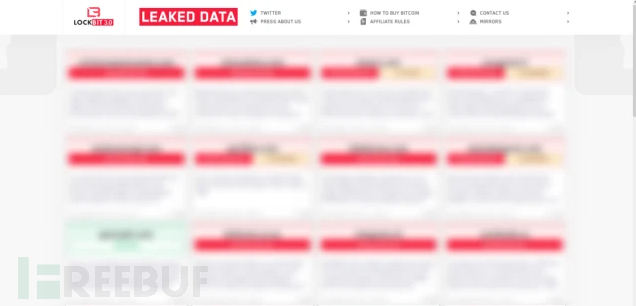

3、Lockbit——加密速度最快的RaaS

LockBit是近期風頭正盛的勒索軟件組織,自2019 年 9 月作為RaaS首次出現以來,便一直活躍,目前已迭代至LockBit3.0版本。LockBit號稱是世界上加密速度最快的勒索軟件,采用自己設計的AES+ECC算法和多線程加密,每次僅加密每個文件的前4KB。根據其洋蔥網絡上的博客數據顯示,Lockbit以每秒373M的速度位列所有勒索軟件榜首,加密100GB的文件僅需要4分半鐘。

Lockbit背后的運營組織十分重視對自身勒索軟件的開發,為此也同時開發了支持它的所有必要工具和基礎設施,例如泄露站點和贖金支付門戶。他們將這些解決方案提供給其他使用該勒索軟件的分支機構,甚至包括額外的服務,例如贖金談判。在執行實際攻擊中,LockBit分支機構會將勒索軟件感染并部署到目標中,作為回報,他們會獲得受害者支付的20%的贖金。

Lockbit數據泄露站點

以PhaaS和RaaS為代表的惡意黑產組織利用SaaS化部署迅速打開局面,大幅降低攻擊門檻及成本,這也讓很多低水平的釣魚攻擊和勒索軟件組織有了用武之地。

依附它們而運作的各大釣魚及勒索軟件組織迅速壯大,能夠將不斷出現的新型惡意軟件變種迅速武器化,近年來已對全球諸多企業、個人帶來了難以估量的損失。但正所謂魔高一尺道高一丈,安全的重要性因此越發得到體現,新的防御手段也會在彼此的對抗中不斷推陳出新。

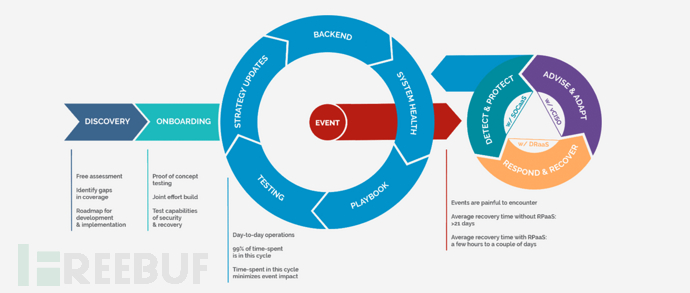

三、勒索軟件保護即服務(RPaaS)將成為新的需求?

無論是釣魚還是勒索,作為“最薄弱環節”,人們仍將不可避免地在郵件、網站、各種文件中闖蕩,因而迫切需要更強大且全面的預防及保護措施。

因此,既然有以SaaS為基礎的PhaaS、RaaS,相對應的,勒索軟件保護即服務(RPaaS)應運而生。在RPaaS模式中,既有獨立的預防和災難恢復服務,也有連接這兩個領域的檢測解決方案,可以提供防勒索及釣魚等事件前后的全面性服務。

RPaaS要求具有災難恢復專業知識和網絡安全專業知識的人分為兩大團體,以一個單一的目標進行合作。為了實現這一點,RPaaS拆分為三個子類別來解決業務的預防、檢測和恢復問題:

RPaaS 流程

1.安全運營中心即服務(SOCaaS)

安全運營中心(SOC)團隊會監控威脅活動并發出警告,以在攻擊發生之前及時阻止。該團隊專注于通過利用防火墻、零容忍安全、端點、EDR、MDR、SIEM和其他檢測及預防工具,來快速識別和遏制惡意活動。

2.勒索軟件響應即服務(RRaaS)

這些恢復措施包括失效備援、取證、數據清理、不可變備份以及其他必要舉措,其流程專注于測試和文檔化,全過程配備了復制、備份、云恢復和數據加密技術,將災難恢復即服務(DRaaS)和備份即服務(BaaS)結合在一起,以便在勒索軟件事件發生時建立可靠的策略。

3.虛擬首席信息安全官(vCISO)

vCISO專門為RPaaS中的組織提供幫助,隨時幫助其制定戰略并協調恢復執行、質量保證和取證調查等方面的工作。這種持續的咨詢援助可以推動安全流程走向成熟并緩解業務風險。vCISO將幫助IT團隊分析、建議和制定重要的業務治理政策和流程。

當然,在現階段,對于我們身處在互聯網中的個體而言,做好自我防御,不斷筑高安全防御的底線依然十分必要,可以從以下常規安全防御操作“五件套入手:

1.數據:做好定期備份

將重要數據進行多重備份,并保證這些數據不被暴露于公用網絡內,嚴格限制對備份設備和備份數據的訪問權限,防止勒索軟件橫移對備份數據進行加密,必要時甚至采取脫網本地備份。

2.文件:未知來源勿點擊

對于未知來源的文件不要直接打開,包括那些外接設備(U盤、硬盤)中未經過安全掃描的文件。此外,不瀏覽色情、賭博等不良信息網站,此類網站經常被攻擊者發起掛馬、釣魚等攻擊,也不要從不明網站下載安裝軟件,以防勒索軟件偽裝為正常軟件的更新升級。

3.郵件:警惕釣魚

釣魚郵件被認為是釣魚或勒索攻擊中最為常見的突破口,其中可疑的鏈接及附件內容常常暗藏“兇器”。為此要警惕來路不明的郵件,不要輕易點擊其中的鏈接或附件,對郵件或其中包含的URL要仔細審查,判斷是否采用合規、正常的域名,避免被定向至經過偽裝的釣魚站點。

4.防御:勤殺毒、把關口

安裝和并及時更新防病毒軟件、防火墻和電子郵件過濾器,對系統進行定期的漏洞掃描;關閉不必要的服務和端口,包括不必要的遠程訪問服務(3389端口、22端口),以及不必要的135、139、445等局域網共享端口等。

5.預案:提前制定應急響應

針對重要信息系統,制定勒索軟件應急響應預案,明確應急人員與職責,制定信息系統應急和恢復方案,并定期開展演練;制定事件響應流程,必要時請專業安全公司協助,分析清楚攻擊入侵途徑,并及時加固堵塞漏洞。