Kinsing Crypto惡意軟件通過錯誤配置的PostgreSQL攻擊Kubernetes集群

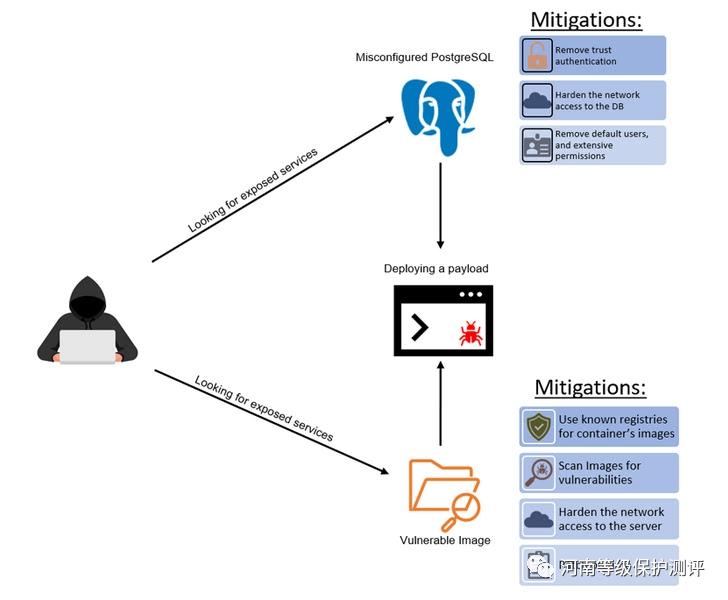

Kinsing加密劫持操作背后的威脅行為者被發現利用配置錯誤和暴露的 PostgreSQL 服務器來獲取對 Kubernetes 環境的初始訪問權限。

Microsoft Defender for Cloud 的安全研究員桑德斯布魯斯金上周在一份報告中表示,第二種初始訪問向量技術需要使用易受攻擊的圖像。

Kinsing 以容器化環境為目標有著悠久的歷史,經常利用錯誤配置的開放式 Docker 守護程序 API 端口以及濫用新披露的漏洞來刪除加密貨幣挖掘軟件。

過去,除了終止和卸載競爭性資源密集型服務和進程外,還發現威脅行為者使用 Rootkit來隱藏其存在。

現在,根據微軟的說法, Kinsing 攻擊者利用PostgreSQL 服務器中的錯誤配置來獲得初步立足點,該公司觀察到“大量集群”以這種方式被感染。

錯誤配置與信任身份驗證設置有關,如果該選項設置為接受來自任何 IP 地址的連接,則可能會濫用該設置來連接到沒有任何身份驗證的服務器并實現代碼執行。

“一般來說,允許訪問范圍廣泛的 IP 地址會使 PostgreSQL 容器面臨潛在威脅,”Bruskin 解釋說。

另一種攻擊媒介針對具有易受攻擊版本的 PHPUnit、Liferay、WebLogic 和 Wordpress 的服務器,這些服務器容易受到遠程代碼執行的影響,以運行惡意負載。

此外,最近的“廣泛活動”涉及攻擊者掃描開放的默認 WebLogic 端口 7001,如果找到,則執行 shell 命令以啟動惡意軟件。

“在沒有采取適當安全措施的情況下將集群暴露在互聯網上可能會使其容易受到來自外部來源的攻擊,”布魯斯金說。“此外,攻擊者可以利用圖像中的已知漏洞來訪問集群。”