StrongPity 黑客分發帶有后門的應用程序以瞄準 Android 用戶

?名為StrongPity的高級持續性攻擊 (APT) 組織通過一個冒充名為Shagle的視頻聊天服務的虛假網站,以木馬化版本的 Telegram 應用程序瞄準 Android 用戶。

“一個模仿 Shagle 服務的山寨網站被用來分發 StrongPity 的移動后門應用程序,”ESET 惡意軟件研究員 Luká? ?tefanko在一份技術報告中說。“該應用程序是開源 Telegram 應用程序的修改版本,使用 StrongPity 后門代碼重新打包。”

StrongPity,也被稱為 APT-C-41 和 Promethium,是一個從 2012 年開始活躍的網絡間諜組織,其大部分行動集中在敘利亞和土耳其。卡巴斯基于 2016 年 10 月首次公開報告了該組織的存在。

此后,該組織的活動范圍擴大到涵蓋非洲、亞洲、歐洲和北美的更多目標,入侵利用水坑攻擊和網絡釣魚來激活殺傷鏈。

StrongPity 的主要特征之一是它使用假冒網站,這些網站聲稱提供各種軟件工具,只是為了誘騙受害者下載受感染的應用程序版本。

2021 年 12 月,Minerva Labs披露了一個三階段攻擊序列,該序列源于看似良性的 Notepad++ 安裝文件,安裝后將后門上傳到受感染的主機上。

同年,專家觀察到StrongPity 首次部署了一款 Android 惡意軟件,它能夠入侵敘利亞電子政府門戶網站并將官方 Android APK 文件替換為流氓文件。

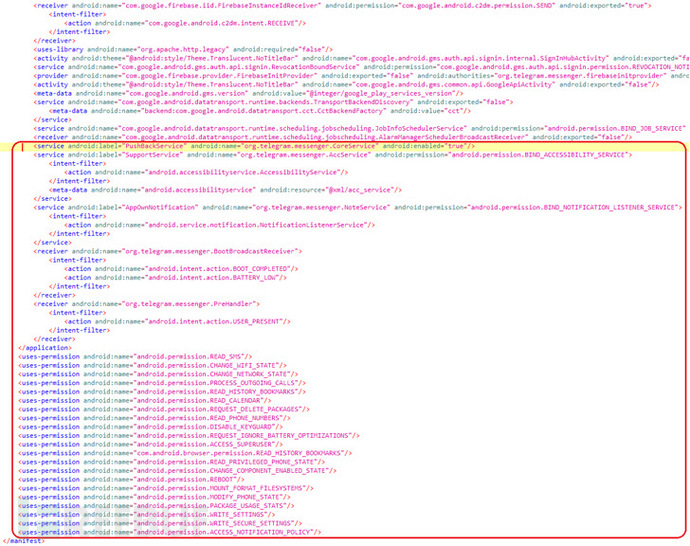

ESET 的最新發現突出了一種類似的作案手法,該作案手法旨在分發更新版本的 Android 后門有效荷載,該后門有效荷載能夠記錄電話呼叫、跟蹤設備位置并收集 SMS 消息、通話記錄、聯系人列表和文件。

此外,授權惡意軟件可訪問權限使其能夠從各種應用程序(如 Gmail、Instagram、Kik、LINE、Messenger、Skype、Snapchat、Telegram、Tinder、Twitter、Viber 和微信)中竊取信息。

此次后門功能隱藏在 2022 年 2 月 25 日左右可供下載的合法版本的 Telegram Android 應用程序中。也就是說,虛假的 Shagle 網站目前不再活躍。

也沒有證據表明該應用程序已在官方 Google Play 商店中發布。目前尚不清楚潛在受害者是如何被引誘到假冒網站的。

?tefanko 指出:“惡意域名是在同一天注冊的,因此山寨網站和假冒的 Shagle 應用程序可能從那天起就可以下載了。”

攻擊的另一個值得注意的方面是 Telegram 的篡改版本使用與正版 Telegram 應用程序包名稱相同,這意味著后門變體無法安裝在已經安裝 Telegram 的設備上。

?tefanko 說:“這可能意味攻擊者首先誘導受害者,并迫使他們從設備上卸載 Telegram(如果安裝了 Telegram),或者該活動的重點是很少使用 Telegram 進行通信的國家。”

參考來源:https://thehackernews.com/2023/01/strongpity-hackers-distribute.html