值得警惕,攻擊者仍在利用已修復的Exchange漏洞

據BleepingComputer 2月16日消息,一種名為“ProxyShellMiner”的新型惡意軟件正利用微軟 Exchange ProxyShell 漏洞,在整個 Windows 域中部署加密貨幣礦工。

ProxyShell 是微軟在 2021 年發現并修復的三個 Exchange 漏洞的統稱。當這些漏洞鏈接在一起時,能夠允許未經身份驗證的遠程代碼執行,使攻擊者可以完全控制 Exchange 服務器并進行橫向移動。

攻擊鏈概覽

在由安全公司 Morphisec 發現的攻擊中,攻擊者利用被跟蹤為 CVE-2021-34473 和 CVE-2021-34523 的 ProxyShell 漏洞來獲得對目標組織網絡的初始訪問權限。接下來,攻擊者將 .NET 惡意軟件負載放入域控制器的 NETLOGON 文件夾中,以確保網絡上的所有設備都運行惡意軟件。

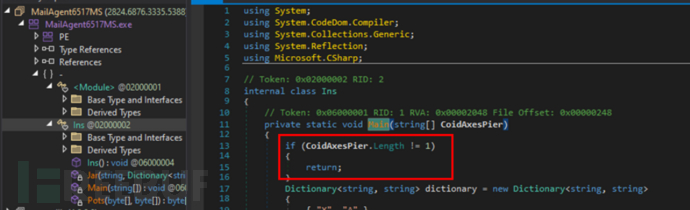

在激活惡意軟件時,攻擊者會輸入一個特殊的命令行參數,該參數也被稱為 XMRig 礦工組件的密碼。

特殊命令行參數 (Morphisec)

在下一階段,惡意軟件下載名為“DC_DLL”的文件并執行 .NET 反射以提取任務計劃程序、XML 和 XMRig 密鑰的參數,DLL 文件用于解密其他文件。

為了獲得持久性,惡意軟件創建一個配置為在用戶登錄時就會自動運行的計劃任務,并從遠程下載第二個加載程序,該程序將決定通過哪一個瀏覽器把挖礦木馬植入內存空間,并使用一種稱為process hollowing(進程挖空)的技術,從硬編碼列表中隨機選擇一個礦池進行挖礦活動。

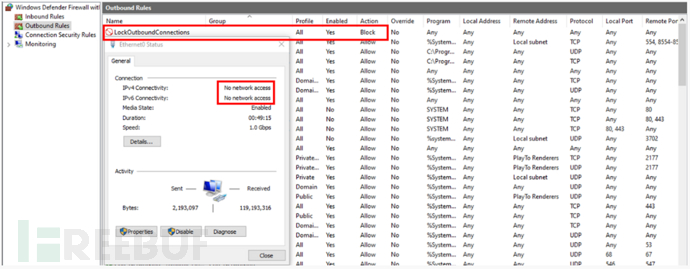

攻擊鏈的最后一步是創建一個防火墻規則來阻止所有傳出流量,該規則適用于所有 Windows 防火墻配置文件。這樣能讓受害者不太容易檢測到感染標記或收到有潛在危害的任何警報。

添加防火墻規則以阻止所有傳出流量 (Morphisec)

Morphisec 警告稱,挖礦惡意軟件的影響不僅僅是導致服務中斷、服務器性能下降和設備過熱,一旦攻擊者在網絡中站穩腳跟,就可以進一步實施從后門部署到代碼執行的任何操作。

為了應對 ProxyShellMiner 感染的風險,Morphisec 建議所有系統管理員安裝最新的安全更新,并啟用多方面的威脅檢測和防御策略。