新的云威脅!黑客利用云技術竊取數據和源代碼

一個被稱為 "SCARLETEEL "的高級黑客行動針對面向公眾的網絡應用,其主要手段是滲透到云服務中以竊取敏感數據。

SCARLETEEL是由網絡安全情報公司Sysdig在應對客戶的云環境事件時發現的。

雖然攻擊者在受感染的云環境中部署了加密器,但黑客在AWS云機制方面表現出更專業的技術,進一步鉆入該公司的云基礎設施。

Sysdig認為,加密劫持攻擊僅僅是一個誘餌,而攻擊者的目的是竊取專利軟件。

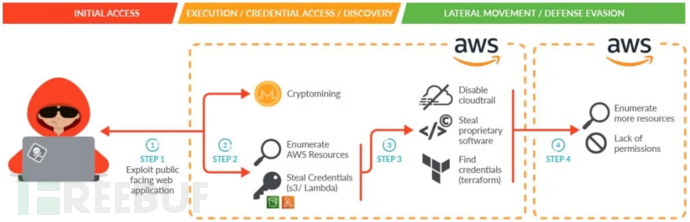

SCARLETEEL攻擊

SCARLETEEL攻擊開始時,黑客利用了托管在亞馬遜網絡服務(AWS)上的Kubernetes集群中面向公眾的服務。

一旦攻擊者訪問容器,他們就會下載一個XMRig coinminer(被認為是誘餌)和一個腳本,從Kubernetes pod中提取賬戶憑證。

然后,被盜的憑證被用來執行AWS API調用,通過竊取進一步的憑證或在公司的云環境中創建后門來獲得持久性。然后這些賬戶被用來在云環境中進一步傳播。

根據AWS集群的角色配置,攻擊者還可能獲得Lambda信息,如功能、配置和訪問密鑰。

攻擊者執行的命令

接下來,攻擊者使用Lambda函數枚舉和檢索所有專有代碼和軟件,以及執行密鑰和Lambda函數環境變量,以找到IAM用戶憑證,并利用它們進行后續枚舉和特權升級。

S3桶的枚舉也發生在這一階段,存儲在云桶中的文件很可能包含對攻擊者有價值的數據,如賬戶憑證。

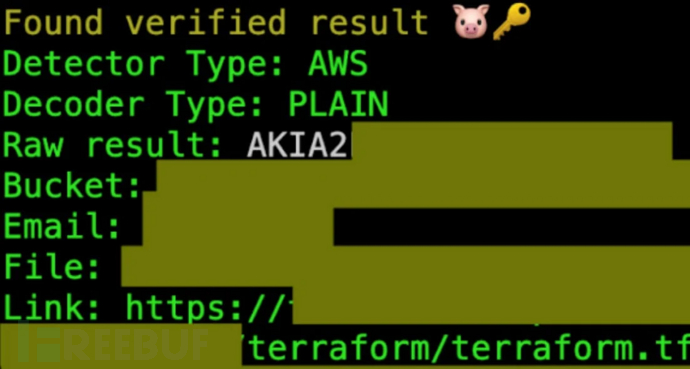

Sysdig的報告中說:"在這次特定的攻擊中,攻擊者能夠檢索和閱讀超過1TB的信息,包括客戶腳本、故障排除工具和日志文件。這1TB的數據還包括與Terraform有關的日志文件,Terraform在賬戶中被用來部署部分基礎設施。這些Terraform文件將在后面的步驟中發揮重要作用,也就是攻擊者可能轉到另一個AWS賬戶"。

SCARLETEEL攻擊鏈

為了盡量減少留下的痕跡,攻擊者試圖禁用被攻擊的AWS賬戶中的CloudTrail日志,這對Sysdig的調查產生了不小的困難。

然而,很明顯,攻擊者從S3桶中檢索了Terraform狀態文件,其中包含IAM用戶訪問密鑰和第二個AWS賬戶的密鑰。這個賬戶被用來在該組織的云計算中進行橫移。

由TruffleHog發現的Terraform秘密

基于云的基礎設施安全

隨著企業越來越依賴云服務來托管他們的基礎設施和數據,黑客們也在與時俱進,成為API和管理控制臺方面的專家,繼續他們的攻擊。

SCARLETEEL攻擊證明,企業在云環境中的任何一個薄弱點都足以讓攻擊者利用它進行網絡滲透和敏感數據盜竊,當然這些攻擊者可能技術更高。

Sysdig建議企業采取以下安全措施,以保護其云基礎設施免受類似攻擊:

- 及時更新你所有的軟件

- 使用IMDS v2而不是v1,這可以防止未經授權的元數據訪問

- 對所有用戶賬戶采用最小特權原則

- 對可能包含敏感數據的資源進行只讀訪問,如Lambda

- 刪除舊的和未使用的權限

- 使用密鑰管理服務,如AWS KMS、GCP KMS和Azure Key Vault

Sysdig還建議實施一個全面的檢測和警報系統,以確保及時報告攻擊者的惡意活動,即使他們繞過了保護措施。