黑客利用偽造的彈出登錄窗口竊取Steam帳戶

據Bleeping Computer 9月12日消息,網絡黑客正利用新型瀏覽器網絡釣魚技術——Browser In The Bopwser(BITB),在游戲平臺Steam竊取用戶賬戶。

BITB是一種正逐步流行的攻擊手法,主要是在活動窗口中創建偽造的登錄頁面,通常為用戶所要登錄服務的彈出頁。

今年3月,Bleeping Computer 曾報道過由安全研究員 mr.d0x創建的這種新網絡釣魚工具包,該工具包可以讓攻擊者為 Steam、Microsoft、Google 和任何其他服務創建虛假登錄表單。該項目的初中主要是服務于攻防中的紅底人員。

9月12日,由 Group-IB發布的關于此類攻擊的研究報告中說明了BITB攻擊針對Steam用戶的釣魚過程,并出售這些賬戶的訪問權限。這些目標賬戶通常價值不菲,大多在 100000 美元到 300000 美元之間。

以錦標賽為誘餌

釣魚的第一步,是在Steam上向受害目標發送加入英雄聯盟、CS、Dota 2 或 PUBG 錦標賽團隊的邀請,受害者若點擊邀請中的鏈接,就會被帶往一個贊助和舉辦電子競技比賽組織的網站,該網站實質上是一個釣魚站點,受害者會被要求使用Steam賬號登錄加入團隊,但登錄頁面窗口并不是覆蓋在現有網站上的實際瀏覽器窗口,而是在當前頁面中創建的虛假窗口,因此很難將其識別為網絡釣魚攻擊。

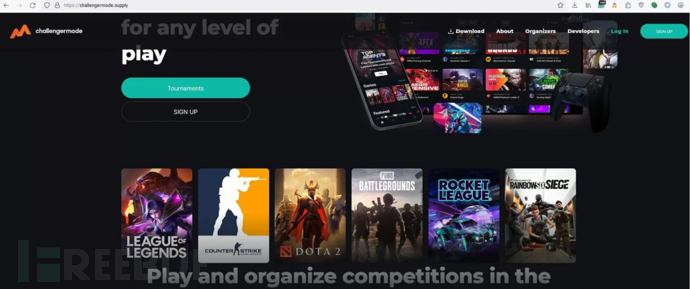

顯示為游戲錦標賽平臺的釣魚頁面

釣魚登錄頁面甚至支持27個國家的語言,能自動從受害者的瀏覽器偏好中檢測語言設置并加載相應的語言。一旦受害者輸入他們的Steam賬戶憑證,一個新產生的表單會提示輸入 2FA 代碼,如果身份驗證成功,用戶將被重定向到 C2 指定的 URL,通常會是一個合法地址,以最大限度地減少受害者意識到這是網絡釣魚的可能性。

此時,受害者的憑證已被盜并已發送給攻擊者。在類似的攻擊中,攻擊者為盡快控制竊取的 Steam 帳戶,會立即更改密碼和電子郵件地址,使受害者很難重新索回賬戶。

如何發現BITB攻擊?

在所有BITB網絡釣魚案例中,網絡釣魚窗口中的 URL 都是合法的,其本質是一個渲染窗口,而非瀏覽器窗口。該窗口甚至允許用戶拖動、將其最小化、最大化或者關閉,因此很難將其識別為這是一個在瀏覽器中生成的虛假瀏覽器窗口。

由于該技術需要 JavaScript,因此阻止 JS 腳本是有效的預防措施之一,但這一操作有時會妨礙許多正常網站的一些功能。最主要的是應當警惕在Steam等平臺上收到的陌生消息,避免點擊未知的鏈接。

參考來源:??Hackers steal Steam accounts in new Browser-in-the-Browser attacks??