注意!高級威脅組織APT-C-36正在活躍

近日,據黑莓安全研究與威脅情報團隊稱,名為Blind Eagle 的APT組織正在活躍,針對哥倫比亞各個關鍵行業發起持續性網絡攻擊,包括衛生、金融、執法、移民以及負責哥倫比亞和平談判在內的機構都是該組織的重點攻擊目標。黑莓安全研究與威脅情報團隊還發現,該組織正在向厄瓜多爾、智利和西班牙地區擴張。

資料顯示,Blind Eagle又被稱為APT-C-36,以高活躍度和高危害性出名。2018年4月,研究人員捕獲到了第一個針對哥倫比亞政府的定向攻擊樣本,并在此后近一年時間內,先后捕獲了多起針對哥倫比亞政企機構的定向攻擊。

基于近段時間APT-C-36高活躍性,知名安全團隊Check Point Research發布了該組織的詳細調查報告,介紹了其高級工具集和攻擊方式,例如通過魚叉式網絡釣魚電子郵件傳送的 Meterpreter 有效載荷。

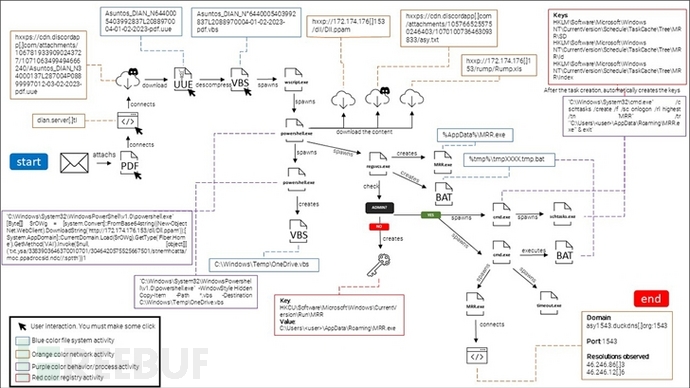

簡單來說,APT-C-36組織會精心設計用于網絡釣魚的電子郵件,其中往往帶有一個指向PDF文件的鏈接,該文件會被托管至 DIAN 網站上,但實際上這是一條惡意鏈接,用戶訪問后系統將會感染惡意軟件,從而被該組織入侵。

黑莓研究人員進一步指出,“假冒的 DIAN 網站頁面包含一個按鈕,誘導受害者下載 PDF 文件以查看該網站聲稱待處理的稅務發票。訪問后就會從 Discord 內容分發網絡 (CDN) 下載惡意文件。”

被用于攻擊的有效載荷是一個混淆的 Visual Basic 腳本 (VBS),它在打開“PDF”文件時執行,會利用 PowerShell 檢索基于 .NET 的 DLL 文件,最終將 AsyncRAT 加載到內存中。而一旦惡意軟件被安裝在用戶的系統上,APT-C-36組織就可以隨時連接到受感染的端點,并執行任意操作。

值得一提的是,APT-C-36組織一般會使用DuckDNS 等動態 DNS服務來遠程控制受感染的主機。由于在其魚叉式網絡釣魚電子郵件中使用該語言,APT-C-36被認為是講西班牙語的組織。

雖然目前無法確定APT-C-36組織基地的具體位置,但安全研究人員根據現有的信息認為其在南美洲,且該組織持續針對哥倫比亞政府、機構,因此被認為具有某個國家/地區的背景。

黑莓安全人員稱,“該組織使用的作案手法與之前幾乎保持一致,非常簡單但是也很有效,這也意味著該組織內部對于,通過網絡釣魚電子郵件發起攻擊活動的方式感到滿意,并且對使用它們充滿信心。”

那么問題來了?

為什么目標用戶沒有采取針對性的防御措施,APT-C-36組織又是通過什么來保障成功率?畢竟在網絡安全領域,“一招鮮吃遍天”是一個低概率的事件。

參考來源:https://thehackernews.com/2023/02/apt-c-36-strikes-again-blind-eagle.html