APT 36 組織假冒 YouTube 應用程序,感染目標設備

Bleeping Computer 網站披露,研究人員發現 APT 36 黑客組織(又名“透明部落”),正在使用至少三款模仿 YouTube 的安卓應用程序,用其標志性遠程訪問木馬“CapraRAT”感染目標設備,一旦受害者設備被安裝了該惡意軟件,網絡攻擊者便可以收集其數據、錄制音頻和視頻或訪問敏感的通信信息。

在 SentinelLabs 發現了這一最新攻擊活動后,警告與印度和巴基斯坦軍事或外交有關的人員和組織要對第三方網站上托管的 YouTube Android 應用程序保持高度警惕。(APT36 組織以使用惡意安卓應用程序,攻擊印度國防和政府實體、克什米爾地區事務的實體以及巴基斯坦的人權活動家而聞名。)

惡意軟件冒充 YouTube

研究人員表示這些惡意軟件不存在于安卓系統的官方應用商店 Google Play 上,因此可以推測受害者很可能是通過社交工程下載并安裝。( 惡意軟件分別于 2023 年 4 月、7 月和 8 月被上傳到了 VirusTotal,其中兩個名為 "YouTube",一個名為 "Piya Sharma"。)

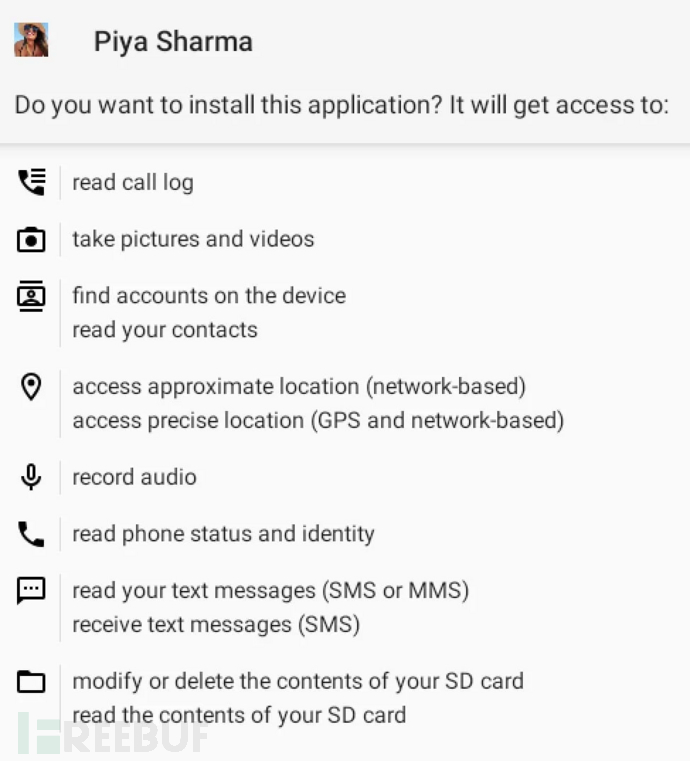

安裝過程中,惡意軟件應用程序會請求許多有風險的權限,其中一些權限受害者可能會在不懷疑 YouTube 等媒體流應用程序的情況下進行處理。

安裝過程中請求的權限(SentinelLabs)

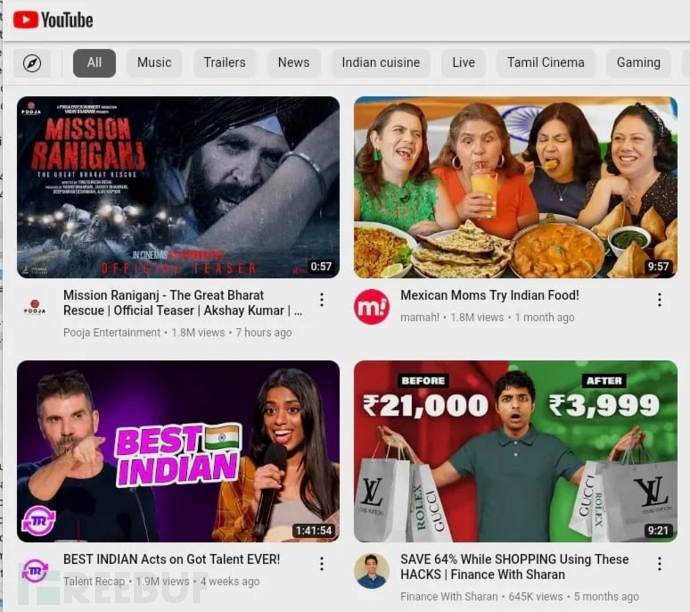

惡意應用程序界面也在試圖模仿 YouTube 應用程序,但它類似于網絡瀏覽器,而不是本地應用程序,因為其使用了木馬應用程序中的 WebView 加載服務。此外,惡意軟件還錯過了實際平臺上可用的幾個功能。

偽造應用程序的界面

一旦 CapraRAT 成功在受害者設備上安裝運行,就會執行以下操作:

- 使用麥克風、前置和后置攝像頭錄音;

- 收集短信和彩信內容、通話記錄;

- 發送短信、阻止接收短信;

- 撥打電話;

- 截屏;

- 覆蓋 GPS 和網絡等系統設置;

- 修改手機文件系統中的文件。

SentinelLabs 指出最近發現的 CapraRAT 變種比以前分析過的樣本有了改進,這表明它正在不斷迭代發展。此外,SentinelLabs 還檢索到的一些 IP 地址與其他 RAT 活動有關聯,但威脅攻擊者與這些活動之間的確切關系目前尚不清楚。

總之,APT 36 一直使用其標志性的安卓 RAT在印度和巴基斯坦開展網絡間諜活動,現在開始偽裝成 YouTube,彰顯出其高超的進化和適應能力。

文章來源:https://www.bleepingcomputer.com/news/security/apt36-state-hackers-infect-android-devices-using-youtube-app-clones/