ChromeLoader 正在通過破解游戲進行傳播

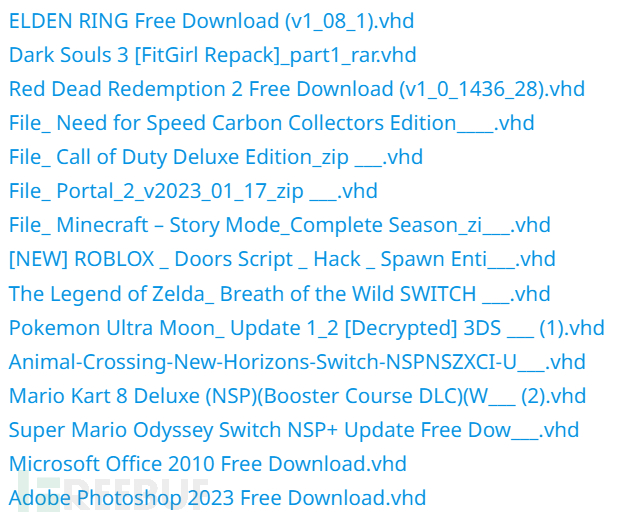

因為微軟默認禁用了互聯(lián)網(wǎng)下載文件的宏代碼,攻擊者在惡意軟件分發(fā)中開始越來越多地使用磁盤鏡像文件(如 ISO 和 VHD)。近期,研究人員發(fā)現(xiàn)攻擊者在利用 VHD 文件分發(fā) ChromeLoader。從文件名來看,攻擊者將惡意軟件偽裝到任天堂和 Steam 游戲的破解版中。如下所示,一些游戲是付費游戲。

分發(fā)的文件名

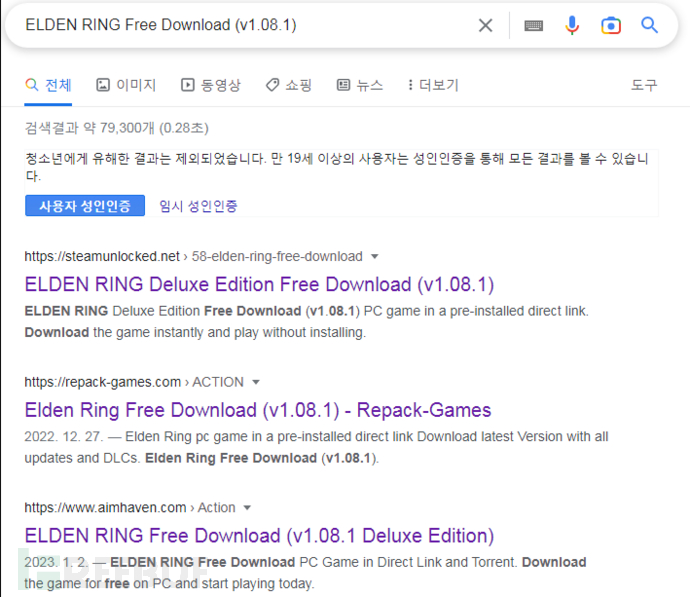

利用文件名在 Google 上進行檢索,可以發(fā)現(xiàn)多個分發(fā)惡意軟件的網(wǎng)站。其中都部署了大量的破解版游戲與破解版付費應用程序,從任何一個來源下載非法程序都會中招。

搜索引擎結果

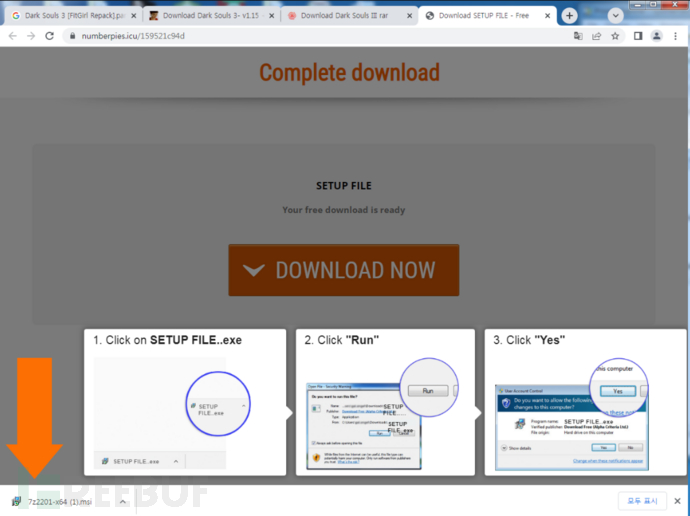

例如點擊惡意網(wǎng)站的廣告,下載一個普通的程序文件:

惡意網(wǎng)站廣告

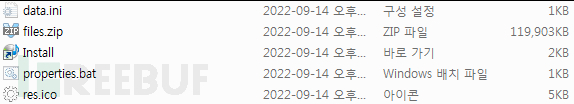

用戶很容易將 VHD 文件誤認為是游戲相關的程序,VHD 中的文件如下所示。除了 Install.lnk 文件之外的所有文件都被隱藏了,因此普通用戶只會看到 Install.lnk 文件。

VHD 中的文件

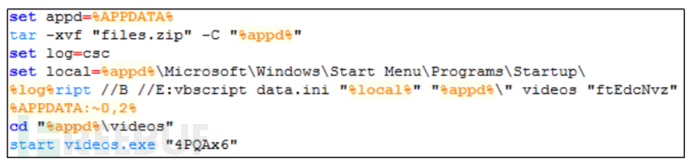

LNK 文件會運行 properties.bat 文件,該腳本會調用 tar 命令解壓 files.zip 文件到指定目錄。

properties.bat

files.zip 文件中包含良性文件和與 node-webkit(nw.js) 相關的惡意 JavaScript 文件(注:node-webkit 是一個使用 Chromium 和 Node.js 的網(wǎng)絡應用程序。),通過 nw.exe 運行并引用 package.json 文件中寫入的數(shù)據(jù)進行加載。

files.zip

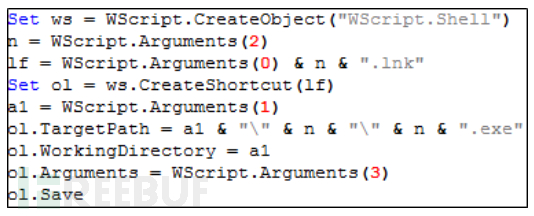

properties.bat 運行 data.ini 文件與解壓后生成的 videos.exe 文件。前者為 VBS 腳本,會在 %AppData%\Microsoft\Windows\Start Menu\Programs\Startup\ 中創(chuàng)建 videos.exe 的快捷方式。

data.ini

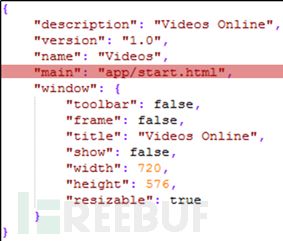

videos.exe 文件里有 nw.exe 文件,可以引用 package.json 來運行 main 函數(shù)指定的腳本文件。本例中指定的是 start.html 文件,其中包含混淆后的惡意 JavaScript 文件。

package.json

最終,videos.exe 文件會執(zhí)行 start.html 中的惡意 JavaScript 代碼下載 ChromeLoader。ChromeLoader 是一種通過 Chrome 擴展程序執(zhí)行惡意行為的廣告類惡意軟件,也可以竊取瀏覽器憑據(jù)并篡改瀏覽器設置。

總結

最近,使用磁盤鏡像文件的惡意軟件有所增加,攻擊者也常常將惡意軟件偽裝成破解游戲和破解程序。用戶在執(zhí)行從未知來源下載的文件時,必須格外小心。安全研究人員建議,用戶要從官方網(wǎng)站下載軟件。