WiFi協(xié)議曝安全漏洞,影響Linux、Android和iOS

來自美國東北大學和魯汶大學的學者披露了一組IEEE 802.11 Wi-Fi協(xié)議標準的一個基礎設計漏洞,影響到運行Linux、FreeBSD、Android和iOS的各種設備。

研究人員Domien Schepers、Aanjhan Ranganathan和Mathy Vanhoef在本周發(fā)表的一篇論文中披露,利用這一漏洞可以劫持TCP連接、攔截客戶端和web流量。主要手段是利用終端設備的電源節(jié)能機制,誘使接入點泄漏數(shù)據(jù)幀,或使用全零密鑰對其進行加密。

其原理是利用大多數(shù)Wi-Fi堆棧在安全環(huán)境發(fā)生變化時沒有充分地去清除其發(fā)送隊列這一現(xiàn)象,從發(fā)往受害客戶端站的接入點泄漏幀。

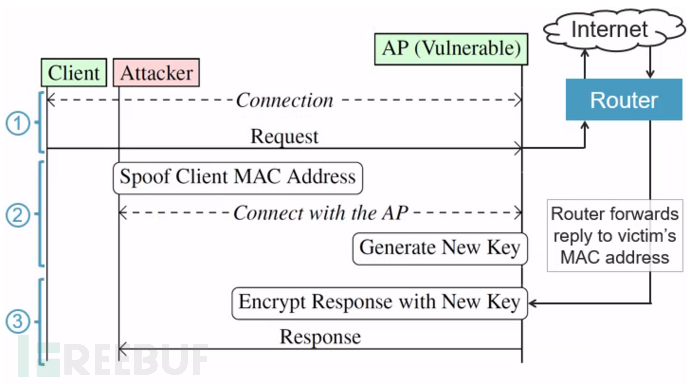

除此之外,攻擊者還可以覆蓋接入點使用的客戶端安全棧,以接收發(fā)送給受害者的數(shù)據(jù)包。這種攻擊的前提是目標方連接到一個類似熱點的網(wǎng)絡。

內(nèi)部人員可以利用這一點,通過斷開受害者的連接,然后在受害者的MAC地址下進行連接(使用對手的證書),攔截通往Wi-Fi客戶端的數(shù)據(jù)。任何仍在通往受害者的數(shù)據(jù)包,如受害者仍在加載的網(wǎng)站數(shù)據(jù),現(xiàn)在都由對方接收。

思科在一份信息通報中把這些漏洞描述為 "機會主義攻擊“,攻擊者獲得的信息在一個安全配置的網(wǎng)絡中價值很小。

但是,該公司也承認,研究中提出的攻擊可能會成功針對思科無線接入點產(chǎn)品和具有無線功能的思科Meraki產(chǎn)品。

為了減少此類攻擊的概率,建議實施傳輸層安全(TLS)來加密傳輸中的數(shù)據(jù),并限制網(wǎng)絡訪問。

參考鏈接:thehackernews.com/2023/03/new-wi-fi-protocol-security-flaw.html