福特曝WiFi安全漏洞,官方稱仍可安全駕駛

據bleepingcomputer消息,福特汽車供應商的安全人員向福特公司報告了一個安全漏洞,漏洞編號 CVE-2023-29468。該漏洞位于汽車信息娛樂系統集成的 WiFi 系統 WL18xx MCP 驅動程序中,允許 WiFi 范圍內的攻擊者使用特制的幀觸發緩沖區溢出。

資料顯示,SYNC3 是一款現代信息娛樂系統,支持車載 WiFi 熱點、電話連接、語音命令、第三方應用程序等,YNC3 信息娛樂系統被廣泛應用于多款福特和林肯汽車上。

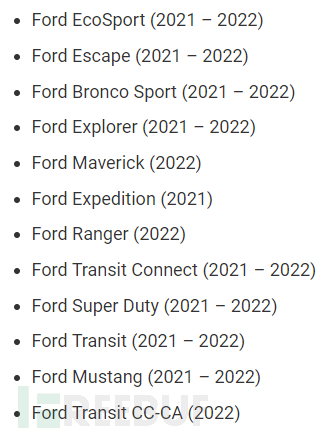

受影響的汽車型號如下所示:

該漏洞發布后,安全研究人員與福特汽車公司、供應商和其他汽車制造商合作,承諾將很快推出相關漏洞補丁,客戶可通過USB安裝到車輛上,以保護其客戶、產品和企業免受影響。?

福特汽車公司發布公告稱,尚未有任何證據表明該漏洞已經被黑客利用,原因在于利用WiFi軟件漏洞需要較為扎實的黑客技術,且攻擊者還需在物理上靠近已打開點火裝置和 Wi-Fi 設置的車輛。

福特汽車公司進一步指出,哪怕該漏洞已經被利用,也不會影響車輛乘坐人員的人身安全,因為該漏洞只純在于娛樂系統集成中,轉向、油門和制動等控制裝置有專門的防火墻保護。“如果用戶擔心該漏洞帶來風險,可通過 SYNC 3 信息娛樂系統的設置菜單關閉 WiFi 功能。”

事實上,隨著汽車智能化程度持續提升,所包含的安全漏洞也越來越多,福特、大眾、豐田等知名汽車制作商屢屢被曝出存在安全漏洞,直接影響用戶的使用體驗和安全。

英國消費雜志《Which》曾聯合網絡安全公司Context Information Security發布報告稱:大眾、福特兩大汽車行業巨頭計算機系統存在大量安全漏洞,可導致車輛監控、預警系統發出錯誤信息,誤導駕駛員行駛判斷,并泄露娛樂系統中的相關敏感信息。

報告顯示,大眾Polo SELTSI手動1.0L的汽車計算機系統中,負責車輛濕滑路面行駛時牽引力控制的模塊存在安全漏洞,黑客可借此獲取車輛信息娛樂系統中存儲的電話號碼、地址以及導航歷史記錄等敏感信息。

此外,研究人員還發現,只要抬起汽車前部的大眾徽章就能進入前雷達模塊,黑客可通過這一動作進一步篡改車輛碰撞預警系統。

報告數據顯示,福特汽車的安全漏洞似乎更嚴重一些。研究人員發現,他們使用亞馬遜的“廉價筆記本電腦和售價25英鎊的滲透小工具”,就能攔截篡改福特福克斯車型上由輪胎壓力監控系統(TPMS)發送的消息,比如,在輪胎沒有充氣時錯誤地報告輪胎已經正確充氣,以此干擾駕駛員做出正確的行駛判斷。

在更進一步的分析中,福特計算機系統的代碼中還被發現了一些包括wifi詳細信息和一個似乎是福特生產線計算機系統的密碼,掃描過后,確認該網絡屬于是福特位于密歇根州底特律的裝配廠。同樣的,福特汽車中也存在應用程序隨時共享車輛敏感信息的現象。

安全研究人員所測試的這兩款車型在世界范圍內的購買率十分之高,一旦這些漏洞被黑客組織用于投入實戰進行攻擊,后果不堪設想。

參考來源:https://www.bleepingcomputer.com/news/security/ford-says-cars-with-wifi-vulnerability-still-safe-to-drive/