保護訪問、加密和存儲密鑰

云平臺為客戶提供技術和工具來保護他們的資產,包括最重要的資產——數據。在撰寫本文時,關于誰負責保護數據存在很多爭論,但一般來說,作為數據合法所有者的公司必須確保它符合(國際)法律和標準。在英國,公司必須遵守數據保護法,而在歐盟,所有公司都必須遵守通用數據保護條例( GDPR )。

數據保護法和 GDPR 都涉及隱私。國際標準 ISO/IEC 27001:2013 和 ISO/IEC 27002:2013 是涵蓋數據保護的安全框架。這些標準規定所有數據都必須有一個所有者,以便明確誰負責保護數據。簡而言之,在云平臺上存儲數據的公司仍然擁有該數據,因此有責任保護數據。

為了保護云平臺上的數據,企業必須關注兩個方面:

- 加密

- 訪問,使用身份驗證和授權

這些只是安全問題。企業還需要能夠確保可靠性。他們需要確保,例如,密鑰保存在數據本身以外的另一個地方,即使由于技術原因無法訪問密鑰保管庫,仍然有辦法以安全的方式訪問數據。工程師不能簡單地帶著磁盤或 USB 設備開車到數據中心來檢索數據。Azure、AWS 和 GCP 如何解決這個問題?我們將在下一節中對此進行探討。

在 Azure 中使用加密和密鑰

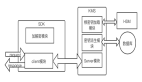

在 Azure 中,用戶將數據寫入 blob 存儲。存儲由自動生成的存儲密鑰保護。存儲密鑰保存在存儲本身所在的子網之外的密鑰保管庫中。但密鑰保管庫不僅僅存儲密鑰。它還通過輪換定期重新生成密鑰,提供共享訪問簽名( SAS ) 令牌來訪問存儲帳戶。概念如下圖所示:

圖 1:Azure Key Vault 的概念

Microsoft Azure 強烈推薦使用 Key Vault 來管理加密密鑰。加密是 Azure 中的一個復雜域,因為 Microsoft 在 Azure 中提供了多種加密服務。可以使用 BitLocker 或適用于 Linux 系統的 DM-Crypt 對 Azure 中的磁盤進行加密。使用 Azure,存儲服務加密( SSE ) 數據可以在存儲到 blob 之前自動加密。SSE 使用 AES-256。對于 Azure SQL 數據庫,Azure 使用透明數據加密( TDE )為靜態數據提供加密,它還使用 AES-256 和三重數據加密標準( 3DES )。

在 AWS 中使用加密和密鑰

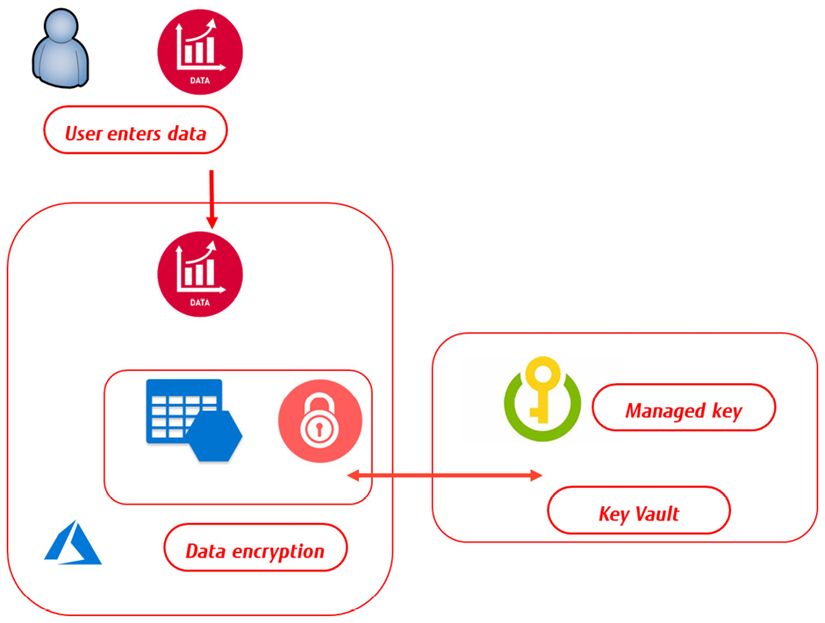

與 Azure 一樣,AWS 也有一個稱為密鑰管理服務( KMS ) 的密鑰保管庫解決方案。原理也很相似,主要是使用服務端加密。服務器端意味著要求云提供商在數據存儲在該云平臺內的解決方案之前對數據進行加密。當用戶檢索數據時,數據被解密。另一種選擇是客戶端,客戶在存儲數據之前負責加密過程。

AWS 中的存儲解決方案是 S3。如果客戶在 S3 中使用服務器端加密,AWS 會提供 S3 托管密鑰 (SSE-S3)。這些是使用主密鑰加密的唯一數據加密密鑰( DEK ),即密鑰加密密鑰( KEK )。主密鑰不斷地重新生成。對于加密,AWS 使用 AES-256。

AWS 通過客戶主密鑰( CMK )提供一些附加服務。這些密鑰也在 KMS 中進行管理,提供審計跟蹤以查看誰在何時使用了密鑰。最后,可以選擇使用客戶提供的密鑰( SSE-C ),客戶自己管理密鑰。AWS中使用CMK的KMS概念如下圖所示:

圖 2:在 AWS KMS 中存儲 CMK 的概念

Azure 和 AWS 都在加密方面實現了很多自動化。他們對關鍵服務使用不同的名稱,但主要原則非常相似。這對 GCP 也很重要,這將在下一節中討論。

在 GCP 中使用加密和密鑰

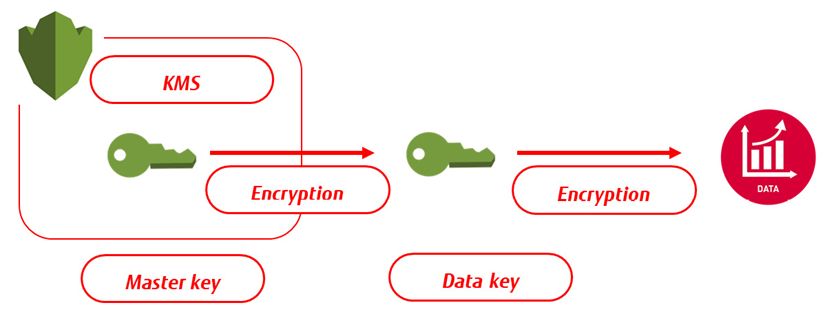

在 GCP 中,存儲在 Cloud Storage 中的所有數據默認情況下都是加密的。就像 Azure 和 AWS 一樣,GCP 提供了管理密鑰的選項。這些可以由 Google 或客戶提供和管理。密鑰存儲在Cloud Key Management Service中。如果客戶選擇自己提供和/或管理密鑰,這些將作為 GCP 提供的標準加密之上的附加層。這在客戶端加密的情況下也是有效的——數據以加密格式發送到 GCP,但 GCP 仍然會執行自己的加密過程,就像服務器端加密一樣。GCP Cloud Storage 使用 AES-256 加密數據。

加密過程本身類似于 AWS 和 Azure,并使用 DEK 和 KEK。當客戶將數據上傳到 GCP 時,數據會被分成塊。這些塊中的每一個都使用 DEK 加密。這些 DEK 被發送到 KMS,在那里生成主密鑰。概念如下圖所示:

圖 3:GCP 中的數據加密概念

在OCI和阿里云實現加密

與指定的主要公共云一樣,OCI 提供使用存儲在 OCI 密鑰管理服務中的加密密鑰加密靜態數據的服務。公司也可以使用自己的密鑰,但這些密鑰必須符合密鑰管理互操作性協議( KMIP )。加密過程就像其他云一樣。首先,創建一個主加密密鑰,用于加密和解密所有數據加密密鑰。請記住,我們之前討論過這些 KEK 和 DEK。可以從 OCI 控制臺、命令行界面或 SDK 創建密鑰。

數據可以加密并存儲在塊存儲卷、對象存儲或數據庫中。顯然,OCI 也建議將密鑰輪換作為最佳實踐。

客戶自己生成的密鑰保存在 OCI Vault 中,并存儲在彈性集群中。

阿里云步驟相同。從控制臺或 CLI 創建密鑰,然后將加密數據存儲在阿里云提供的一種存儲服務中:OSS、Apsara File Storage 或數據庫。

到目前為止,我們一直在關注數據本身、數據存儲、數據加密以及數據訪問安全。架構師的任務之一是將其轉化為原則。這是一項需要與 CIO 或首席信息安全官( CISO )一起執行的任務。最低限度的原則如下:

- 加密傳輸中的所有數據(端到端)

- 對所有關鍵業務或敏感數據進行靜態加密

- 應用 DLP 并有一個矩陣,清楚地顯示什么是關鍵和敏感數據以及需要保護到什么程度。

最后,開發用例并測試數據保護場景。創建數據模型、定義 DLP 矩陣并應用數據保護控制后,組織必須測試用戶是否可以創建和上傳數據,以及其他授權用戶可以對該數據執行哪些操作——讀取、修改或刪除。這不僅適用于用戶,也適用于其他系統和應用程序中的數據使用。因此,數據集成測試也是必須的。

數據策略和加密很重要,但有一件事不容忽視:加密并不能保護公司免受錯誤放置的身份和訪問管理( IAM ) 憑據的影響。認為數據因為經過加密和安全存儲而受到充分保護會給人一種錯誤的安全感。安全真正始于身份驗證和授權。