Zyxel 防火墻曝出高危安全漏洞,現已修復!

日前,Zyxel發布了一份指南,旨在保護防火墻和VPN設備免受利用CVE-2023-28771、CVE-2023-33009和CVE-2023-33010漏洞的持續攻擊。

指南中提到,該公司一直在通過多種渠道敦促用戶安裝補丁,比如已經給注冊用戶和資訊訂閱者發送了多份安全資訊,通過本地設備的Web GUI推送通知通知用戶升級;以及對尚未升級的基于云的設備強制執行預定的固件升級等。

有威脅行為者正在嘗試利用命令注入漏洞CVE-2023-28771以影響Zyxel防火墻。他們的目標是利用這個漏洞在受影響的系統上部署和安裝惡意軟件。美國CISA目前已將該漏洞添加到其已知利用漏洞目錄中。

4月下旬,Zyxel方面稱已解決了其防火墻設備中的嚴重漏洞CVE-2023-28771 (CVSS評分9.8),并建議其客戶立即安裝補丁,以盡快修復漏洞避免造成更大影響。

另外兩個被追蹤到的漏洞是CVE-2023-33009和CVE-2023-33010,這兩個是關鍵的緩沖區溢出漏洞。 遠程的、未經認證的攻擊者可以觸發這些缺陷,在易受攻擊的設備上造成拒絕服務(DoS)條件和遠程代碼執行。

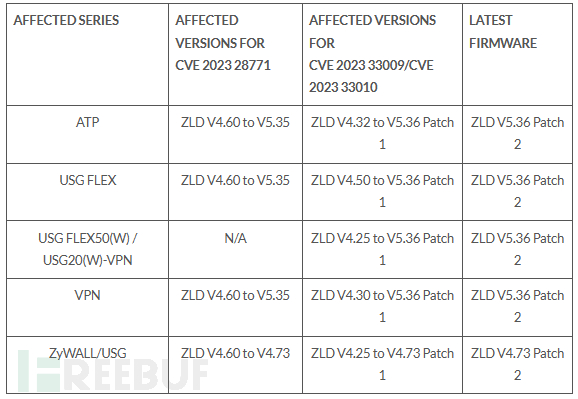

該公司表示,設備一旦遭受攻擊,其Web GUI或SSH管理界面將無法訪問,可能出現網絡中斷和VPN連接斷開等問題。下表列出了受這些缺陷影響的產品和固件版本,以及解決這些問題的最新固件更新:

與此同時,Zyxel還提供了針對這些漏洞的緩解措施,例如從WAN(廣域網)禁用HTTP/HTTPS服務。

如果管理員需要從廣域網側管理設備,可啟用“策略控制”功能,并添加只允許可信源IP地址訪問的規則。該指南還建議啟用GeoIP過濾,只允許來自受信任位置的訪問。如果不需要IPSec VPN功能,Zyxel方面建議關閉UDP端口500和4500。