無法修復,Netgear WNR614 N300 路由器曝出安全漏洞

近日,安全研究人員發現,Netgear WNR614 N300 路由器存在六七個嚴重程度不一的安全漏洞。

Netgear WNR614 N300 路由器目前已經達到生命周期結束 (EoL),不再受 Netgear 支持,但由于其可靠性、易用性和極佳性能,仍然有許多用戶。

RedFox Security 公司的研究人員在 Netgear WNR614 N300 路由器上發現了六個安全漏洞,涉及身份驗證繞過漏洞、弱密碼策略漏洞、以及會引發純文本存儲密碼和 Wi-Fi 保護設置 (WPS) PIN 暴露的安全漏洞。

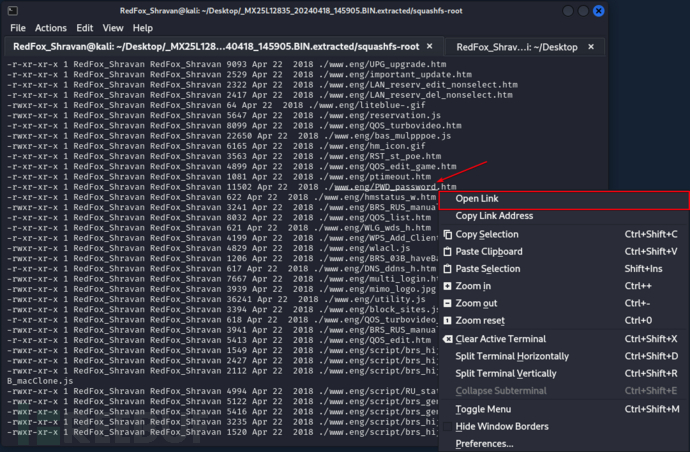

首先是被追蹤為 CVE-2024-36787 的安全漏洞,允許威脅攻擊者繞過身份驗證,并通過未知媒介訪問受害者網絡系統的管理界面。不僅如此,該安全漏洞還允許未經授權訪問路由器的設置,對網絡安全和敏感用戶數據構成嚴重安全威脅。

破損的訪問控制(來源:RedFox )

安全漏洞 CVE-2024-36788 ,源于路由器對 Cookie 的 HTTPOnly 標志設置不當。威脅攻擊者可利用該安全漏洞攔截和訪問路由器與連接到路由器設備之間的敏感通信。

安全漏洞 CVE-2024-36789,允許威脅攻擊者創建不符合適當安全標準的密碼,甚至接受單字符作為管理員帳戶的密碼,可能導致未經授權的訪問、網絡操縱和潛在的數據暴露。

安全漏洞 CVE-2024-36790,路由器以純文本方式存儲憑證,這使得威脅攻擊者很容易就可以獲得未經授權的訪問、操縱路由器并暴露敏感數據。

明文數據曝光(來源:RedFox )

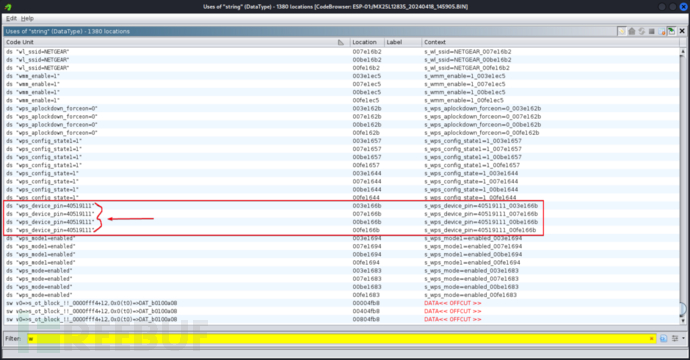

安全漏洞 CVE-2024-36792,威脅攻擊者可以利用該漏洞訪問路由器的 PIN 碼,使得路由器存在未經授權的安全風險(非法訪問和非法操縱)。

WPS PIN 碼暴露(來源:RedFox )

安全漏洞 CVE-2024-36795,允許威脅攻擊者訪問路由器固件中嵌入的 URL 和目錄,增加了未經授權訪問和控制網絡的安全風險。

值得一提的是,鑒于 Netgear WNR614 N300 路由器已達到 EoL,Netgear 預計不會針對這些安全漏洞發布安全更新。如果暫時無法更換設備,安全研究人員強烈建議用戶采用以下有助于其防止網絡攻擊的緩解措施:

- 關閉遠程管理功能,降低未經授權訪問的風險;

- 使用復雜的長密碼并定期更改;

- 將路由器與網絡中的關鍵系統分開,以限制任何潛在漏洞的影響;

- 確保路由器使用 HTTPS,并使用強制執行 HTTPS 的瀏覽器設置,以確保所有通信安全并防止攔截;

- 關閉 WPS,防止攻擊者利用此功能獲得未經授權的訪問;

- 切換到 WPA3,以增強安全性;

- 限制對路由器管理界面的訪問。

參考文章:https://www.bleepingcomputer.com/news/security/netgear-wnr614-flaws-allow-device-takeover-no-fix-available/