CISA 和 NSA 分享有關保護 CI/CD 環境安全的指南

網絡安全和基礎設施安全局 (CISA) 和國家安全局 (NSA) 發布了有關組織如何確保持續集成和持續交付 (CI/CD) 管道免受惡意攻擊的指南。

該文檔包括強化 CI/CD 云部署以及改進開發、安全和運營防御 (DevSecOps) 的建議和最佳實踐。

CI/CD 是一種用于創建和測試代碼更改的開發流程,被視為 DevSecOps 的關鍵部分,將自動化和安全性集成到開發生命周期中。

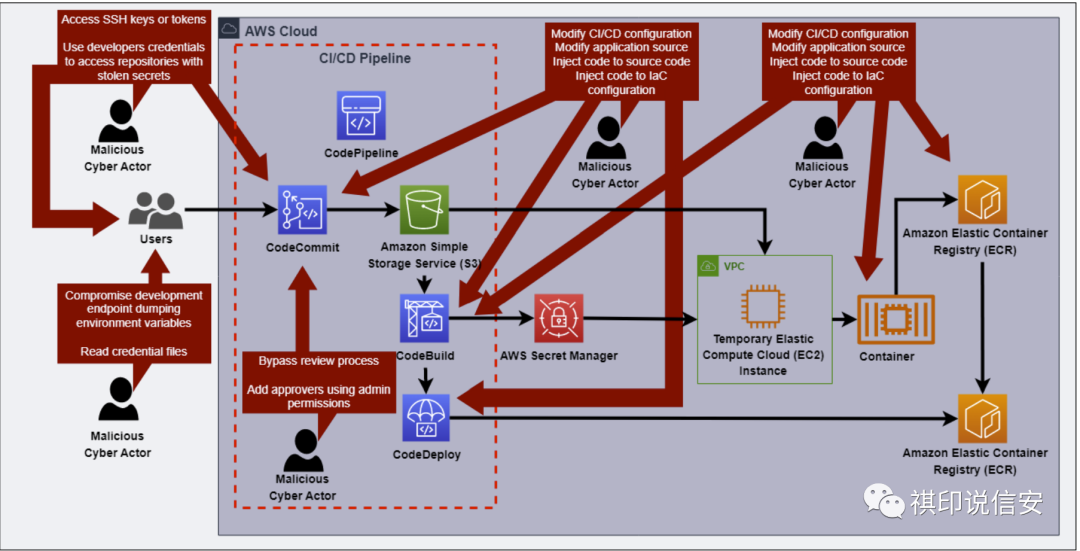

云的日益普及導致 CI/CD 管道在商業云環境中實施,使其成為威脅行為者的有吸引力的目標,這些威脅行為者希望將惡意代碼注入 CI/CD 應用程序、竊取敏感信息或導致拒絕服務(拒絕服務)。

CISA 和 NSA 指出,CI/CD 環境面臨的安全威脅包括不安全的第一方和第三方代碼、中毒的管道執行、管道訪問控制不足、不安全的系統配置、使用不安全的第三方服務以及秘密泄露。

惡意威脅行為者可能會利用不安全代碼引入的 CI/CD 漏洞,可能會通過破壞源代碼管理存儲庫來操縱構建過程,可能會利用缺乏訪問控制或錯誤配置來在 CI/CD 管道中進行樞轉,并且可能會通過以下方式引入安全漏洞:不當使用第三方服務。

為了強化環境,建議組織在云應用程序和服務上使用強加密算法、使用強憑據、向 CI/CD 配置添加簽名、對所有代碼更新使用兩人規則 (2PR)、實施最低權限策略、實施網絡分段以及審計和保護機密和用戶憑據。

此外,這兩個機構建議更新操作系統、軟件和 CI/CD 工具,刪除不必要的應用程序,使用惡意軟件檢測工具,將安全掃描集成為 CI/CD 管道的一部分,限制使用不受信任的代碼,分析提交的代碼,刪除臨時資源,并實施軟件物料清單 (SBOM) 和軟件組成分析 (SCA)。

“NSA 和 CISA 鼓勵組織實施擬議的緩解措施,以強化其 CI/CD 環境并支持組織 DevSecOps。通過實施擬議的緩解措施,組織可以減少 CI/CD 環境中的利用向量數量,并為對手的滲透創造一個具有挑戰性的環境,”兩家機構指出。