WordPress爆高危漏洞插件,可被用來創建非法管理員帳戶

WordPress網站的終極會員插件中有多達20萬個未修補的關鍵安全漏洞,如今面臨著很高的攻擊風險。

該漏洞被追蹤為CVE-2023-3460 (CVSS得分:9.8),影響所有版本的Ultimate Member插件,包括2023年6月29日發布的最新版本(2.6.6)。

1688351776_64a23420f178527ba21a6.png!small?1688351776696

1688351776_64a23420f178527ba21a6.png!small?1688351776696

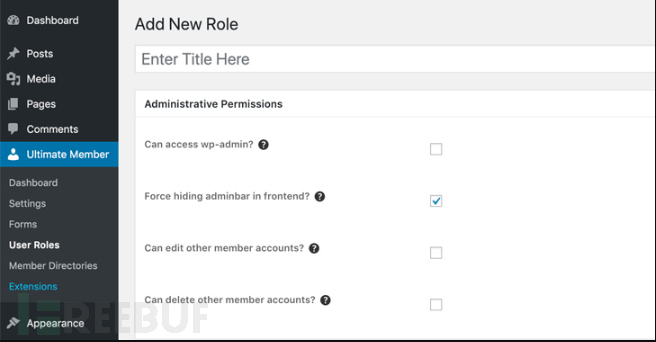

Ultimate Member是一個比較受歡迎的插件,它有助于在WordPress網站上創建用戶配置文件和社區,并可提供帳戶管理功能。

WordPress安全公司WPScan在警報中提到,這是一個非常嚴重的問題,因為未經身份驗證的攻擊者可能會利用這個漏洞創建具有管理權限的新用戶帳戶,從而實現奪取網站的完全控制權。

但該漏洞源于不適當的阻止列表邏輯,所以無法將新用戶的wp_capabilities用戶元值更改為管理員的用戶元值,從而獲得對站點的完全訪問權。

Wordfence研究員Chloe Chamberland稱,雖然該插件有一個預先定義的禁用鍵列表。但還有一些更簡單的方法可以繞過過濾器,例如在插件的易受攻擊版本中利用各種大小寫,斜杠和提供的元鍵值中的字符編碼。

有報道稱,受影響的網站上出現了一些非法管理員賬戶,因此該插件在2.6.4、2.6.5和2.6.6版本發布了部分修復程序,還有一個新的版本更新預計將在未來幾天發布。

WPScan指出,這些補丁是不完整的,已經發現了許多繞過它們的方法,這意味著該漏洞仍然可以被積極利用,比如,該漏洞被用于以apadmins、se_野蠻、segs_野蠻、wpadmins、wpengine_backup和wpenginer等名稱注冊新帳戶,通過網站的管理面板上傳惡意插件和主題。

此外WPScan還建議廣大用戶,直到該安全漏洞被完全修復前,都建議Ultimate Member的用戶禁用該插件,最好審計網站上的所有管理員級用戶,以確定是否添加了未經授權的帳戶。

7月1日,Ultimate Member的作者發布了該插件的2.6.7版本,以解決被積極利用的特權升級漏洞。作為一項額外的安全措施,他們還計劃在插件中發布一個新功能,使網站管理員能夠重置所有用戶的密碼。

此外, 網站維護人員還表示:2.6.7引入了我們在發送表單時存儲的元鍵白名單,并且分離了表單設置數據和提交數據,可在兩個不同的變量中操作它們。