新的 GoTrim 僵尸網絡試圖入侵 WordPress 網站的管理員帳戶

一個新的基于 Go 的僵尸網絡被發現使用 WordPress 內容管理系統 (CMS) 掃描和暴力破解自托管網站,以奪取對目標系統的控制權。

這個新的暴力破解程序我們命名為 GoTrim ,因為它是用 Go 編寫的,并使用‘:::trim:::’來拆分與 C2 服務器通信的數據。

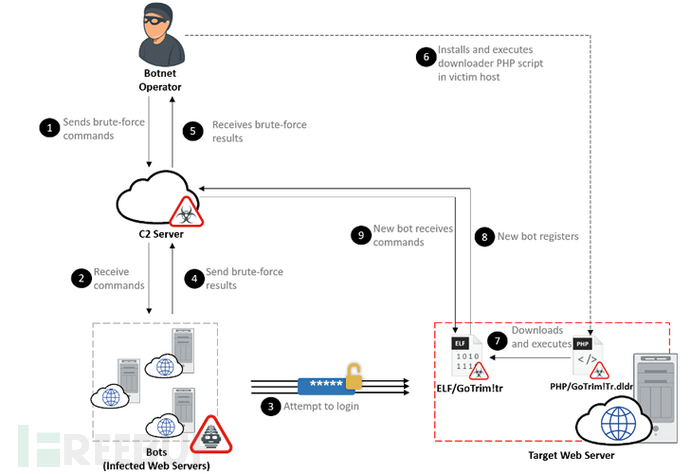

自 2022 年 9 月就有發現其利用機器人網絡執行分布式暴力攻擊,試圖登錄目標 Web 服務器。成功入侵后,攻擊者會在新受感染的主機中安裝下載器 PHP 腳本,而該腳本旨在從硬編碼 URL 部署“bot 客戶端”,有效地將機器添加到不斷增長的網絡中。

就目前來看,GoTrim 沒有自己的自我傳播能力,也不能分發其他惡意軟件或在受感染的系統中持久隱藏。該惡意軟件的主要目的是從被控制的服務器接收更多命令,包括使用提供的憑據對 WordPress 和 OpenCart 進行暴力攻擊。

GoTrim 也可以在服務器模式下運行,在該模式下,它啟動服務器以偵聽攻擊者通過命令和控制 (C2) 服務器發送的傳入請求。然而,這僅在被破壞的系統直接連接到 Internet 時才會發生。

僵尸網絡惡意軟件的另一個關鍵特征是它能夠模仿來64 位 Windows 上的 Mozilla Firefox 瀏覽器的合法請求,以繞過反機器人保護,此外還能解決 WordPress 網站中存在的 CAPTCHA 障礙。

研究人員說:“雖然這種惡意軟件仍在開發中,但它具有功能齊全的 WordPress 暴力破解程序以及其反機器人逃避技術這一事實使其成為一個值得關注的威脅。”

暴力破解活動很危險,因為它們可能會導致服務器受損和惡意軟件部署。為降低這種風險,網站管理員應確保用戶帳戶(尤其是管理員帳戶)使用強密碼。

參考來源:https://thehackernews.com/2022/12/new-gotrim-botnet-attempting-to-break.html