疑似俄羅斯黑客用二手寶馬廣告誘騙西方駐烏外交官

Bleeping Computer 網站披露,疑似具有俄羅斯背景的黑客組織 APT29(又名 Nobelium,Cloaked Ursa)正在使用二手寶馬汽車廣告等非常規性”誘餌“,引誘西方駐烏克蘭外交官點擊帶有惡意軟件的鏈接。

過去兩年,APT29 組織針對北約、歐盟和烏克蘭等地的高價值目標,使用帶有外交政策主題的網絡釣魚電子郵件或虛假網站,通過秘密后門感染目標受害者。Palo Alto Network Unit 42 團隊在發布的一份報告中指出 APT29 組織“進化”了其網絡釣魚策略,目前已經開始使用對網絡釣魚電子郵件收件人更具吸引力的誘餌。

據悉,2023 年 4 月, 一名準備離開烏克蘭的波蘭外交官發布了合法汽車出售廣告,網絡威脅攻擊者攔截和模仿了該廣告,并在廣告中嵌入了惡意軟件,之后將其發送給在基輔工作的其他數十名外國外交官,

1689218715_64af6e9b79b3522a25cde.png!small?1689218717032

1689218715_64af6e9b79b3522a25cde.png!small?1689218717032

APT29 發送的惡意傳單(Unit 42 團隊)

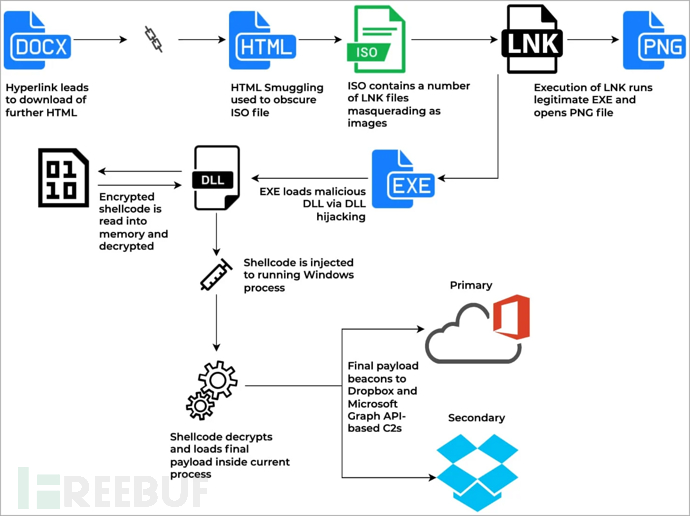

一旦收件人點擊惡意文檔中嵌入的“獲取更高質量的照片”鏈接時,便會被重定向到一個 HTML 頁面,該頁面通過 HTML 傳遞惡意 ISO 文件有效載荷。 (HTML 走私是一種用于網絡釣魚活動的技術,使用 HTML5 和 JavaScript 將惡意有效載荷隱藏在 HTML 附件或網頁的編碼字符串中。)

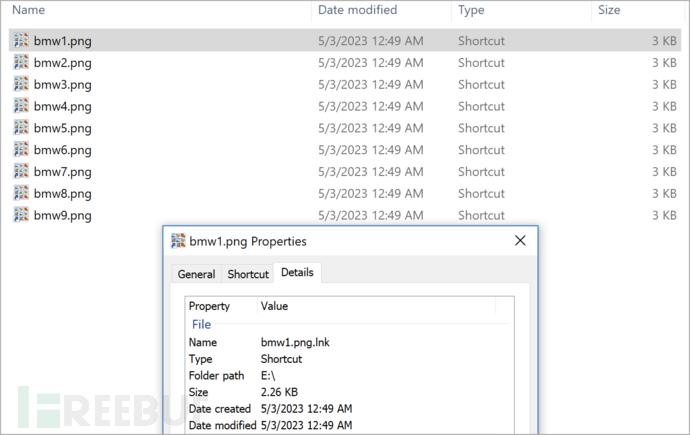

當用戶打開附件或點擊鏈接時,瀏覽器會對這些字符串進行解碼,這時候惡意代碼會被混淆,并且只有在瀏覽器中呈現時才會被解碼,網絡攻擊者使用該技術有助于規避安全軟件。 據悉,ISO 文件主要包含九張 PNG 圖像,但實際上是 LNK 文件,它們可觸發下圖所示的感染鏈。

1689218726_64af6ea6347386dc43d51.png!small?1689218727113

1689218726_64af6ea6347386dc43d51.png!small?1689218727113

Unit 42 團隊觀察到的感染鏈

當受害目標打開任何偽裝成 PNG 圖像的 LNK 文件時,就會啟動一個合法的可執行文件,該文件使用 DLL側載將 shellcode 注入內存中的當前進程。

1689218736_64af6eb021b0c3f9f993a.png!small?1689218736788

1689218736_64af6eb021b0c3f9f993a.png!small?1689218736788

ISO 檔案中包含的偽造PNG文件(Unit 42 團隊)

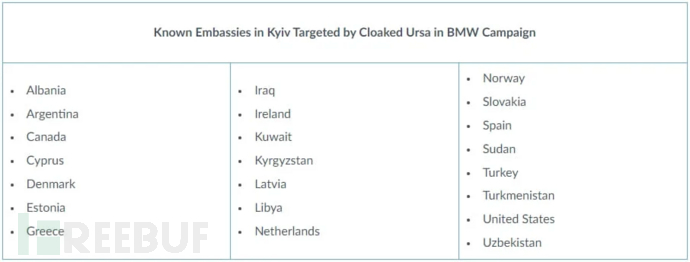

Unit 42 團隊指出此次網絡攻擊活動主要針對基輔 80 多個外國使團中至少有22個使團,其中主要包括美國、加拿大、土耳其、西班牙、荷蘭、希臘、愛沙尼亞和丹麥的使團。目前,受害目標的感染率尚不清楚。

值得一提的是,大約 80% 收到惡意傳單的電子郵件地址是公開在互聯網上的,由此可以看出,APT29 黑客組織一定是通過破壞目標外交官賬戶和情報收集獲得另外 20% 的電子郵件地址。

1689218753_64af6ec11e454eb849a76.png!small?1689218754008

1689218753_64af6ec11e454eb849a76.png!small?1689218754008

以烏克蘭大使館為目標(Unit 42 團隊)

APT29 組織最近發動的另一個網絡釣魚的例子是 2023 年初發送給土耳其外交部的一份 PDF,該 PDF 指導為 2 月襲擊土耳其南部的地震提供人道主義援助。Unit 42 團隊表示由于攻擊利用了絕佳的時機,該惡意 PDF 文件很可能在外交部員工之間共享,并被轉發給土耳其其他組織。

最后,Unit 42 團隊指出隨著俄羅斯和烏克蘭雙方沖突的持續以及北約內部不斷變化的事態有可能改變地緣政治格局,預計俄羅斯網絡間諜組織將繼續甚至加強針對外交使團的攻擊。

文章來源:https://www.bleepingcomputer.com/news/security/russian-state-hackers-lure-western-diplomats-with-bmw-car-ads/#google_vignette