俄羅斯黑客在俄烏戰爭期間瞄準了北約的煉油廠

今年早些時候,在持續的俄烏戰爭中,與俄羅斯有聯系的 Gamaredon 集團試圖侵入北約成員國的一家大型石油精煉公司,但未獲成功。這次攻擊發生在 2022 年 8 月 30 日,是俄羅斯聯邦安全局 ( FSB ) 的高級持續威脅 (APT) 精心策劃的多次攻擊之一。

Gamaredon其過往攻擊主要是追蹤烏克蘭實體,并在較小程度上追蹤北約盟國以獲取敏感數據。

隨著地面和網絡空間的沖突持續,Trident Ursa 一直作為專門的訪問創建者和情報收集者,Palo Alto Networks Unit 42在與黑客新聞分享的一份報告中表示。“Trident Ursa 仍然是針對烏克蘭的最普遍、侵入性、持續活躍和集中的 APT 之一。

Unit 42 對該組織活動的持續監控發現了 500 多個新域、200 個惡意軟件樣本,并在過去 10 個月中多次改變其策略以應對不斷變化和擴大的優先事項。

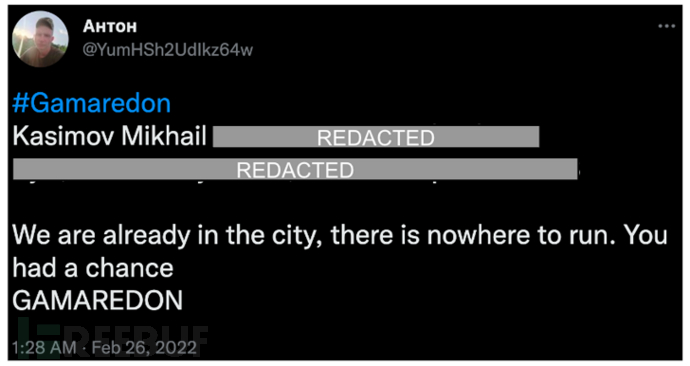

除了網絡攻擊之外,更大的安全社區據說還收到了據稱是 Gamaredon 同伙的威脅推文。

其他值得注意的方法包括使用 Telegram 頁面查找命令和控制 (C2) 服務器,以及使用快速通量 DNS在短時間內輪換多個 IP 地址,從而使基于 IP 的黑名單和刪除工作變得更加困難。

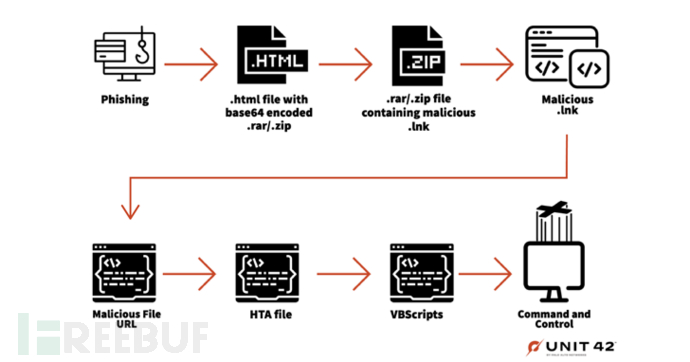

攻擊本身需要交付嵌入魚叉式網絡釣魚電子郵件中的武器化附件,以在受感染主機上部署 VBScript 后門,該后門能夠建立持久性并執行 C2 服務器提供的額外 VBScript 代碼。

同時 Gamaredon 感染鏈利用地理封鎖將攻擊限制在特定位置,并利用釋放器可執行文件啟動下一階段的 VBScript 有效載荷,隨后連接到 C2 服務器以執行進一步的命令。地理封鎖機制起到了安全盲點的作用,因為它降低了攻擊者在目標國家之外的攻擊可見性,使其活動更難以追蹤。

研究人員表示:“Trident Ursa 仍然是一種敏捷且適應性強的 APT,不會在其操作中使用過于復雜的技術。” “在大多數情況下,他們依靠公開可用的工具和腳本以及大量的混淆和例行的網絡釣魚嘗試來成功執行他們的操作。”