新型聲學攻擊通過鍵盤擊鍵竊取數據,準確率高達 95%

來自英國大學的一組研究人員訓練了一種深度學習模型,該模型可利用麥克風記錄并分析鍵盤擊鍵的聲音,以此來竊取目標設備中的數據,準確率高達 95%。

不同于其他需要特殊條件并受到數據速率和距離限制的旁道攻擊,由于現有大量場景都擁有可以錄制高質量音頻的錄音設備,聲學攻擊變得更加簡單。

攻擊原理

因為訓練算法的需要,攻擊的第一步要記錄目標鍵盤上一定次數的擊鍵聲音,錄音設備可以是附近手機內的麥克風,此時,該手機可能已經感染可調用麥克風權限的惡意軟件,或者可通過ZOOM等會議軟件,利用遠程會議等渠道記錄目標的鍵盤擊鍵聲音。

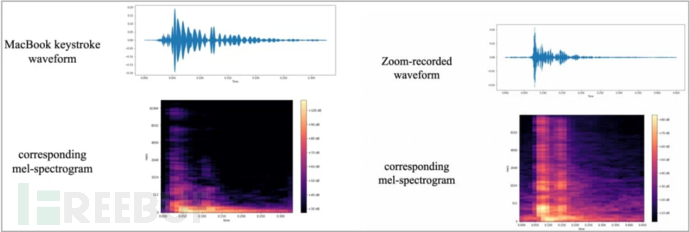

研究人員以MacBook為實驗對象,在其36個按鍵上分別按壓25次產生的聲音來收集訓練數據,錄音設備則是一臺距離MacBook 17 厘米處的 iPhone 13 mini。隨后,從記錄中生成波形和頻譜圖,將每個按鍵的可識別差異可視化,并執行特定的數據處理步驟以增強可用于識別擊鍵的信號。

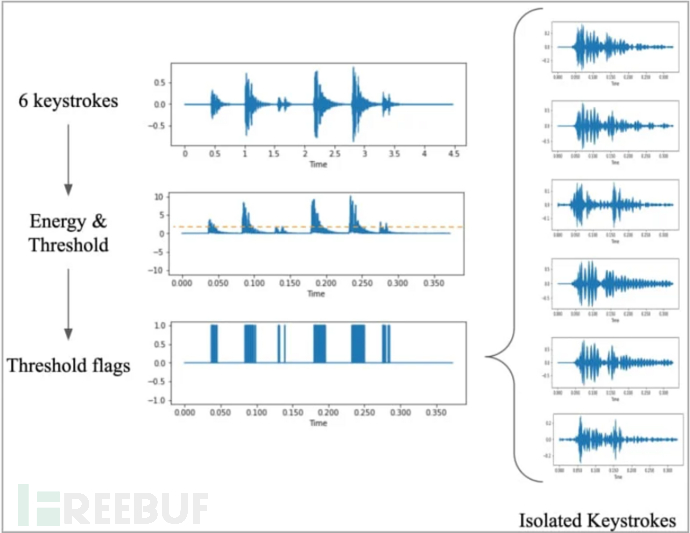

對擊鍵音頻進行采樣

生成的頻譜圖

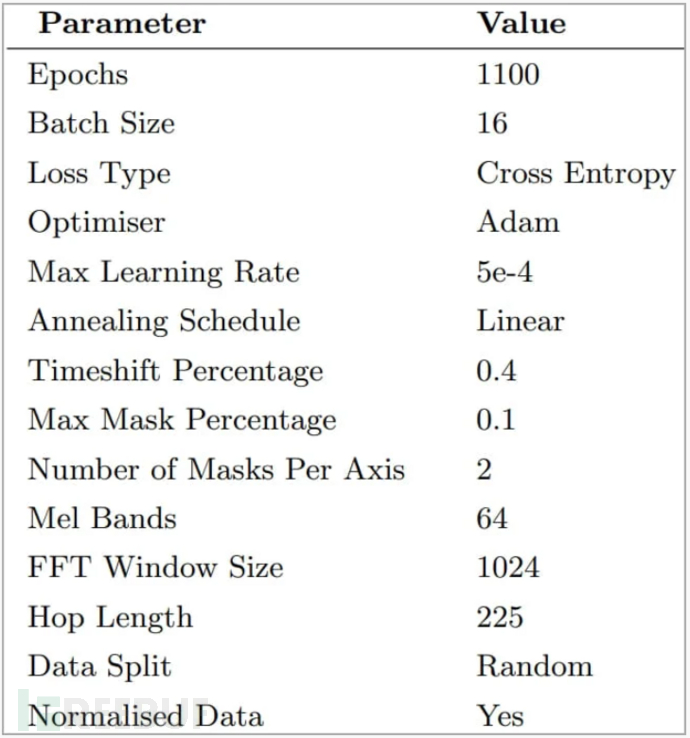

頻譜圖被用來訓練稱之為CoAtNet的圖像分類器,該過程需要對相關參數進行一些實驗,直到獲得最佳預測精度結果。

為訓練 CoAtNet 選擇的參數

實驗中結果顯示,在直接調用iPhone麥克風的情況下,CoANet記錄的準確率達到 95%,而通過 Zoom 記錄的準確率為 93%。Skype 的準確率較低,但仍然可用,為 91.7%。

預防措施

研究結果反映出此類攻擊與機器學習的快速進步相結合,會嚴重影響目標的數據安全,造成賬戶密碼、私密聊天等信息的泄露。此外,即使是一些非常安靜的鍵盤,攻擊模型也被證明非常有效,因此在機械鍵盤上添加消音器或給鍵盤貼膜不太可能有效遏制聲音信息的泄漏。

研究人員建議嘗試改變打字風格或使用隨機密碼,或使用軟件重現擊鍵聲音、白噪聲或基于軟件的擊鍵音頻過濾器,最好在可行的情況下采用生物識別身份驗證,利用密碼管理器來避免手動輸入敏感信息。