聊聊前五名云安全風險

云安全專家 Qualys 從其自己的平臺和第三方汲取見解和數據,提供了對前五名云安全風險的看法。

五個關鍵風險領域是錯誤配置、面向外部的漏洞、武器化漏洞、云環境內的惡意軟件以及修復滯后(即修補延遲)。

2023 年 Qualys 云安全洞察報告,提供了有關這些風險領域的更多詳細信息。毫無疑問,錯誤配置是第一個。早在 2020 年 1 月,美國國家安全局 (NSA) 就警告稱,配置錯誤是云資產的主要風險領域,而且似乎沒有什么變化。Qualys 和 NSA 都指出,對云服務提供商 (CSP) 和云消費者之間共同責任概念的誤解或回避是錯誤配置的主要原因。

Tigera 首席營銷官 Utpal Bhatt 解釋說:“在共擔責任模式下,CSP 負責監控和響應云和基礎設施(包括服務器和連接)的威脅。他們還有望為客戶提供保護其工作負載和數據所需的功能。使用云的組織負責保護云中運行的工作負載。工作負載保護包括安全工作負載狀態、運行時保護、威脅檢測、事件響應和風險緩解。”

雖然 CSP 提供安全設置,但將數據部署到云的速度和簡單性往往會導致這些控制措施被忽視,而補償消費者控制措施則不夠充分。誤解或誤用共同責任的劃分會給辯護留下漏洞;Qualys 指出,“這些安全‘漏洞’可以快速打開云環境,并將敏感數據和資源暴露給攻擊者。”

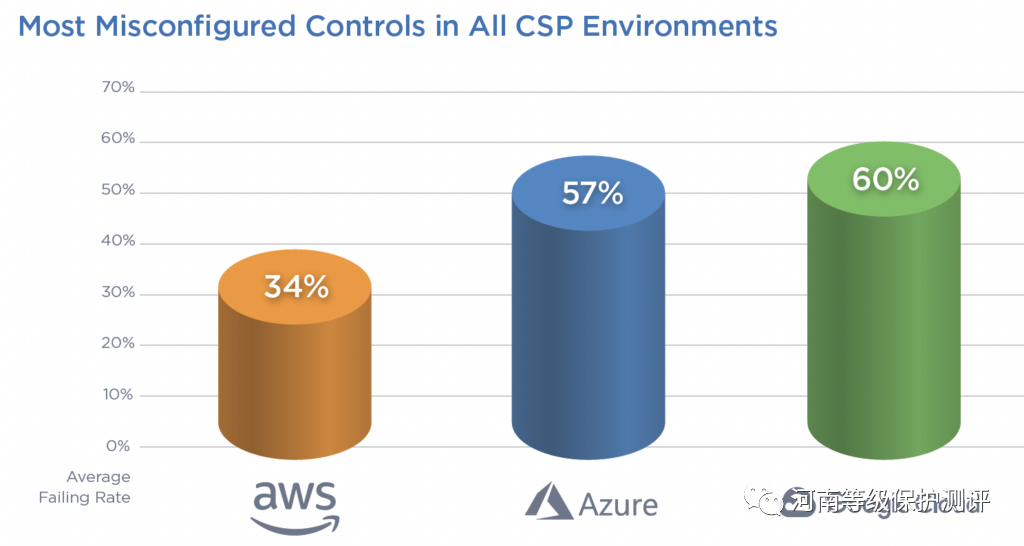

Qualys 發現 60% 的 Google Cloud Platform (GCP) 使用情況、57% 的 Azure 和 34% 的 Amazon Web Services (AWS) 使用情況都存在配置錯誤(根據 CIS 基準衡量)。

圖片

圖片

Qualys 威脅研究部門副總裁 Travis Smith 表示:“AWS 配置比 Azure 和 GCP 的配置更安全的原因可能在于其更大的市場份額……與其他 CSP 相比,有更多關于保護 AWS 的材料市場。”

該報告敦促更多地使用互聯網安全中心(CIS)基準來強化云環境。“沒有組織會部署 100% 的覆蓋率,”Smith 補充道,“但如果組織希望降低在云中遇到安全事件的風險,則應強烈考慮將 [映射到 MITRE ATT&CK 策略和技術的 CIS 基準] 作為基線部署”。

第二大風險來自包含已知漏洞的外部資產。攻擊者可以掃描具有公共 IP 的云資產以查找漏洞。以Log4Shell(面向外部的漏洞)為例。“如今,Log4Shell 及其已知的次要漏洞已經有了補丁,”Qualys 說。“但不幸的是,Log4Shell 仍然沒有得到修復,在面向外部的云資產上有 68.44% 的檢測結果未打補丁。”

Log4Shell 還說明了第三種風險:武器化漏洞。報告稱:“武器化漏洞的存在就像給任何人一把通往你的云的鑰匙。” Log4Shell 允許攻擊者在記錄字符串時通過操縱特定的字符串替換表達式來執行任意 Java 代碼或泄露敏感信息。它很容易利用并且在云中無處不在。

“Log4Shell 于 2021 年 12 月首次檢測到,并繼續困擾全球企業。我們已檢測到 100 萬個 Log4Shell 漏洞,其中只有 30% 成功修復。由于復雜性,修復 Log4Shell 漏洞平均需要 136.36 天(約四個半月)。”

第四個風險是您的云中已經存在惡意軟件。雖然這并不自動意味著“游戲結束”,但如果不采取任何行動,游戲很快就會結束。“云資產面臨的兩個最大威脅是加密貨幣挖礦和惡意軟件;兩者的設計目的都是為了在您的環境中提供立足點或促進橫向移動,”報告稱。“加密貨幣挖礦造成的關鍵損害是基于計算周期成本的浪費。”

雖然這對礦工來說可能是正確的,但值得記住的是,礦工找到了進入的方法。鑒于暗網中信息共享的效率,該路線很可能會被其他犯罪分子所知。2022 年 8 月,Sophos報告了“多方”攻擊,其中礦工往往是帶頭攻擊。Sophos當時 告訴《安全周刊》,“加密貨幣礦工應該被視為煤礦里的金絲雀——這是幾乎不可避免的進一步攻擊的初步跡象。”

簡而言之,如果您在云中發現加密貨幣挖礦程序,請開始尋找其他惡意軟件,并找到并修復挖礦程序的進入路徑。

第五個風險是漏洞修復緩慢,即補丁時間過長。我們已經看到 Log4Shell 的修復時間超過 136 天(如果確實完成的話)。同樣的一般原則也適用于其他可修補的漏洞。

有效的修補可以快速減少系統中的漏洞數量并提高安全性。統計數據表明,通過某種自動化方法可以更有效地執行此操作。報告稱,“幾乎在所有情況下,自動修補都被證明是比手動工作更有效地部署關鍵補丁并讓您的業務更安全的補救途徑。”

對于非 Windows 系統,自動修補的效果是修補率提高 8%,修復時間縮短兩天。

與補救風險相關的是技術債務的概念——繼續使用支持終止 (EOS) 或生命周期終止 (EOL) 產品。這些產品不再受到供應商的支持 - 將沒有補丁可供實施,并且未來的漏洞將自動成為零日威脅,除非您可以采取其他補救措施。

報告指出:“我們的調查期間發現超過 6000 萬個應用程序已終止支持 (EOS) 和終止生命周期 (EOL)。” 此外,“在接下來的 12 個月內,超過 35,000 個應用程序將停止支持。”

防御團隊需要優先考慮這些風險中的每一個。消費者使用云的速度和攻擊者濫用云的速度表明,防御者應盡可能采用自動化和人工智能來保護其云資產。“自動化是云安全的核心,”Bhatt 評論道,“因為在云中,計算資源數量眾多且不斷變化。”