安全產品漏洞這個事,瞞不住了

設想這樣一個場景:攻防演練期間,作為防守方的某企業已竭盡所能部署了安全防御體系,但最終仍然被打穿。事后調查發現,竟是本該起到關鍵防護作用的某個安全產品存在0 Day,被攻擊方成功利用。

這正所謂“安全產品不安全”,和其他軟硬件產品一樣,網絡安全類產品也同樣容易暗藏大大小小的漏洞。有安全研究人員稱,防病毒軟件是潛在攻擊者的理想目標,如果為防病毒軟件編寫漏洞利用程序,可能僅需一次就能獲得最高權限。

雖然這些漏洞或缺陷絕大數是無意而為之,但一些波及面較廣以及頻繁出現的嚴重級別漏洞仍然會讓廣大用戶設備不時暴露在風險之中,而一些長時間“潛伏”未修補的漏洞所帶來的影響更加難以估量。此外,某些打著“安全軟件”旗號的信息竊取惡意軟件也在時刻緊盯著那些容易上當受騙的用戶。

如果說這些真真假假的“安全產品”本質上截然不同,但它們露出的這些“馬腳“所帶來的影響或損失卻著實令人頭疼。

安全產品漏洞遍及主流廠商

漏洞不會看人下菜,主流安全廠商產品同樣不能幸免,且針對這些產品的漏洞利用也由來已久。早在2008年Black Hat黑客大會上,就已出現利用不同方式攻擊防病毒軟件的議題;2016年,著名安全公司賽門鐵克就被曝出眾多產品線包含大量漏洞,數百萬消費者、小型企業以及大型機構面臨自我復制攻擊。直到今日,頭部安全產品的漏洞仍在不時曝出“驚雷”,困擾廣大用戶。

多款安全產品漏洞可刪除用戶文件

2022年底,網絡安全公司SafeBreach的安全研究人員展示了如何利用Microsoft Defender等殺毒軟件漏洞永久性刪除用戶文件的操作。根據發布的PoC,顯示利用一種名為TOCTOU的漏洞,在殺毒軟件檢測到有惡意文件時導入備用路徑,會導致在刪除惡意文件的同時也會刪除用戶的正常文件甚至是系統文件,造成電腦無法正常運行。

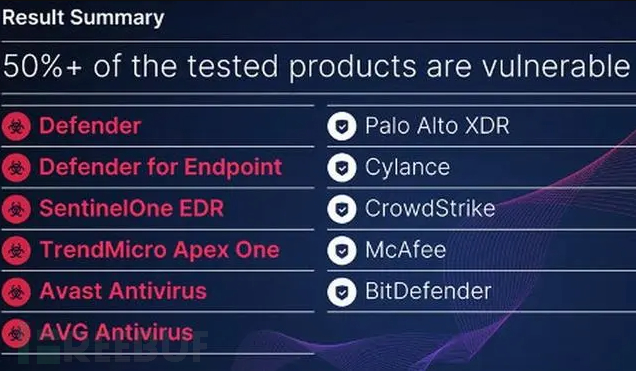

研究人員共測試了11款殺毒軟件,除了微軟,SentinelOne、Avast、AVG、趨勢科技等廠商產品均受此漏洞影響。

微軟將此漏洞追蹤為CVE-2022-37971,目前各廠商均以在后續軟件版本中修復了這一漏洞。但該研究充分暴露了這些安全產品在一些通用邏輯上存在的缺陷,影響受眾可謂十分廣泛。

飽受漏洞困擾的Apex One

Apex One是趨勢科技旗下的一款端點安全平臺,但這款受眾廣泛的安全產品正飽受大量高危漏洞之苦,僅今年以來就已公開披露達嚴重級別(CVSS評分7分以上)的漏洞13個,其中包括本地權限提升漏洞、遠程代碼執行漏洞、文件上傳漏洞等類型。

今年5月,Apex One曝出了一個CVSS評分達到9.8分、編號為CVE-2023-32557的關鍵遠程代碼執行漏洞,能允許未經身份驗證的攻擊者將任意文件上傳到管理服務器,導致使用系統權限遠程執行代碼。

長期漏洞未得到修補

除了一些不斷新發現的漏洞,一些長時間潛藏的漏洞也是這些安全產品不得不面對的問題。

2022年5月,SentinelLabs 發布報告,揭露了知名防病毒產品Avast 和 AVG中存在了近10年的兩個漏洞,讓數百萬設備面臨安全風險。

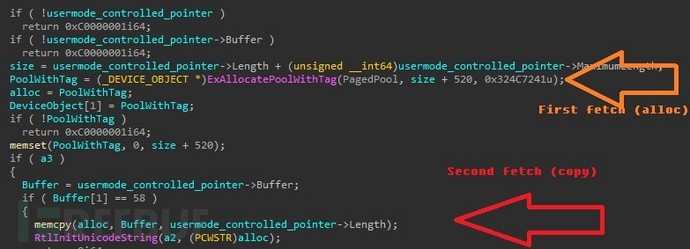

這兩個漏洞編號為 CVE-2022-26522 和 CVE-2022-26523,存在于名為 aswArPot.sys 的反 rootkit 內核驅動程序中,而該驅動程序自2012 年 6 月就引入了 Avast 12.1 版本中,其根源來自內核驅動程序中的套接字連接處理程序,可允許攻擊者提升權限并禁用防病毒軟件,甚至還會造成系統藍屏、死機。此外,這些漏洞可用作瀏覽器攻擊的第二階段,或者被用于執行沙箱逃逸,從而造成更嚴重的后果。

SentinelLabs發現的漏洞

無獨有偶,今年4月,微軟Windows Defender也姍姍來遲地修補了一個長達5年的漏洞,該漏洞在監測到用戶使用火狐瀏覽器時會啟用 Antimalware Service Executable 特性,導致 CPU 占用明顯升高,進而導致系統容易出現響應緩慢、卡頓等情況。該漏洞最早于 2018 年 5 月就被發現,但因為長時間未得到修補,導致Win10、Win11系統均受到影響。

惡意安全產品:掛羊頭賣狗肉

在用戶深知安全軟件的重要性的同時,網絡不法分子同樣也將其視作蛋糕,以虛假的安全問題誘導用戶下載所謂的安全軟件。這一招雖然對受過安全培訓的員工而言不太管用,但對于普通消費者而言往往真假難辨。

當用戶瀏覽網頁時,有時會“偶遇”彈窗對用戶發出警告,稱設備可能感染了各種在線威脅。通常,這類彈窗包含一個網絡釣魚鏈接,用于下載可解決這些威脅的“安全軟件”,或將用戶重定向到銷售假冒防病毒應用程序的網站。一旦用戶點擊下載或購買,不法分子就能趁機搜集用戶信息,甚至竊取各類賬號等敏感數據。

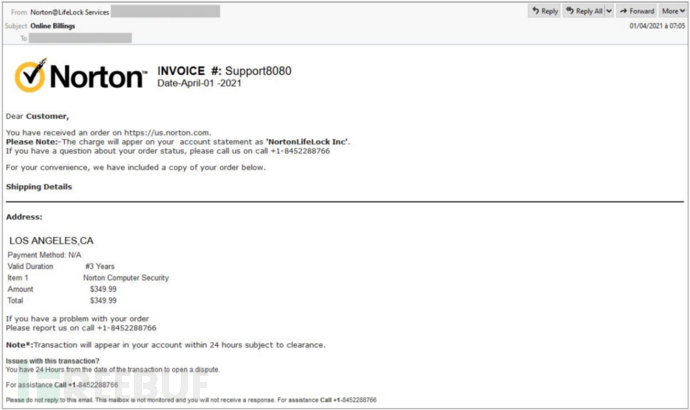

2021年3月,電子郵件安全公司 Vade Secure曾揭露一系列冒充微軟、諾頓、邁克菲等知名安全廠商的賬單郵件,誘導用戶以300多美元的價格訂閱相關安全服務。當用戶根據郵件中的電話聯系對方并根據給到的網址進行購買后,會說服用戶以遠程訪問的方式對系統進行檢測,期間會檢測出大量虛假威脅,并以此為由安裝能夠長期遠程操控用戶設備的軟件,如部署惡意軟件或將設備納入不法分子的垃圾郵件僵尸網絡。

仿冒安全廠商諾頓技術支持的虛假郵件

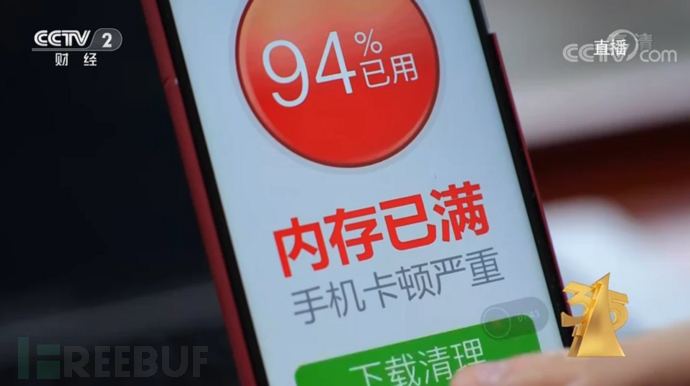

這類掛羊頭賣狗肉的現象在國內也已經屢見不鮮。2021年,央視3.15晚會就重點揭露了一批所謂的手機清理軟件存在誘導下載、過度收集個人信息等亂象。這些清理軟件雖然以手機清理軟件命名,實則收集用戶信息。它會自動彈出“安全提示”,以內存不足、有病毒需要查殺等方式誘導用戶下載,之后便在后臺大量竊取用戶信息。

中國電子技術標準化研究院網安中心的專家在一款小說閱讀軟件里發現了端倪,在正常閱讀過程中忽然出現了“安全清理”提示,工作人員點擊后,下載安裝了一款叫“內存優化大師”的App,自動清理過程中又繼續蹦出“清理手機緩存”提醒,點擊后,手機又下載安裝了“超強清理大師”。不斷“提醒、下載、清理”,同樣路徑接力重復,手機上接著又安裝了“智能清理大師”和“手機管家PRO”。然而測試人員對“手機管家PRO”進行測試后發現,這款APP表面上看起來是在清理手機垃圾,背地里實則在不斷偷偷大量獲取手機里的信息。

除了上述三類風險,近年來頻繁出現的一些軟件后門讓不少安全產品成了“睜眼瞎”,不僅可以搜集用戶信息、進行遠程控制,還能有多種手法躲避查殺,且一些后門甚至就藏在受眾廣泛或者國際通用的軟件及標準之中。比如近期曝出的TETRA無線電標準后門能夠暴露敏感數據,而我國早在2000 年就開始采用 TETRA 標準。

可見,如果一些基于通用標準或技術的產品存在風險,而安全產品又不能有效識別、防御,輕則讓用戶蒙受損失,重則讓企事業機關單位產生重大數據泄露事故,進而在國際形勢、網絡空間格局越發復雜的當下,讓國家在大國之間的競爭與對抗中失勢。把好安全關,提升安全產品可靠性成為當務之急。

做好信創,從源頭把好安全關

既然天底下沒有堪稱完美的產品,缺陷無法徹底避免,但我們仍能采取措施盡力將其產生的威脅最小化。

首先,對于一般用戶而言,盡量從官方或其他正規應用市場下載安全防御類軟件,切勿輕信彈窗廣告,或者是經過來歷不明的鏈接等渠道下載本身就包含惡意企圖的虛假仿冒類安全軟件。

但最根本的,是要對安全產品知根知底,它是否基于外國的技術或產品,相關供應鏈是否可靠,是否容易被黑客利用,或者被境外APT組織植入后門。隨著今年7月1日起新修訂的《中華人民共和國反間諜法》正式實施,對間諜行為的內涵和外延進行了完善,將“針對國家機關、涉密單位或者關鍵信息基礎設施等的網絡攻擊、侵入、干擾、控制、破壞等行為”明確為間諜行為。在近期復雜多變的國際局勢、地緣政治沖突導致多地摩擦加劇、以美國為首的一些國家對華實行技術制裁和打壓的情況下,網絡安全相關產品作為守護者,如果不能徹底掌握在自己手中,將很容易成為引狼入室的突破口。

從本質上,要想樹牢安全防線,做到更加優質、合規且富有競爭力的安全產品,需要實現從底層開始的國產化。在今年年初由國務院印發的《數字中國建設整體布局規劃》中就曾提到,一是要構筑自立自強的數字技術創新體系,二是筑牢可信可控的數字安全屏障,二者缺一不可,相輔相成,可信可控的數字安全屏障是自立自強的數字技術的必然結果,而其中的底座則需要落實到中國信創產業的發展。

不難看出,在國家戰略支持的背景下,信創產業發展大有可為。根據艾媒咨詢近日發布的《2023年中國信創產業發展白皮書》預計,2023年中國信創產業規模將達20961.9億元。國產化軟硬件的替代潮為信創行業帶來發展契機。

雖然在技術水平、創新能力、市場競爭等方面仍面臨不少挑戰,但國產化替代的趨勢不可逆轉,比如國資委就要求從2023年開始,每個季度要上報信創系統的替換進度,并要求在2027年底前實現中央企業的信息化系統國產化替代。

無論是網絡安全產品也好,還是更加基礎的操作系統也好,相信只有夯實地基,將“源碼”牢牢掌握在自己手中,才能從根本上提高信息系統的安全性,減少外部威脅和攻擊的風險。