安全 | 無文件惡意軟件感染完整指南

有時,你可能會發現自己更想回到事物簡單的年代,這個時代誕生了太多的技術,讓我們的生活在更輕松的同時也變得更加復雜。其實不光是我們,網絡安全專家也會經歷這樣的反思時刻,特別是當他們遇到無文件惡意軟件感染時。

無文件惡意軟件感染——這個詞聽起來不言自明,但我們知道并非每個人都是安全方面的行家。所以此文旨在通俗易懂,您不必是專家就可以理解并使用本指南來實現您的在線安全。

本文將介紹以下幾點內容:

- 什么是無文件感染?

- 為什么網絡罪犯使用無文件惡意軟件

- 無文件感染的工作機制

- Exploit kits——無文件感染的必備之物

- 如何保護你的電腦免受感染

- 無文件惡意軟件技術分析資源

什么是無文件感染?

正如其名,惡意軟件或病毒在感染的過程中不使用任何文件。

要了解它的含義,我們先簡單過一下傳統殺毒產品的工作原理:

1.感染之前,惡意文件需要被加載到硬盤上;

2.接著殺毒軟件開始對惡意文件進行分析(也就是payload);

3.如果識別是惡意軟件,則殺毒軟件會隔離/刪除惡意文件,從而確保計算機的安全。

而無文件感染并不能被上述過程囊括,因為系統就沒有接觸到文件。你應該也能猜到:傳統的殺毒產品無法識別此感染,繼而會產生一系列的破壞。接下來我們將細述無文件感染可能造成的損害的類型。

為什么網絡罪犯使用無文件惡意軟件

網絡罪犯足智多謀、富有創造力,這種無形的感染就是他們證明自己能力的途徑之一。

惡意黑客的攻擊目標是:

- 隱形——盡可能避免被安全產品發現的能力;

- 特權升級——利用漏洞獲取管理員權限,隨心所欲執行任何操作的能力;

- 信息收集——盡可能多的從受害者的電腦中收集有關受害者的資料(以便以后用于其他攻擊);

- 持久性——保持惡意軟件在系統中盡可能長時間不被檢測到的能力。

惡意軟件制造者在無文件感染中所做的就是潛入后保持持久性,最終達到隱身的效果。想要隱藏惡意軟件的感染過程,觸發預期的行動是關鍵。比如有類“非典型”惡意軟件——利用exploit kit進入系統進行無文件感染,就能輕易達成目標。

還有類無文件惡意軟件,是在直接寫入RAM后,通過隱藏在傳統殺毒軟件難以掃描檢測到的位置來獲得持久性。下面所列舉的持久性和屏蔽性感染可能是真正影響你電腦的頑疾所在:

1.內存駐留惡意軟件——這類準無文件惡意軟件利用的是進程或可信的Windows文件的內存空間,將惡意代碼加載到內存空間后,一直保持在那直到被觸發。這類惡意軟件可能并不完全算是無文件的惡意軟件類型,但我們也可以將其歸于此類。

2.Rootkit——這類惡意軟件會用用戶身份掩飾自身的存在,進而獲得管理員訪問權限。Rootkit通常駐留在內核中,機器重啟和常規的病毒掃描對其不起作用。它的隱形能力可以用不可思議來形容,想要移除它幾乎是不可能的。當然這類也不能算是百分百的無文件感染,但把它放在這也無妨。

3.Windows注冊表惡意軟件——這是一種較新類型的無文件惡意軟件,它能夠駐留在Windows的注冊表中。Windows注冊表是一個存儲操作系統和某些應用程序的低級設置的數據庫,對普通用戶而言這是個難以導航的地方,但惡意軟件作者甚至可以利用操作系統的縮略緩存來獲得持久性。此類型的無文件惡意軟件在注冊表中的文件中執行代碼,一旦任務執行完文件就會被自動銷毀。

更多關于無文件惡意軟件的分類請點擊此處:this brief by McAfee。

2014年8月,當Poweliks木馬首次亮相時,也帶來了無文件感染。它最初的設計目標用于執行欺詐點擊,但后來發展出更多的可能性,比如:

- 創造新的惡意軟件,無需觸發傳統的檢測機制就能感染系統;

- 通過傳播新的惡意軟件,從成功的無文件惡意軟件感染中獲利;

- 通過能夠竊取信息的一次性惡意軟件收集有關受感染的電腦的信息,然后再用其他惡意軟件感染電腦;

- 利用漏洞,將payload移動到Windows注冊表以實現持久性;

- 采用先進、靈活甚至模塊化的exploit kits,更快的發現和操作漏洞;

- 利用大量的0day漏洞危害更多計算機;

- 通過讓機器感染勒索軟件來快速輕松的賺錢。

但無文件惡意軟件也并非完美無缺,它是在電腦的RAM內存中運行的,所以只能在電腦開著的時候工作,這意味著攻擊者只有很小的機會執行攻擊并滲透到您的操作系統。但隨著電腦的人均使用時長的增長,將會為感染創造更多的契機。

無文件感染的工作機制

讓我們模擬個無文件感染計算機的真實場景:

- 你正在使用安裝了Flash插件的Chrome瀏覽器(也可以是支持此插件或Javascript腳本的其他瀏覽器)。

- 你沒有及時對老舊版本的Flash插件進行更新。

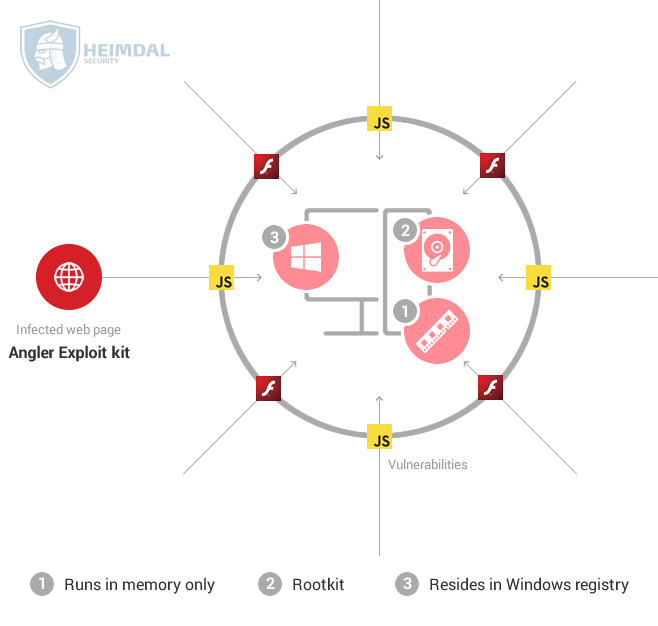

- 偶然間你訪問了一個托管Angler exploit kit的網站。

- exploit kit開始掃描漏洞,在Flash插件中找到漏洞后會立刻在Chrome進程的內存中運行payload。

- 如果payload是勒索軟件,它會連接到攻擊者的C&C服務器并獲取加密密鑰。

- 最后一步就是加密PC上的數據,要求你支付大量贖金。

從上面的步驟中你應該也能看出,執行惡意操作的payload將直接注入進程并在RAM內存中運行。

攻擊者不會將惡意軟件程序安裝在磁盤驅動器上,因為傳統殺毒軟件通過簽名掃描就能檢測到。

如果payload在磁盤上或內存中運行(這種情況比較少發生),傳統殺毒軟件也能檢測得到。

Poweliks是第一個被發現的無文件惡意軟件,讓我們來看看它是如何用勒索軟件感染電腦并進行點擊欺詐的:

Poweliks附帶了一個默認的關鍵字列表,用于生成廣告請求。該軟件會假裝受害者身份去合法的搜索這些關鍵字,然后聯系廣告聯盟平臺,接著Poweliks會回應由廣告聯盟平臺發回的URL,開啟付費下載。同時,由于廣告所展示的網頁本身就可能是有風險的,將會為其他惡意軟件的入侵創造一個良好的契機。比如Poweliks就有可能導致計算機上被安裝Trojan.Cryptowall。

在另外一些情況下,點擊欺詐常常與惡意廣告捆綁在一起:

雖然廣告不會向受害者展示,但廣告的下載和處理會消耗處理和網絡帶寬,并可能使受害者面臨二次感染,最終可能導致受害者完全失去對計算機的掌控權。

來源:The evolution of the fileless click-fraud malware Poweliks

EXPLOIT KITS——無文件感染的必要工具

在任何成功的無文件惡意軟件感染中,Exploit kits都起著重要作用。Exploit kits是一種軟件程序,旨在發現應用程序中的漏洞、弱點或錯誤,利用它可以進入你的計算機或一些其他系統之中。

上文中我們已經提到過Angler Exploit kits。它是種比較特殊的漏洞利用工具包,可以支持這些無文件感染,它的優點在于非常靈活而且檢測率也很低。這意味著它可以方便各種惡意軟件的入侵,從銀行特洛伊木馬到勒索軟件,而不會被傳統的防毒軟件所發現。

推動無文件惡意軟件感染數量增加的兩個核心因素:

- Exploit kits正越來越被廣泛使用;

- 惡意軟件制造商每天產生多達230,000個新惡意軟件的樣本,為攻擊者提供了無數的攻擊媒介。

雖然Angler并不是網絡犯罪分子使用的唯一的Exploit kit,但它絕對是最受歡迎的一種。

網絡犯罪分子正在迅速發展,他們的大多目標都是為了在短時間內盡可能賺更多的錢。

這就是為什么當可用于商業的Exploit kits開始包括無文件感染技術時,會讓網絡安全專家感到意外了。他們很難相信網絡犯罪分子為了讓其攻擊行為盡可能不被發現,會選擇放棄持久性。為了竊取大量數據或清空銀行賬戶,他們需要時間去繞過用戶的防御,盡可能多地收集和過濾數據。

如何保護您的計算機免受無文件感染

當無文件感染剛出現時,由于其大量占據著計算機的RAM、使之運行緩慢而容易被發現。但此后,網絡犯罪分子又迅速加強了他們的策略和代碼,使無文件感染不那么容易被檢測到。

保護自己免受無文件惡意軟件感染的最佳方法是在它們發生之前阻止它們。

那我們該怎么做呢?

Level 1:保持應用程序和操作系統應用安全更新

大多數用戶會由于某些先入為主的觀念而無視軟件更新,比如:“它將占用我計算機的更多內存。”或是“這可能會使我的電腦運行速度變慢。”,甚至“這可能會導致我的操作系統或其他應用程序出現兼容性問題。”。

但我們不再是90年代了。安全更新對您的安全至關重要!

始終保持您的應用和操作系統更新可以排除多達85%的目標攻擊(針對您PC上特定漏洞的網絡攻擊)。

如果您不喜歡實時更新的騷擾,也可以選擇讓其自動更新。

Level 2:阻止攜帶Exploit kits的頁面

當你點進一個帶有Exploit kits的受感染網頁時,感染可能就已經開始了。但如果你使用的主動安全產品,那么它會訪問之前立即阻止訪問,Exploit kits將永遠也無法訪問您計算機上的應用程序(在本例中為瀏覽器)。

Level 3:阻止payload傳遞

一旦Exploit kits發現系統中存在漏洞,它將連接到C&C服務器下載payload并放入RAM內存中。

但是,如果計算機受到充分保護、安全組件知道Exploit kits正在嘗試連接到惡意服務器,它將停止payload下載。

在無文件感染發生之前就將其阻止,甚至勒索軟件也無法通過。

Level 4:阻止你的電腦和攻擊者的服務器之間的通信

假設軟件中存在一個制造商自己都不知道的漏洞,payload通過0Day漏洞最終出現在系統上。

主動安全產品的下一層保護措施是阻止您的計算機與網絡罪犯控制的服務器之間的通信。得益于此,攻擊者將無法檢索從你電腦里收集的數據,并且網絡罪犯也無法使用其他惡意軟件感染您的系統。

無文件惡意軟件技術分析資源

如果您想要在技術上更一步了解有關無文件惡意軟件的更多信息,這里為您精選了一部分內容:

- 無文件點擊欺詐惡意軟件Poweliks的演變

- Angler EK:現在能夠“無文件”感染(內存惡意軟件)

- Fessleak:零日驅動的高級RansomWare惡意廣告活動

- 對感染Poweliks的系統進行分類

- 深入挖掘Angler Fileless Exploit交付

結論

計算機對我們的生活至關重要,網絡安全也是如此。隨著越來越多的數據用于在線存儲和管理,那些掌握安全知識的人將在保持設備和數據安全性方面占據上風。