.Net框架中的加密與解密庫:提升數據安全保護的關鍵工具

在當今數字化時代,數據安全和保護成為了重要的議題。為了保護敏感信息免受未經授權的訪問,加密和解密技術被廣泛應用于軟件開發中。在.Net源代碼中,我們可以找到許多用于加密和解密的庫。本文將詳細分析這些庫的功能和用法,以便讀者更好地理解和應用這些技術。

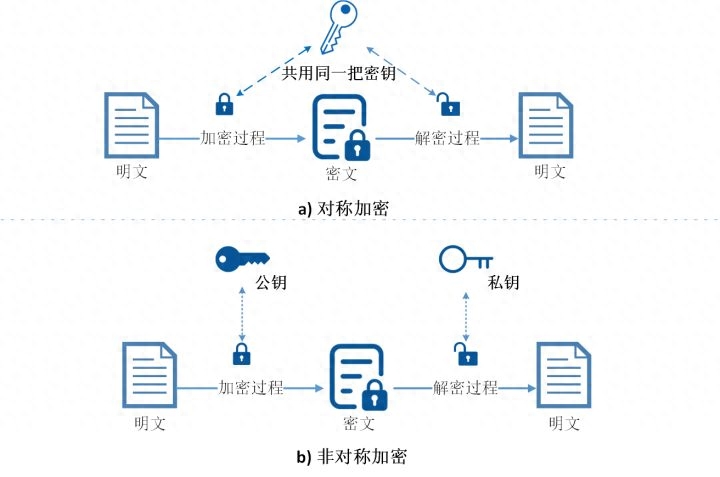

對稱加密是一種加密算法,使用相同的密鑰來進行加密和解密。在對稱加密中,發送方和接收方必須共享相同的密鑰。發送方使用密鑰將明文轉換為密文,而接收方使用相同的密鑰將密文轉換回明文。對稱加密算法具有以下特點:1. 高效性:對稱加密算法的加密和解密速度快,適用于大量數據的加密和解密。2. 安全性:對稱加密算法的安全性取決于密鑰的保密性。如果密鑰被泄露,那么攻擊者可以輕易地解密密文。3. 密鑰管理:對稱加密算法需要發送方和接收方共享相同的密鑰,因此密鑰管理成為一個重要的問題。密鑰的分發和更新需要保證安全性。常見的對稱加密算法包括DES(數據加密標準)、AES(高級加密標準)等。對稱加密算法廣泛應用于保護通信和存儲的數據的安全性,例如在互聯網通信、文件加密和數據庫加密等場景中使用。

非對稱加密是一種加密算法,它使用了兩個密鑰:公鑰和私鑰。公鑰用于加密數據,私鑰用于解密數據。這種加密方式的特點是,使用公鑰加密的數據只能使用對應的私鑰解密,而使用私鑰加密的數據只能使用對應的公鑰解密。

非對稱加密算法的安全性主要基于數學上的難題,例如大數因數分解或離散對數問題。這些問題在當前的計算能力下很難被解決,因此非對稱加密算法被認為是一種相對安全的加密方式。非對稱加密算法在安全通信、數字簽名、密鑰交換等場景中廣泛應用。在安全通信中,發送方使用接收方的公鑰加密數據,只有接收方擁有對應的私鑰才能解密數據,從而保證數據的機密性。在數字簽名中,發送方使用自己的私鑰對數據進行加密,接收方使用發送方的公鑰解密數據,從而驗證數據的真實性和完整性。在密鑰交換中,發送方使用接收方的公鑰加密一個隨機生成的密鑰,接收方使用自己的私鑰解密密鑰,從而實現雙方之間的安全通信。常見的非對稱加密算法包括RSA、Diffie-Hellman、ElGamal等。

1、System.Security.Cryptography

System.Security.Cryptography是.Net中最常用的加密和解密庫之一。它提供了許多常見的加密算法,如對稱加密算法(如AES和DES)、非對稱加密算法(如RSA和DSA)以及哈希算法(如MD5和SHA)。使用這個庫,可以輕松地實現數據的加密和解密,并確保數據的完整性。

對稱加密算法是一種使用相同密鑰進行加密和解密的算法。通過使用

System.Security.Cryptography庫中的SymmetricAlgorithm類,可以選擇合適的對稱加密算法,并使用密鑰對數據進行加密和解密。例如,以下代碼演示了如何使用AES算法進行加密和解密:

using System;

using System.Security.Cryptography;

public class AesEncryption

{

public static byte[] Encrypt(byte[] data, byte[] key, byte[] iv)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (MemoryStream memoryStream = new MemoryStream())

{

using (CryptoStream cryptoStream = new CryptoStream(memoryStream, aes.CreateEncryptor(), CryptoStreamMode.Write))

{

cryptoStream.Write(data, 0, data.Length);

cryptoStream.FlushFinalBlock();

}

return memoryStream.ToArray();

}

}

}

public static byte[] Decrypt(byte[] data, byte[] key, byte[] iv)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (MemoryStream memoryStream = new MemoryStream())

{

using (CryptoStream cryptoStream = new CryptoStream(memoryStream, aes.CreateDecryptor(), CryptoStreamMode.Write))

{

cryptoStream.Write(data, 0, data.Length);

cryptoStream.FlushFinalBlock();

}

return memoryStream.ToArray();

}

}

}

}非對稱加密算法使用一對密鑰(公鑰和私鑰)進行加密和解密。通過使用

System.Security.Cryptography庫中的AsymmetricAlgorithm類,開發人員可以生成密鑰對,并使用公鑰加密數據,然后使用私鑰解密數據。以下代碼演示了如何使用RSA算法進行加密和解密:

using System;

using System.Security.Cryptography;

public class RsaEncryption

{

public static byte[] Encrypt(byte[] data, RSAParameters publicKey)

{

using (RSA rsa = RSA.Create())

{

rsa.ImportParameters(publicKey);

return rsa.Encrypt(data, RSAEncryptionPadding.OaepSHA256);

}

}

public static byte[] Decrypt(byte[] data, RSAParameters privateKey)

{

using (RSA rsa = RSA.Create())

{

rsa.ImportParameters(privateKey);

return rsa.Decrypt(data, RSAEncryptionPadding.OaepSHA256);

}

}

}哈希算法用于生成數據的唯一標識,通常用于校驗數據的完整性和驗證數據的身份。

System.Security.Cryptography庫中的HashAlgorithm類提供了各種哈希算法的實現。以下代碼演示了如何使用MD5算法生成數據的哈希值:

using System;

using System.Security.Cryptography;

public class Md5Hash

{

public static byte[] ComputeHash(byte[] data)

{

using (MD5 md5 = MD5.Create())

{

return md5.ComputeHash(data);

}

}

}在.NET項目中使用SHA哈希算法可以通過System.Security.Cryptography 命名空間中的 SHA256Managed 或 SHA512Managed 類來實現。下面是使用SHA256算法計算哈希值的代碼示例:

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string input = "Hello, world!";

// 將輸入字符串轉換為字節數組

byte[] inputBytes = Encoding.UTF8.GetBytes(input);

// 創建 SHA256 算法的實例

using (SHA256 sha256 = new SHA256Managed())

{

// 計算哈希值

byte[] hashBytes = sha256.ComputeHash(inputBytes);

// 將哈希值轉換為十六進制字符串

string hashString = BitConverter.ToString(hashBytes).Replace("-", "").ToLowerInvariant();

Console.WriteLine("SHA256 哈希值: " + hashString);

}

}

}上述代碼首先將輸入字符串轉換為字節數組,然后創建 SHA256Managed 類的實例。使用 ComputeHash 方法計算字節數組的哈希值,并將結果存儲在另一個字節數組中。最后,使用 BitConverter 類和一些字符串處理方法將字節數組轉換為十六進制字符串表示形式,打印出計算得到的SHA256哈希值。

如果您想使用SHA512算法,只需將上述代碼中的 SHA256Managed 替換為 SHA512Managed 即可。示例中的代碼使用的是SHA256算法,但您可以根據需要選擇適當的哈希算法。

2、System.IO文件加密解密

File.Encrypt() 和 File.Decrypt() 是 .NET Framework 提供的用于文件加密和解密的方法。這些方法可以在 NTFS 文件系統上使用,并且需要管理員權限來執行。

- File.Encrypt(string path) 方法接受一個文件的路徑作為參數,用于將指定的文件加密。

- 如果文件已經被加密,或者當前用戶沒有足夠的權限執行加密操作,該方法將引發 IOException 異常。

- 加密文件后,文件名將以一個綠色的鎖圖標顯示,表示該文件已被加密。

- 文件的內容以及相關的元數據將使用 Windows 數據保護 API 加密。

- File.Decrypt(string path) 方法接受一個文件的路徑作為參數,用于將指定的加密文件解密。

- 如果文件沒有被加密,或者當前用戶沒有足夠的權限執行解密操作,該方法將引發 IOException 異常。

- 解密文件后,文件將恢復到未加密狀態,其內容和相關的元數據將解密。

以下是一些關于 File.Encrypt() 和 File.Decrypt() 方法的注意事項:

- 只有文件所有者和管理員才能加密和解密文件。其他用戶將無法訪問加密文件的內容。

- 加密和解密操作只能在 NTFS 文件系統上執行。如果文件系統不是 NTFS,則這些方法將引發 PlatformNotSupportedException 異常。

- 加密和解密操作不能直接應用于目錄。如果要加密或解密一個目錄及其內容,需要遍歷目錄中的每個文件并分別進行加密或解密。

- 加密和解密操作是不可逆的。一旦文件被加密或解密,無法還原到原始的加密狀態。

- 加密和解密操作僅提供基本的防止非授權訪問的保護,并不適用于高強度的保密需求。如果需要更高級的加密功能或更強大的安全性,請考慮使用其他加密庫或算法。

下面是一個簡單的示例,演示如何使用 File.Encrypt() 和 File.Decrypt() 對文件進行加密和解密:

using System;

using System.IO;

class Program

{

static void Main()

{

string filePath = "path/to/file.txt"; // 文件路徑

try

{

// 加密文件

File.Encrypt(filePath);

Console.WriteLine("文件已加密");

// 解密文件

File.Decrypt(filePath);

Console.WriteLine("文件已解密");

}

catch (Exception ex)

{

Console.WriteLine("出現異常: " + ex.Message);

}

}

}請注意,File.Encrypt() 和 File.Decrypt() 方法僅適用于NTFS文件系統,并且需要使用管理員權限運行。此外,加密并不提供強大的安全性保護,僅提供基本的防止非授權訪問的保護。如果需要更高級的加密功能或更強大的安全性,請考慮使用其他加密庫或算法。

3、Bouncy Castle

Bouncy Castle是一個開源的加密和解密庫,提供了豐富的加密算法和協議的實現。與

System.Security.Cryptography庫相比,Bouncy Castle提供了更多的加密算法選擇,如IDEA、Blowfish和Twofish等。此外,Bouncy Castle還提供了一些高級功能,如證書管理、數字簽名和密鑰交換等。

使用Bouncy Castle庫,開發人員可以通過簡單的API調用實現各種加密和解密操作。以下代碼演示了如何使用Bouncy Castle庫進行對稱加密和解密:

using System;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.Crypto.Engines;

using Org.BouncyCastle.Crypto.Modes;

using Org.BouncyCastle.Crypto.Paddings;

using Org.BouncyCastle.Security;

public class BouncyCastleEncryption

{

public static byte[] Encrypt(byte[] data, byte[] key, byte[] iv)

{

IBufferedCipher cipher = CipherUtilities.GetCipher("AES/CBC/PKCS7Padding");

cipher.Init(true, new ParametersWithIV(new KeyParameter(key), iv));

return cipher.DoFinal(data);

}

public static byte[] Decrypt(byte[] data, byte[] key, byte[] iv)

{

IBufferedCipher cipher = CipherUtilities.GetCipher("AES/CBC/PKCS7Padding");

cipher.Init(false, new ParametersWithIV(new KeyParameter(key), iv));

return cipher.DoFinal(data);

}

}以下是一個使用 Bouncy Castle 執行非對稱加密和解密的示例:

using System;

using System.Text;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.Crypto.Encodings;

using Org.BouncyCastle.Crypto.Engines;

using Org.BouncyCastle.Crypto.Generators;

using Org.BouncyCastle.Crypto.Parameters;

using Org.BouncyCastle.Security;

public class AsymmetricEncryptionExample

{

public static void Main()

{

// 生成密鑰對

RsaKeyPairGenerator generator = new RsaKeyPairGenerator();

generator.Init(new KeyGenerationParameters(new SecureRandom(), 2048));

AsymmetricCipherKeyPair keyPair = generator.GenerateKeyPair();

// 獲取公鑰和私鑰

RsaKeyParameters publicKey = (RsaKeyParameters)keyPair.Public;

RsaKeyParameters privateKey = (RsaKeyParameters)keyPair.Private;

// 要加密的數據

byte[] inputData = Encoding.UTF8.GetBytes("Hello, World!");

// 加密數據

RsaEngine engine = new RsaEngine();

engine.Init(true, publicKey);

byte[] encryptedData = engine.ProcessBlock(inputData, 0, inputData.Length);

// 解密數據

engine.Init(false, privateKey);

byte[] decryptedData = engine.ProcessBlock(encryptedData, 0, encryptedData.Length);

string decryptedMessage = Encoding.UTF8.GetString(decryptedData);

// 輸出結果

Console.WriteLine("原始數據: " + Encoding.UTF8.GetString(inputData));

Console.WriteLine("加密后的數據: " + Convert.ToBase64String(encryptedData));

Console.WriteLine("解密后的數據: " + decryptedMessage);

}

}在此示例中,我們首先生成了一個 RSA 密鑰對,然后使用公鑰加密了一個字符串 "Hello, World!",接著使用私鑰解密了密文,并將加密前后的數據進行輸出。

本文詳細分析了在.Net源代碼中常見的加密解密庫,包括System.Security.Cryptography,Sytem.IO和Bouncy Castle。通過使用這些庫,可以輕松實現數據的加密和解密,確保數據的安全性和完整性。在實際應用中,應根據具體需求選擇合適的加密算法和庫,并遵循最佳實踐來保護敏感信息。