StripedFly 惡意軟件框架感染 100 萬(wàn)臺(tái) Windows 和 Linux 主機(jī)

一個(gè)名為 StripedFly 的跨平臺(tái)惡意軟件在網(wǎng)絡(luò)安全研究人員的眼皮底下潛伏了 5 年,期間感染了 100 多萬(wàn)臺(tái) Windows 和 Linux 系統(tǒng)。

卡巴斯基去年發(fā)現(xiàn)了這個(gè)惡意框架,并找到了它從2017年開(kāi)始活動(dòng)的證據(jù)。

分析師表示,StripedFly擁有復(fù)雜的基于 TOR 的流量隱藏機(jī)制、來(lái)自可信平臺(tái)的自動(dòng)更新、蠕蟲(chóng)式傳播能力,以及在公開(kāi)披露漏洞之前創(chuàng)建的自定義 EternalBlue SMBv1 漏洞利用程序。

雖然目前還不清楚這個(gè)惡意軟件框架是用于創(chuàng)收還是網(wǎng)絡(luò)間諜活動(dòng),但卡巴斯基表示,它的復(fù)雜性表明這是一個(gè) APT(高級(jí)持續(xù)威脅)惡意軟件。

根據(jù)該惡意軟件的編譯器時(shí)間戳,StripedFly最早的已知版本是2016年4月,其中包含一個(gè)EternalBlue漏洞,而Shadow Brokers組織的公開(kāi)泄露發(fā)生在2016年8月。

StripedFly感染超 100 萬(wàn)個(gè)系統(tǒng)

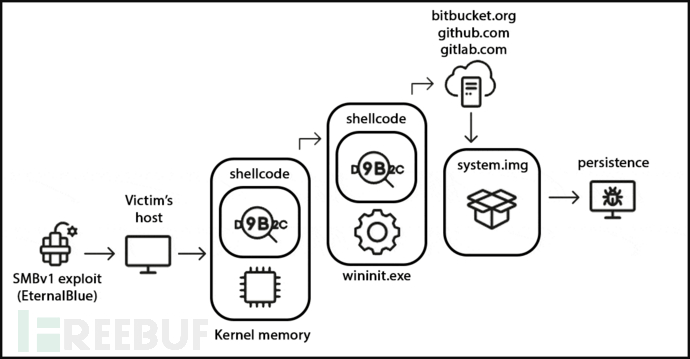

卡巴斯基首次發(fā)現(xiàn)StripedFly惡意軟件框架是在WININIT.EXE進(jìn)程中注入了該平臺(tái)的shellcode之后,WININIT.EXE進(jìn)程是一個(gè)合法的Windows操作系統(tǒng)進(jìn)程,負(fù)責(zé)處理各種子系統(tǒng)的初始化。

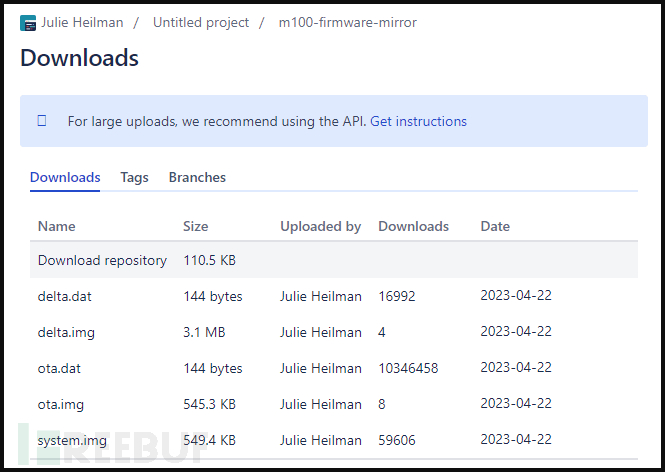

在對(duì)注入的代碼進(jìn)行調(diào)查后,他們確定該代碼會(huì)從 Bitbucket、GitHub 和 GitLab 等合法托管服務(wù)下載并執(zhí)行 PowerShell 腳本等其他文件。

進(jìn)一步調(diào)查顯示,受感染的設(shè)備很可能是首先使用定制的 EternalBlue SMBv1 漏洞利用程序入侵的,該漏洞針對(duì)的是暴露在互聯(lián)網(wǎng)上的計(jì)算機(jī)。

StripedFly的最終有效載荷(system.img)采用了定制的輕量級(jí)TOR網(wǎng)絡(luò)客戶端,以保護(hù)其網(wǎng)絡(luò)通信不被攔截,能夠禁用SMBv1協(xié)議,并使用SSH和EternalBlue傳播到網(wǎng)絡(luò)上的其他Windows和Linux設(shè)備。

該惡意軟件的命令和控制(C2)服務(wù)器位于 TOR 網(wǎng)絡(luò)上,與它的通信需要頻繁發(fā)送包含受害者唯一 ID 的信標(biāo)信息。

StripedFly的感染鏈

為了在 Windows 系統(tǒng)上持久運(yùn)行,StripedFly 會(huì)根據(jù)其運(yùn)行的權(quán)限級(jí)別和 PowerShell 的存在調(diào)整其行為。

如果沒(méi)有 PowerShell,它會(huì)在 %APPDATA% 目錄中生成一個(gè)隱藏文件。在有 PowerShell 的情況下,它會(huì)執(zhí)行用于創(chuàng)建計(jì)劃任務(wù)或修改 Windows 注冊(cè)表鍵值的腳本。

在 Linux 上,惡意軟件的名稱為 "sd-pam"。它使用 systemd 服務(wù)、自動(dòng)啟動(dòng) .desktop 文件或修改各種配置文件和啟動(dòng)文件(如 /etc/rc*、profile、bashrc 或 inittab 文件)來(lái)實(shí)現(xiàn)持久性。

在 Windows 系統(tǒng)上提供最后階段有效載荷的 Bitbucket 存儲(chǔ)庫(kù)顯示,從 2023 年 4 月到 2023 年 9 月,已經(jīng)有近 60000 次系統(tǒng)感染。

據(jù)估計(jì),自 2022 年 2 月以來(lái),StripedFly 已感染了至少 22 萬(wàn)個(gè) Windows 系統(tǒng),但該日期之前的統(tǒng)計(jì)數(shù)據(jù)無(wú)法查明,而且該存儲(chǔ)庫(kù)創(chuàng)建于 2018 年。

不過(guò),卡巴斯基估計(jì)有超過(guò) 100 萬(wàn)臺(tái)設(shè)備感染了 StripedFly 框架。

惡意軟件模塊

該惡意軟件以單體二進(jìn)制可執(zhí)行文件的形式運(yùn)行,并帶有可插拔模塊,這使其具備了通常與 APT 行動(dòng)相關(guān)的多功能操作性。

以下是卡巴斯基報(bào)告中對(duì) StripedFly 模塊的總結(jié):

- 配置存儲(chǔ): 存儲(chǔ)加密的惡意軟件配置。

- 升級(jí)/卸載: 根據(jù) C2 服務(wù)器命令管理更新或刪除。

- 反向代理: 允許在受害者網(wǎng)絡(luò)上進(jìn)行遠(yuǎn)程操作。

- 雜項(xiàng)命令處理程序: 執(zhí)行各種命令,如截圖捕獲和 shellcode 執(zhí)行。

- 憑證收集器: 掃描并收集密碼和用戶名等敏感用戶數(shù)據(jù)。

- 可重復(fù)任務(wù): 在特定條件下執(zhí)行特定任務(wù),如麥克風(fēng)錄音。

- 偵察模塊: 向 C2 服務(wù)器發(fā)送詳細(xì)的系統(tǒng)信息。

- SSH 感染器: 使用獲取的 SSH 憑據(jù)滲透其他系統(tǒng)。

- SMBv1 感染者: 使用定制的 EternalBlue 漏洞利用程序入侵其他 Windows 系統(tǒng)。

- Monero 挖礦模塊: 在偽裝成 "chrome.exe "進(jìn)程的同時(shí)挖掘 Monero。

卡巴斯基在報(bào)告中寫道:惡意軟件的有效載荷包含多個(gè)模塊,使行為者能夠以 APT、加密貨幣礦工甚至勒索軟件群組的身份執(zhí)行任務(wù)。

值得注意的是,該模塊開(kāi)采的Monero加密貨幣在2018年1月9日達(dá)到峰值542.33美元,而2017年的價(jià)值約為10美元。截至2023年,其價(jià)值一直維持在150美元左右。

卡巴斯基專家強(qiáng)調(diào),挖礦模塊是該惡意軟件能夠長(zhǎng)期逃避檢測(cè)的主要因素。

參考鏈接:https://www.bleepingcomputer.com/news/security/stripedfly-malware-framework-infects-1-million-windows-linux-hosts/