創新在左,威脅在右!技術創新引發的安全風險實例研究

當前,新技術的創新應用加速了數字世界和物理世界的深度融合,引領人類社會進入全新的發展階段。然而,一個不可否認的現實是,人們如今所享受的許多創新技術和先進功能,最終也會被惡意攻擊者所利用。很多新技術在投入應用之前,并沒有充分考慮安全性和隱私保護等情況,因此為威脅行為者提供了新的攻擊入口。

新技術創新所引發的安全風險與傳統的網絡攻擊并不一樣,后者一直是大眾普遍關注和防范的焦點安全問題,但是新技術應用卻因為其天然的“創新”屬性,讓使用者忽視了其中的安全風險。在本文中,全面梳理了過去5年中,10個由新技術應用所引發的真實威脅案例,并對案例的危害和特點進行了研究分析。

1.生成式人工智能的惡意利用

隨著ChatGPT的公開亮相,生成式人工智能成為2023年最熱門的創新技術之一。該技術能夠根據用戶輸入的提示生成文本、圖像、代碼或其他類型內容開展智能化機器學習。但是由于在設計和應用過程中很少考慮安全或隱私,生成式人工智能幾乎立即便被網絡攻擊者武器化應用。攻擊者大量用它來制造虛假信息,讓缺少專業能力的惡意人員也可以輕松地進行“深度造假”(deepfake)創作。

在各大暗網的黑客論壇上,惡意版本的生成式人工智能即服務(generative AI-as-a-service)已經被廣泛用于生成惡意代碼,協助復雜的deepfake創作,以及大規模發起更有欺騙性和殺傷力的商業電子郵件入侵(BEC)活動。

2.Intel主動管理技術(AMT)漏洞

Intel的AMT技術旨在促進設備的遠程管理,使IT管理人員能夠遠程管理和修復PC、工作站和服務器。為了防止功能被未授權的用戶濫用,AMT服務會使用HTTP摘要認證和Kerberos驗證機制。

然而,在實際的應用中,安全運營人員發現,一個關鍵的權限提升漏洞就出現在Intel AMT Web界面通過HTTP摘要認證協議認證用戶的環節。通過利用該漏洞,攻擊者可以遠程加載執行任意程序,登錄設備、執行惡意活動,包括修改系統和安裝一些難以被發現的惡意軟件等。

3.Google+ API漏洞

Google+曾被視為Google應對Facebook挑戰的戰略性創新產品,旨在幫助Google公司“修復”當時問題重重的社交網絡,但卻在2018年倉促落幕。事情源于2018年3月,Google在一次自查中發現Google+存在一個API漏洞,可能導致將大量用戶的個人隱私信息(包括用戶的姓名、電子郵件地址、性別和年齡等敏感信息)泄露給開發人員。該漏洞直接影響了約52.5萬名用戶。由于難以解決以上安全風險,Google公司被迫關閉了Google+服務,這一曾被寄予厚望的創新產品最終淪為Google公司最失敗的戰略決策之一。

4.Facebook好友權限濫用

2018年,Facebook允許用戶授予第三方應用程序訪問其好友數據的權限,但是這也為一些市場分析公司(Cambridge Analytica)非法獲取并利用用戶數據提供了便利。據相關媒體報道,一家名為劍橋分析的公司通過一款個性測試APP接觸到Facebook用戶,在這款測試中,用戶被要求“授權允許該應用獲取自己和朋友的Facebook數據信息”,雖然只有27萬名用戶同意,但“滾雪球”效應之后,這款應用最終獲取超過5000萬Facebook用戶的信息。而劍橋分析公司卻非法將這5000萬用戶的個人信息出售給了第三方。該事件導致Facebook遭遇到用戶的信任危機,不僅受到高達2億美元的罰款,還致使公司股價一路暴跌,市值蒸發超過500億美元。

5.生物識別認證技術

智能手機制造商推出了面部識別和指紋傳感器等生物識別認證方法。然而,研究人員證明,使用照片或3D模型就可以輕松欺騙這些方法。2017年,研究人員使用一個并不復雜的硅膠面具就輕松解鎖了一部智能手機;2018年12月,研究人員又使用3D打印石膏人臉成功破解了多款主流智能手機上的AI人臉識別解鎖功能。

2022年8月,英國消費者組織測試了48款最新推出的智能手機,結果發現其中19款(相當于新上市手機的40%)在安全和隱私測試中表現出一個嚴重漏洞:只要用一張2D打印的機主面部照片就能通過人臉識別,這為犯罪分子輕松解鎖手機和竊取機主信息提供了便利。

6.Spectre和Meltdown CPU漏洞

CPU(中央處理器)是信息化系統中最核心的組成要素,直接驅動著各式各樣的電子設備。而2018年初曝出的“熔斷”(Meltdown)和“幽靈”(Spectre)CPU硬件漏洞,反映出新一代CPU在企業數字化應用中的安全風險不斷加大,全球幾乎所有高性能CPU都受到了該漏洞的影響。由于此次漏洞本質上是由一系列硬件問題或者硬件缺陷造成的,采用傳統的安全工具根本無法察覺,也無法實現有效檢測、預警和抵御。

這些漏洞利用OEM設計的特性來增強來自多個供應商的中央處理器(CPU)的性能,通過利用處理器的超前執行機制(如亂序執行、分支預測)和對緩存的側信道攻擊,從而允許任何程序(包括web應用程序和瀏覽器)查看受保護內存區域的內容,這些區域通常包含密碼、登錄名、加密密鑰、緩存文件和其他敏感數據。

7.WhatsApp加密后門

2017年,WhatsApp實施了端到端加密來保護用戶信息。然而,來自加州大學的安全研究人員Tobias Boelter發布報告稱,Whatsapp所采用的基于Signal協議的加密方式被植入了惡意后門,入侵者以及情報機構都可利用這種基于信任的密鑰交換機制去攔截用戶信息,而用戶卻對此一無所知。

具體來說,當用戶A和B需要加密通信時,WhatsApp會在后臺服務器中自動交換雙方的通信公鑰。WhatsApp服務器上存儲由雙方協商的公鑰,而私鑰則是A/B的設備雙方在本地生成的。理論上,當B的設備已經不再有先前雙方協商的密鑰時,理應是無法對A發送的消息進行解密的,但實際上在B用新設備登錄WhatsApp后依然可以收到A發送的消息。這就是WhatsApp的“后門”所在。當B重新上線之后,WhatsApp會自動交換雙方的新密鑰,而這個過程是不會通知用戶的。如果有攻擊者C惡意用自己的公鑰來替換B的公鑰,那么所有消息將自動加密后發往C,并且也只有C的私鑰可以對這些信息進行解密。

8.Zoom端對端加密(E2EE)風險

2020年4月,美國國家安全局的研究人員表示,主流在線會議平臺Zoom存在重大安全漏洞,或導致私人Zoom視頻被上傳至公開網頁,任何人都可在線觀看。在重重壓力之下,Zoom公司在當年5月推出了端到端加密(E2EE)功能,要求所有用戶都生成公共加密身份,以在與會人員之間建立信任關系。

然而,安全研究人員觀察發現,Zoom所添加的端到端加密功能中,卻存在更加嚴重的安全漏洞CVE-2023-28602,它是由對加密簽名的不當驗證所引發,使攻擊者能夠對Zoom客戶端組件進行惡意降級,從而影響到數百萬依賴該平臺進行會議溝通的用戶。

9.智能IoT設備

研究數據統計,2022 年活躍的物聯網端點數量為143億個,同比增長18%。預計到2023年,全球聯網的物聯網設備數量將增長16%,達到167億個活躍端點。但是事實上,這些IoT設備(智能攝像頭和語音助手等)的激增帶來了大量的安全漏洞。據Forrester Research最新發布《2023年物聯網安全狀況》報告指出,由于安全性薄弱,物聯網設備已經成為企業組織報告最多的外部攻擊目標。對于網絡攻擊者而言,它們比移動設備或計算機更容易實施攻擊活動,而且覆蓋面更加廣泛。

10.IoT僵尸網絡

2016年,Mirai僵尸網絡發動了大規模的分布式拒絕服務(DDoS)攻擊。犯罪分子利用數以百萬計的物聯網設備,如聯網的嬰兒監視器、防盜報警器、攝像頭、恒溫器和打印機,發動了一次成功的攻擊,削弱了個人連接互聯網和亞馬遜、Netflix和Twitter等大公司網站的能力,時間長達數小時。

自此之后,IoT僵尸網絡便被企業IT和安全領導者列為關鍵威脅。在此類攻擊中,攻擊者會通過未受保護的端口或網絡釣魚軟件感染IoT設備,并將其納入IoT僵尸網絡,從而觸發大規模網絡攻擊。IoT僵尸網絡經常用于DDoS攻擊,以淹沒目標的網絡流量。僵尸網絡操作者之所以將物聯網設備視為關鍵目標,主要在于其安全配置較弱,且可納入僵尸網絡的物聯網設備數量很多。2023年《諾基亞威脅情報報告》發現,參與僵尸網絡驅動的DDoS攻擊的物聯網機器人數量,從上一年的約20萬臺設備增加到100萬臺設備。

結語

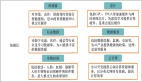

以上事例表明,在各種創新技術和產品中,會存在大量的安全漏洞可用于竊取有價值的信息或破壞業務,并可能在多方面的攻擊中被反復利用。因此,組織必須采取行動。安全研究人員建議,組織可以采取以下基礎衛生措施來最大化防御力度:

- 定期修補和更新系統及應用程序;

- 定期和頻繁地測試備份;

- 加強系統監控流程;

- 采用縱深防御方法;

- 持續地教育和培訓;

- 實施多重認證機制以及嚴格的訪問控制和最小特權原則;

- 全面審查業務部門跨職能事件響應計劃。

此外,對于技術創新者來說,真正的安全解決辦法是在新技術設計之初就系統性考慮安全和隱私需求,并從道德規范角度來驅動這些安全元素被真正落地。只有這種安全心態被完全接受和“融入”創新,才能真正有效地降低技術創新引發的相關危害。

原文鏈接:https://www.csoonline.com/article/655401/oops-when-tech-innovations-create-new-security-threats.html