微軟宣布 11 月 Patch Tuesday 共修復五個零日漏洞,其中三個已遭黑客利用

IT之家 11 月 20 日消息,微軟宣布,今年 11 月的 Patch Tuesday 總共修復了 60 多個安全漏洞,其中包括 5 個零日漏洞,據稱有 3 個已經被黑客利用。

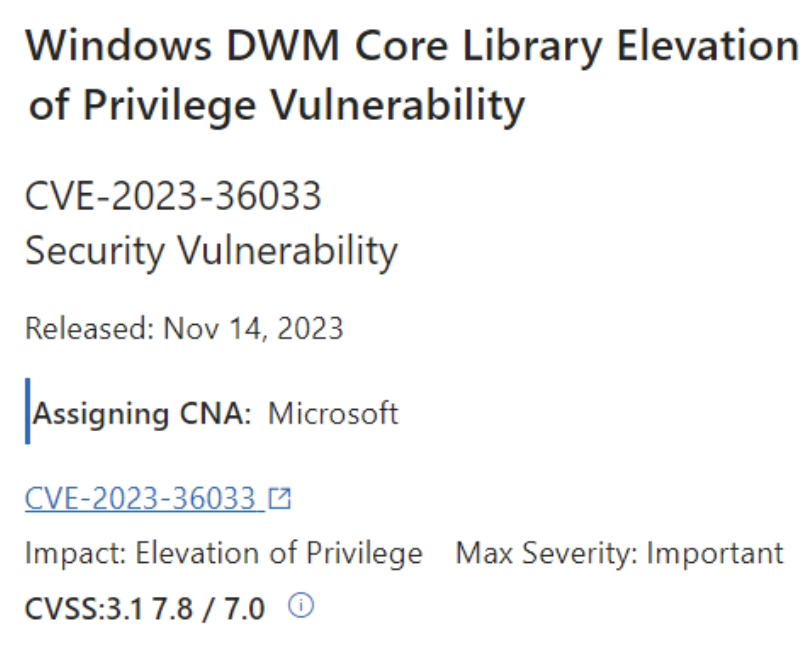

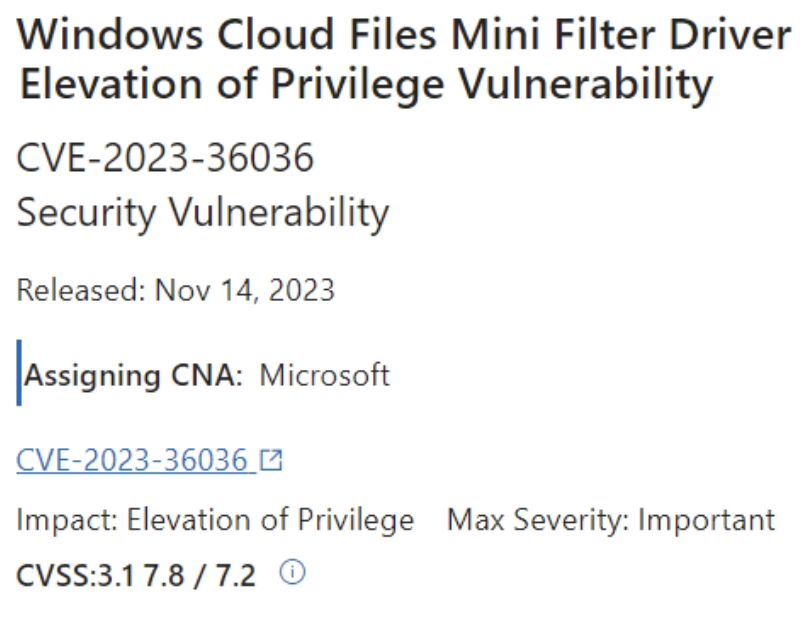

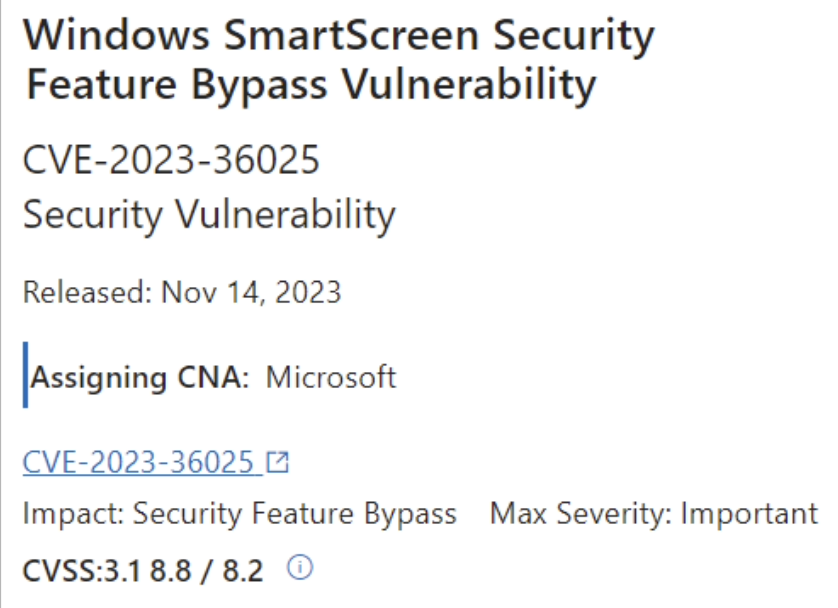

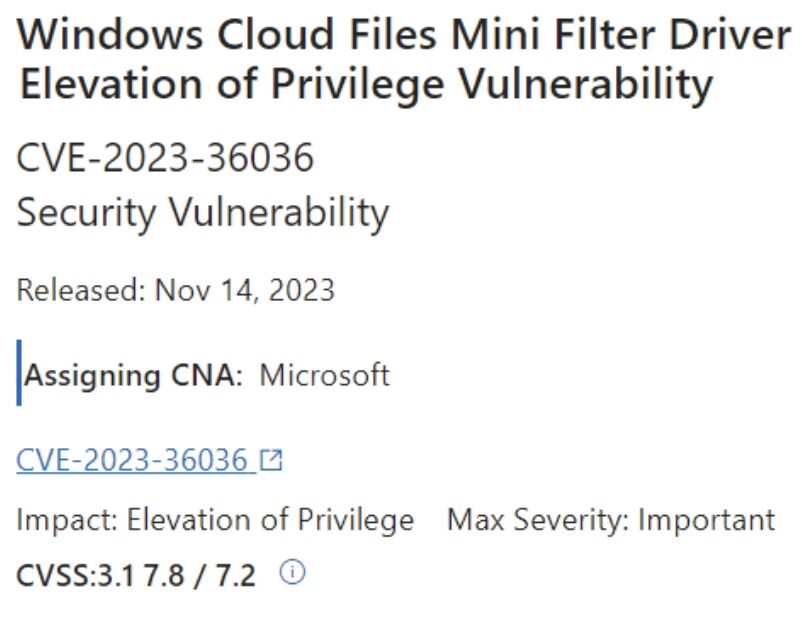

IT之家發現,本月的零日漏洞都被分類為“重要”漏洞,其中已被黑客利用的漏洞包括涉及 Windows DWM Core Library 的 CVE-2023-36033、與 Windows Cloud Files Mini Filter Driver 相關的 CVE-2023-36036,以及可繞過 Windows SmartScreen 安全功能的 CVE-2023-36025。

Windows DWM Core Library 中,DWM 的全名是 Desktop Window Manager,其主要功能是通過硬件加速來構建 Windows 的圖形用戶界面。不過微軟并未公布有關 CVE-2023-36033 漏洞的詳細信息,僅表示若成功攻擊將允許黑客獲取系統權限。

而影響 Windows Cloud Files Mini Filter Driver 的 CVE-2023-36036 也是一個權限漏洞,其中“Windows Cloud Files Mini Filter Driver”是 Windows 的默認功能,專門用于管理云文件,而這一功能中存在的漏洞允許黑客直接獲取系統權限。

此外,CVE-2023-36025 漏洞允許黑客在繞過 Windows 安全工具 SmartScreen 的檢查及提示下,令用戶點擊而已 URL 文件 / 超鏈接后,從而侵入用戶設備。

除了以上三個已經被黑客利用的漏洞外,微軟還介紹了還有兩個已經公開但尚未受到攻擊的零日漏洞,分別是 CVE-2023-36038 和 CVE-2023-36413,前者是 ASP.NET Core 的服務漏洞,后者用于繞過 Microsoft Office 的安全功能。

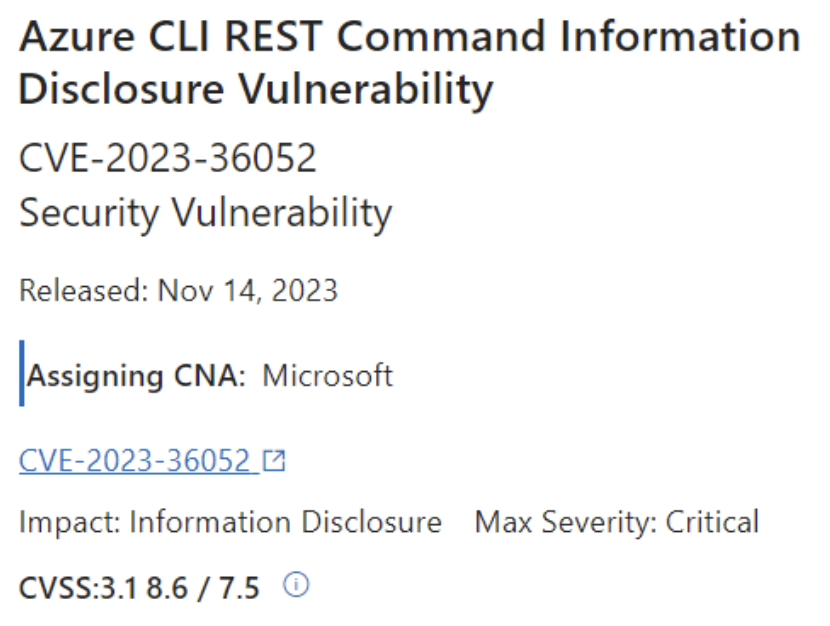

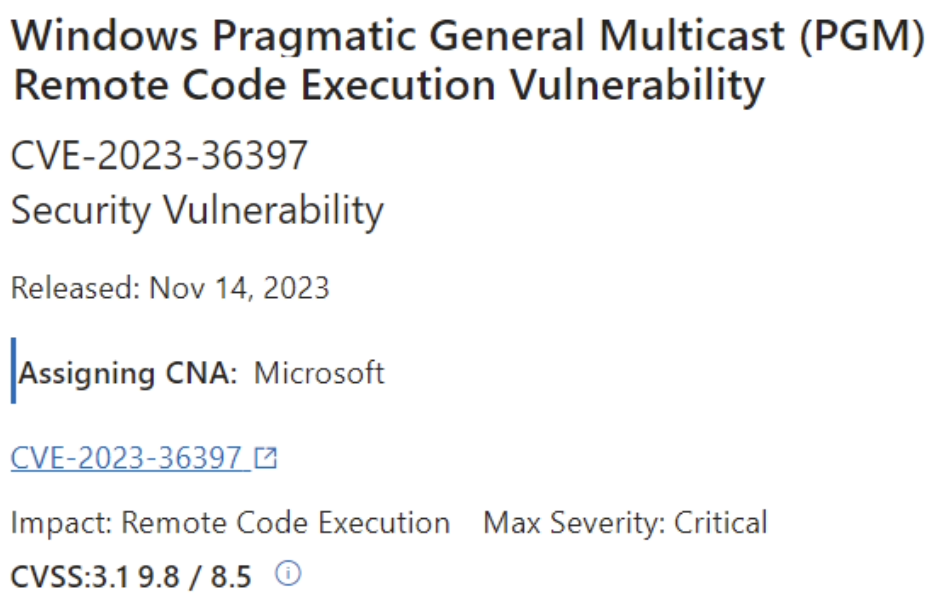

在零日漏洞之外,本月有 3 個安全漏洞被列為“重大”等級,分別是 CVE-2023-36052、CVE-2023-36400 和 CVE-2023-36397。

其中,CVE-2023-36052 是 Azure CLI REST Command 的信息泄露漏洞,成功利用此漏洞的黑客將能夠恢復由特定 CLI 命令創建的記錄,并在 Azure DevOps 或 GitHub Actions 發布的日志文件中找到明文密碼和用戶名。這意味著黑客可以通過存儲在開源庫中的日志文件得到用戶憑據信息。微軟建議受影響的用戶將 Azure CLI 升級至 2.53.1 或更高版本。

CVE-2023-36400 是 Windows HMAC 密鑰的權限擴展漏洞,成功攻擊將允許黑客以低權限在 Hyper-V Host 環境中運行惡意程序。

CVE-2023-36397 是 Windows 中一個名為 Pragmatic General Multicast(PGM)組播協議中的遠程執行漏洞,其 CVSS 風險評分高達 9.8,為本月微軟修復的安全漏洞中風險最高的。

微軟聲稱,當 Windows 消息隊列服務在 PGM 服務器環境中運作時,黑客只需通過網絡發送一個特定的文件就能實現遠程執行程惡意序,并可以讓受害者主動觸發惡意代碼。