雅馬哈遭勒索攻擊,泄露約37GB數據

Bleeping Computer 網站消息,雅馬哈發動機菲律賓摩托車制造子公司上個月遭到勒索軟件攻擊,導致一些員工的個人信息泄露。

10 月 25 日首次發現漏洞后,雅馬哈方面就立刻聘請外部網絡安全專家進行事件調查,隨后披露其菲律賓摩托車制造和銷售子公司雅馬哈汽車菲律賓股份有限公司(YMPH)管理的服務器之一,遭受未經第三方授權的非法訪問并受到勒索軟件攻擊。

目前,YMPH 公司員工個人數據被盜的消息已得到證實,但雅馬哈方面一直強調,威脅攻擊者入侵的是雅馬哈發動機菲律賓子公司的一臺服務器,沒有影響到雅馬哈發動機集團的總部或任何其他子公司。

安全事件發生后,YMPH 和雅馬哈發動機總部 IT 中心聯合成立了指導小組,在調查安全事件影響范圍的同時,也在與外部互聯網安全公司合作,一起進行恢復工作。此外,YMPH 公司已經向菲律賓有關當局報告了這一安全事件。

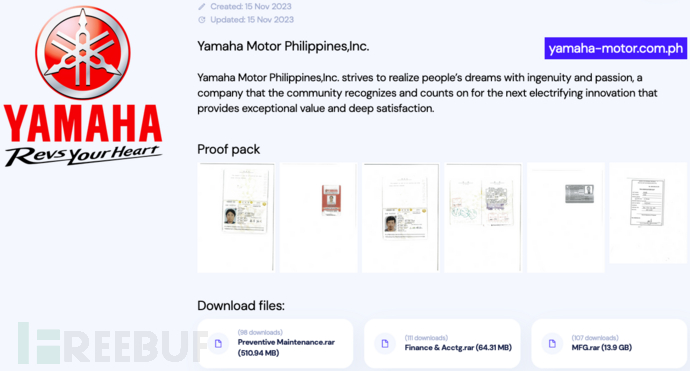

INC 勒索團伙聲稱對網絡攻擊負責

值得一提的是,雖然雅馬哈公司尚未披露此次攻擊事件背后的“黑手”是那個威脅組織,但 INC 勒索軟件團伙已聲稱對此次襲擊負責,并泄露了從雅馬哈汽車菲律賓子公司竊取的數據信息。幾天前,威脅攻擊者將雅馬哈添加到其暗網泄露網站上,并公布了多個文件檔案,其中約 37GB 被盜數據包括員工身份信息、備份文件、公司和銷售信息等。

INC RANSOM 網站頁面 (Bleeping Computer)

據悉,INC 勒索軟件團伙于 2023 年 8 月首次“浮出水面”,主要針對醫療保健、教育和政府等多個領域的組織實施雙重勒索攻擊。自“出道”以來,INC Ransom 已在其泄密網站上增加了 30 名受害者。必須要說的是,被該團伙入侵的組織數量可能有更多,畢竟只有拒絕支付贖金的受惠者才會被公開披露在數據泄露網站上。

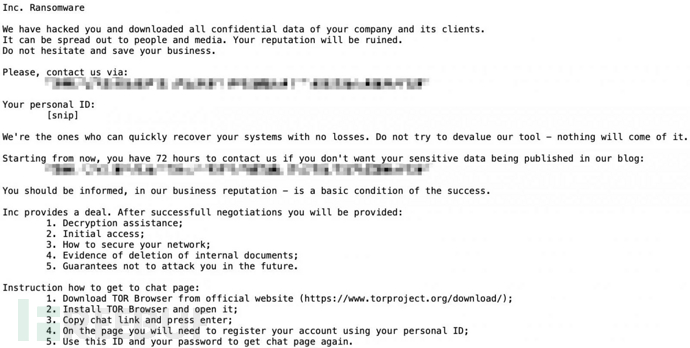

據 SentinelOne 報道,威脅攻擊者通過魚叉式網絡釣魚電子郵件訪問目標網絡,同時也發現他們使用 Citrix NetScaler CVE-2023-3519 漏洞。獲得訪問權限后,網絡攻擊者通過網絡橫向移動,首先獲取并下載敏感文件以索取贖金,然后部署勒索軟件有效載荷來加密被入侵的系統。此外,INC-README.TXT 和 INC-README.HTML 文件會自動投放到帶有加密文件的每個文件夾中。

INC RANSOM 注釋(Zscaler ThreatLabz)

成功發動網絡攻擊后,勒索軟件團伙以在其泄密網站上公開披露所有被盜數據為威脅,向受害者發出 72 小時最后通牒,要求支付贖金。此外,威脅攻擊者還承諾向受害者提供初始攻擊方法、網絡安全指南、數據銷毀證據的詳細信息,并“保證”不會再次對其進行網絡攻擊。

參考文章:https://www.bleepingcomputer.com/news/security/yamaha-motor-confirms-ransomware-attack-on-philippines-subsidiary/