1個思杰漏洞觸發了13起網絡安全事件

據英國國家網絡安全中心(NCSC)撰寫的年度報告顯示,2023年僅僅利用思杰(Citrix)的一個漏洞就引發了“13起獨立的全國性重大事件”。

思杰在2023年7月18日發布的安全公告中披露,迫使安全服務專業人員緊急干預的思杰漏洞CVE-2023-3519于6月首次作為零日漏洞被人利用,用于攻擊美國的關鍵國家基礎設施。

該漏洞的CVSS評分為9.8分,是一個預身份驗證遠程代碼執行漏洞,它使攻擊者能夠以root權限訪問思杰網關。

1個思杰漏洞觸發了13起網絡安全事件

1個思杰漏洞觸發了13起網絡安全事件

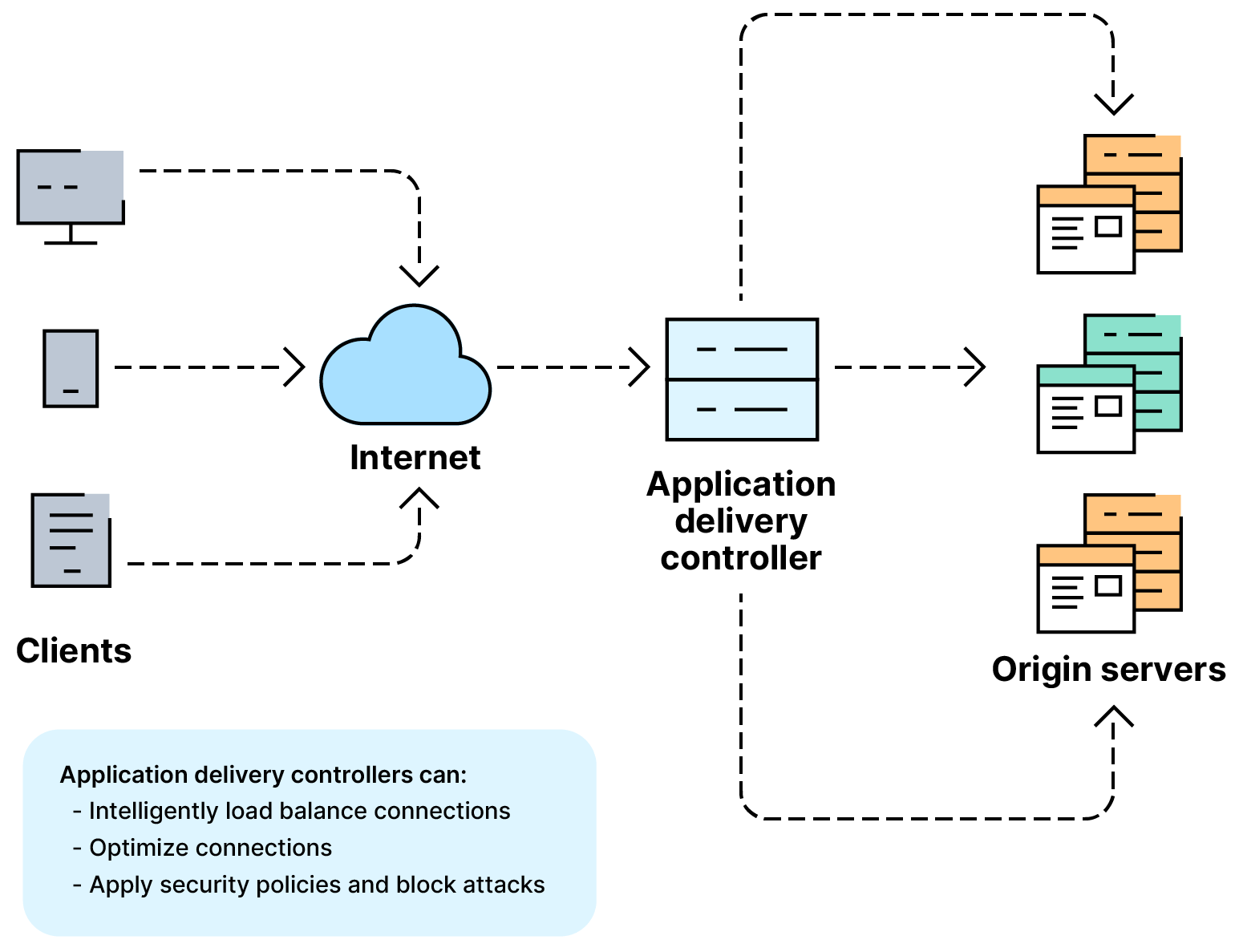

圖1. 中間的這個設備即應用程序交付控制器(ADC)岌岌可危。

從思杰的上圖可以看出,應用程序交付控制器的目的是“運用安全策略并阻止攻擊”,但有時候它也被攻擊者利用。

這種事件和威脅形勢意味著“我們需要繼續提高對關鍵國家基礎設施風險的重視程度”,“比如說,了解英國關鍵國家基礎設施的設計中存在的缺陷(比如網絡隔離不足)將是關鍵所在。”

NCSC表示,NCSC處理的事件中比例最高的事件源自應用程序被利用,旨在幫助預防由網絡安全實踐和做法造成的事件,NCSC通過早期預警服務(EWS)針對易受攻擊的服務發出了超過1.6萬則通知。

行業上游缺乏網絡安全

雖然NCSC認為網絡安全實踐和做法確實難咎其責(受到攻擊的組織將包括那些沒有打補丁的),但這里的供應商(思杰)也值得關注,特別是這個漏洞在補丁發布之前被人作為一個零日漏洞而被利用。

正如安全公司Bishop Fox在7月份分析該漏洞時特別指出,完全缺乏漏洞緩解措施使得這個漏洞極容易在VPX版本(思杰/NetScaler在虛擬機管理程序上運行網關的產品)上被利用。相比之下,無法利用nsppe的CPX(容器化)版本,這是由于在溢出的緩沖區之后立即就有堆棧金絲雀(stack canary)。

該公司的安全團隊特別指出,這遵循了我們在許多網絡設備(包括但不限于PAN-OS和FortiGate)中觀察到的,缺少漏洞緩解措施這個趨勢。希望供應商能夠注意到啟用基本的編譯時漏洞緩解措施具有的重要性,因為它們可以使得不法分子很難或幾乎不可能利用許多常見的漏洞,同時給性能帶來的影響最小。

外媒在7月份曾特別指出,盡管顯然思杰在6月份就知道了這個漏洞和被利用的事實,但它直到次月準備好了補丁后才發布緊急緩解措施。

美國的安全監管部門CISA在7月21日特別指出,在那次事件中,“攻擊者試圖橫向移動到一個域控制器,但該設備的網絡分段控制措施阻止了橫向移動。”然而,攻擊者使用存儲在易受攻擊的NetScaler ADC上的密鑰來解密活動目錄(AD)憑據,使用這些憑據通過虛擬機從ADC向域控制器進行身份驗證,但是防火墻和帳戶限制(只有某些內部帳戶可以向域控制器進行身份驗證)阻止了這次活動。

文章翻譯自:https://www.thestack.technology/1-citrix-bug-alone-triggered-13-nationally-significant-uk-cybersecurity-incidents/如若轉載,請注明原文地址