2023年十佳免費網絡威脅情報來源和工具

鑒于不斷變化的形勢,跟上網絡安全的發展已成為一項挑戰。這包括新發現的漏洞、新的攻擊方法以及新興網絡攻擊者使用的策略、技術和程序 (TTP)。因此,獲取資源和工具來協助完成這些耗時的任務并獲取可操作的信息變得越來越困難。

對于安全專業人員來說,擁有先進的知識是至關重要的促成因素。在考慮高級版本之前,可能有必要嘗試使用可提供經過驗證的及時信息的免費威脅情報源。

許多 CTI(網絡威脅情報)工具在情報周期的不同階段都證明是有用的。雖然這些工具不能成為一體化解決方案,但除了促進自動化數據收集、存儲、共享和分析之外,與 SR CTI 解決方案一起可以節省許多中小型企業無法承受的大量財務投資。

為了解決這個問題,我們編制了一份我們認為對于將 CTI 納入安全運營最有幫助的10 個最佳工具和來源的列表。這些選項至少免費提供部分功能。

1- AlienVault 開放威脅交換

AlienVault Open Threat Exchange (OTX) 提供對全球威脅研究人員和安全專家社區的開放訪問。它提供社區生成的威脅數據,促進協作研究,并自動執行使用任何來源的威脅數據更新安全基礎設施的過程。

該平臺是最初的眾包威脅情報庫,并且仍然是最好的平臺之一,每天處理超過1900 萬條新的妥協指標 (IoC) 記錄。該服務免費使用,并提供各種格式的威脅情報,包括 STIX、OpenIoC、MAEC、JSON 和 CSV 格式。每個飼料樣本被稱為“脈沖”。

您可以通過接收某些預先過濾的數據來靈活地定義您的特定要求,并且還可以選擇接收針對設備類型(例如端點)定制的源。如果相關數據超出您的 Feed 參數范圍,則此附加數據將鏈接到所交付的記錄中。

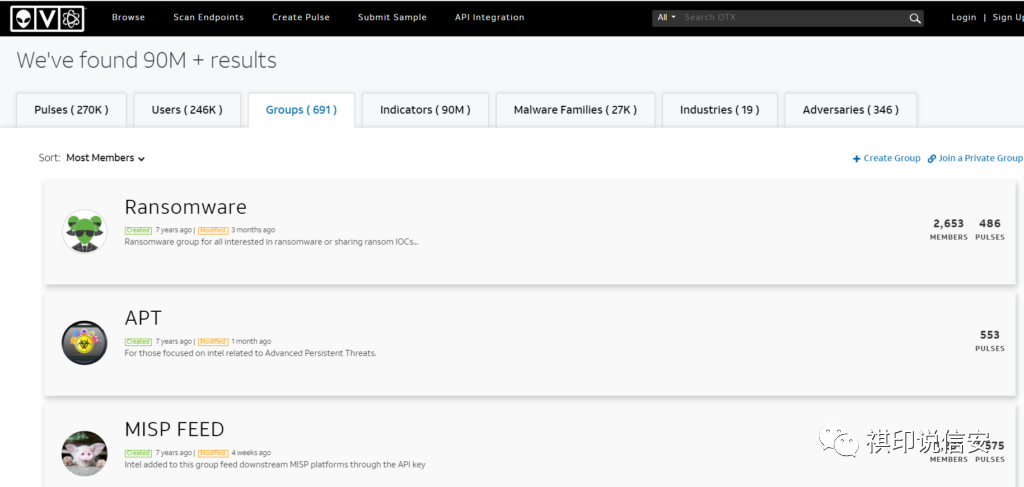

AlienVault 組(威脅參與者)頁面

AlienVault 組(威脅參與者)頁面

2-CTI4SOC

SOCRadar 的全新獨立 CTI 解決方案CTI4SOC是下一代威脅情報平臺,旨在促進 SOC 分析師的工作。它擁有 12 個功能模塊,是 SOC 團隊的得力助手。

與傳統威脅情報平臺不同,CTI4SOC由大數據提供支持,并以有組織和上下文的方式呈現分析人員可以使用各種工具獲取的所有數據。

借助 CTI4SOC,SOC 團隊無需瀏覽各種信息源來尋找真實且有用的信息。該平臺通過分析師的眼睛選擇和過濾信息,為您提供正確的假設來開始您的研究。

該平臺不僅編譯有用的信息,而且將其呈現在可操作的環境中。它提供對 SORadar 安全分析師和其他可信來源發布的威脅報告的一鍵訪問。

在當今不斷變化的威脅格局中,一些威脅行為者可能只針對特定部門并具有自己的顯著特征。SOC 分析師對這些對手的戰術、技術、程序 (TTP)、動機和行為模式的理解可以幫助他們形成明智的觀點,從而直接有助于調查過程。借助 CTI4SOC,您可以將活躍的威脅參與者添加到監視列表中,以隨時掌握他們的活動。

SOCRadar威脅搜尋模塊是 SOC 分析師在調查階段后最有價值的工具。從那里,安全人員可以通過搜索關鍵信息來擴展他們的工作,例如命令和控制 (C2) 中心、惡意軟件、IP 地址和域。CTI4SOC 是一個 API 就緒解決方案,可在發生可能的攻擊時隨時提供所有這些可操作的數據。

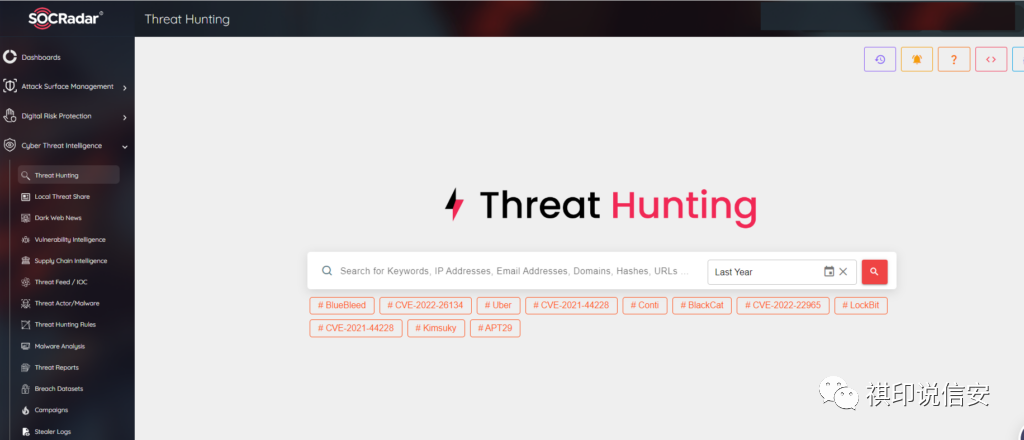

SORadar 網絡威脅情報/威脅搜尋模塊

SORadar 網絡威脅情報/威脅搜尋模塊

3-文檔衛士

DOCGuard是一項惡意軟件分析服務,與安全電子郵件網關 (SEG) 和 SOAR 解決方案集成。

該服務利用一種稱為結構分析的新型靜態分析。該方法將惡意軟件分解成碎片,并將它們轉移到基于文件結構組件的核心引擎。通過采用這種方法,DOCGuard 可以明確地檢測惡意軟件,提取無 F/P(無誤報)的妥協指標 (IoC),并以序列編碼和文檔加密的形式識別混淆和加密。

目前,支持的文件類型包括 Microsoft Office 文件、PDF、HTML、HTM、LNK、JScript、ISO、IMG、VHD、VCF 和存檔(.zip、.rar、.7z 等)。結構分析的詳細結果顯示在 GUI 中的聚合視圖中,并且可以作為 JSON 報告下載。這些發現也可以通過 API 收集。

DOCGuard 的突破性分析引擎使其能夠在幾秒鐘內分析文件并檢測所有已知的攻擊方法,而不會遺漏任何攻擊方法。此外,它執行此分析時系統資源使用率低得驚人。DOCGuard 有助于實現來自各種來源的警報驗證的自動化,例如 SIEM 和 SOAR 解決方案、PhishMe、Cofense 等。該服務提供快速樣本分析,并使用其 API 接口在幾分鐘內與您的網絡安全生態系統無縫集成。您可以通過部署 Docker 容器并將其集成到您的網絡安全基礎設施中來輕松安裝 DOCGuard。

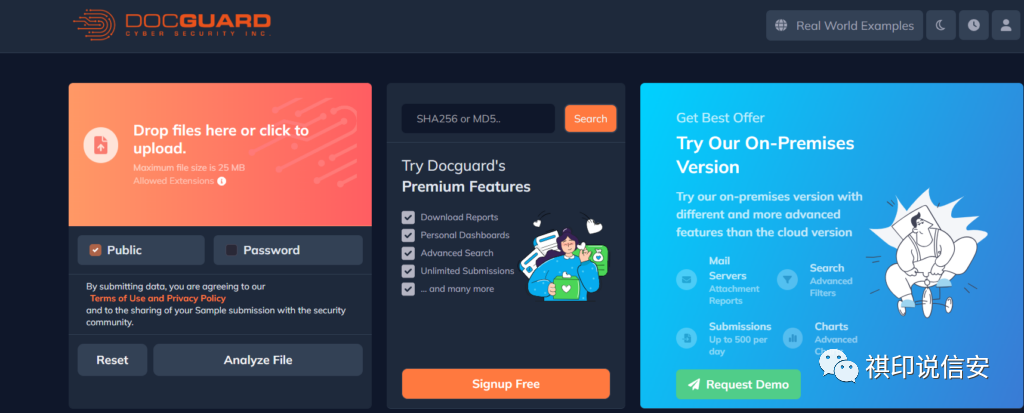

DOCGuard 免費文件分析頁面

DOCGuard 免費文件分析頁面

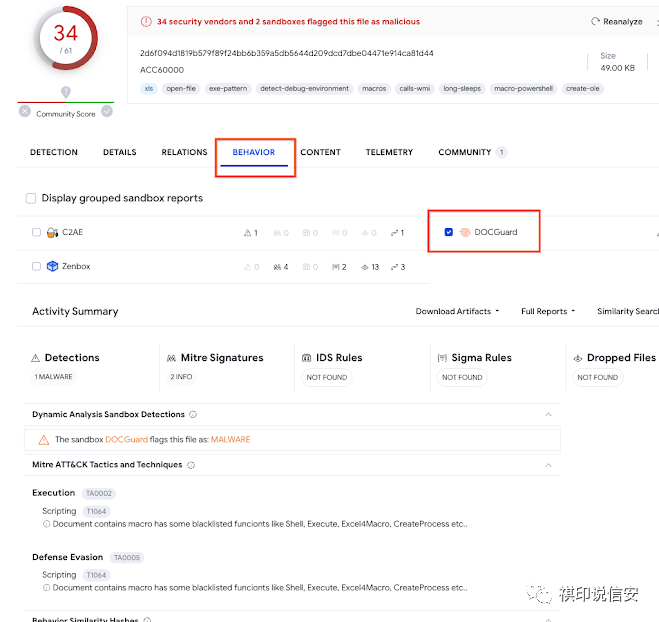

VirusTotal 最近宣布,與 DOCGuard 集成的文檔分析合作將使社區能夠以另一種方式看待掃描文檔。

VirusTotal 樣本文檔分析

VirusTotal 樣本文檔分析

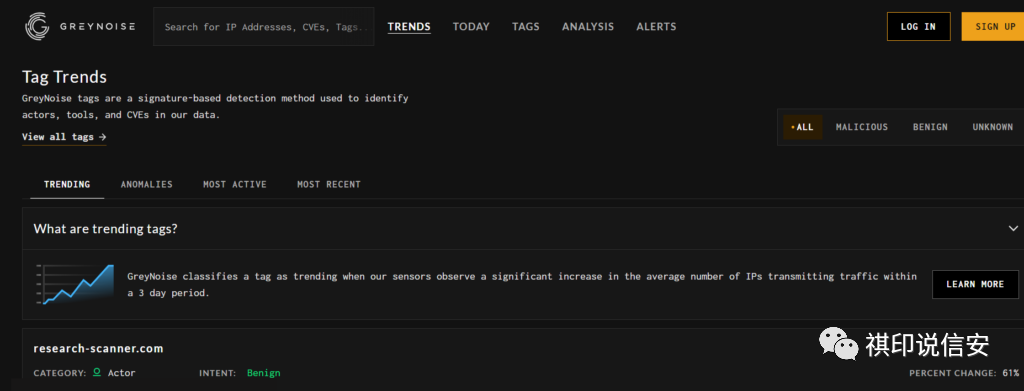

4- GREYNOISE

GreyNoise為網絡威脅情報 (CTI) 分析師和威脅追蹤人員提供可見性和深層背景。它收集并分析整個互聯網上的瀏覽活動數據,有助于在分析威脅情報信息時減少誤報。GreyNoise 收集有關Shodan等良性掃描程序以及 SSH 和 Telnet 蠕蟲等惡意行為者的信息。此外,它還可以識別SOC 分析師可能錯過的噪聲數據。

GreyNoise 可識別安全事件中的互聯網瀏覽器和一般業務活動,從而實現更快、更安全的決策。無論您使用其查看器、API 還是將 GreyNoise 數據集成到您的安全工具中,您都可以在安全日志中找到重要內容并繼續工作。

GreyNoise 集成可輕松豐富威脅情報平臺 (TIP) 中的數據,并有助于消除 CTI 團隊在獲取不同情報源時容易遇到的噪音和誤報。威脅追蹤者可以讓 GreyNoise 發現戰術、技術和程序 (TTP) 中的異常模式,從而發現敵人的活動和基礎設施。他們還可以使用灰噪聲分析工具深入研究妥協指標 (IoC),以加快調查進度。

GreyNoise 標簽趨勢頁面

GreyNoise 標簽趨勢頁面

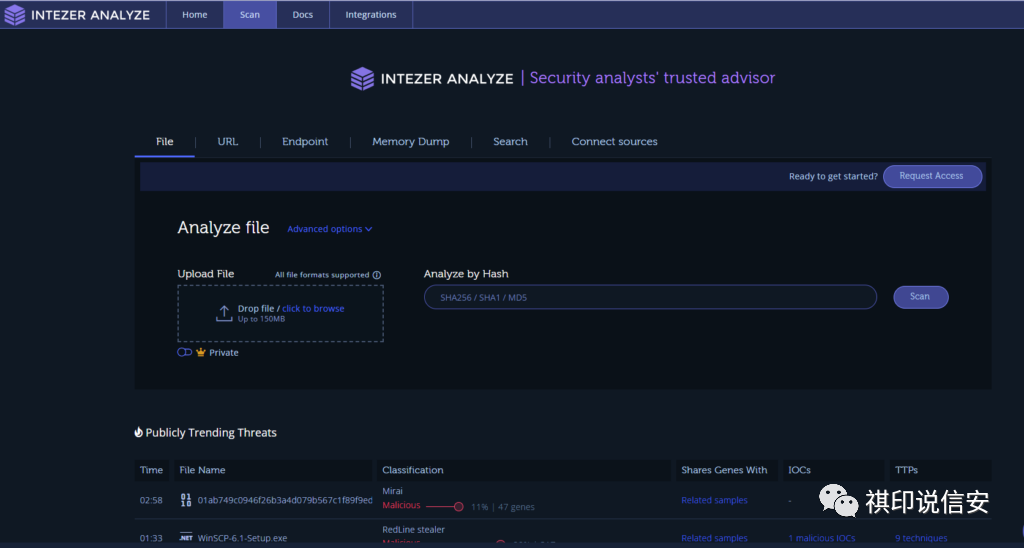

5- INTEZER

Intezer是一個旨在像經驗豐富的安全分析師和逆向工程師一樣分析和調查警報的平臺。

多年來,Intezer 不斷調整和擴展其專有代碼分析引擎的功能,為 SOC 團隊自動執行日益耗時或重復的任務。它超越了自動化劇本、沙盒或警報豐富,可以采取行動、做出明智的決策,并為您的團隊提供事件響應建議。

Intezer 的自我導向 SOC 平臺可以為您的團隊確定警報的優先級并全天候 (24/7) 調查威脅。通過利用自動分析、智能建議和自動修復,Intezer 可以幫助您的團隊避免將時間浪費在誤報、重復性分析任務以及處理過多的高級且耗時的警報上。

Intezer Analytics是一款一體化惡意軟件分析平臺,可以對任何類型的文件執行靜態、動態和遺傳代碼分析。它可以幫助事件響應和 SOC 團隊簡化對任何惡意軟件相關事件的調查。用戶可以跟蹤惡意軟件家族、提取 IoC/MITRE TTP 并下載 YARA 簽名。還有一個社區版本可供免費使用。

借助 Intezer Transformations,惡意軟件分析師和威脅研究人員可以快速獲得有關任何可疑文件或端點的答案,在幾秒鐘內對可疑文件和機器進行分類,加快響應時間,并將多種惡意軟件分析工具合并為一個。

Intezer 可實現及時、深入的報告,并被認為是“必備”,擁有專用實例來上傳潛在敏感數據并自動確定優先級并調查每個警報。該平臺僅提供已確認的嚴重威脅。輕松連接您的警報系統,在不改變日常運營的情況下實現即時價值。

Intezer 分析頁面

Intezer 分析頁面

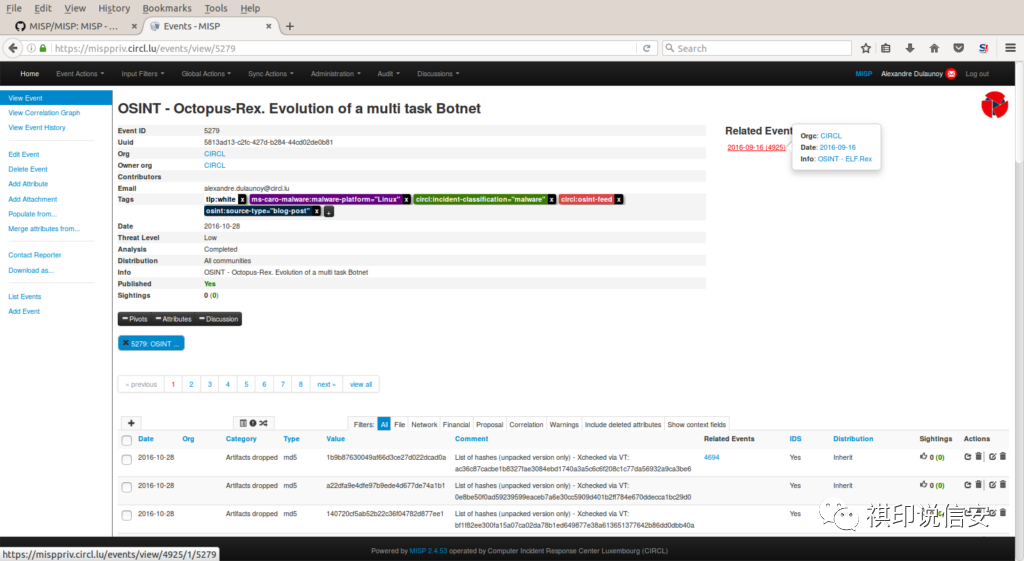

6-MISP 威脅共享

MISP,以前稱為惡意軟件信息共享平臺,是一個開源、免費的威脅情報平臺,具有共享威脅信息的開放標準。它由CIRCL創建,提供收集、存儲、分發和共享與網絡安全事件和惡意軟件分析相關的網絡安全威脅的功能。

MISP 允許您將數據庫中的妥協指標 (IoC) 與惡意軟件、攻擊或活動的屬性和指標相關聯。它由 SOC 分析師、安全和 ICT 專業人員以及惡意軟件逆向工程師設計,旨在支持他們的日常運營并有效共享結構化信息。

隨著MISP 項目的擴展,它開始不僅涵蓋惡意軟件指標,還涵蓋欺詐和漏洞信息。現在的名稱是 MISP,其中包括核心 MISP 軟件和大量支持 MISP 的工具 (PyMISP) 和格式(核心格式、MISP 分類法、警告列表)。MISP 現在是一個由志愿者團隊領導的社區項目。

MISP 的目的是促進安全社區內外的結構化信息共享。MISP 提供支持信息交換以及網絡入侵檢測系統 (NIDS)、LIDS 和日志分析工具 SIEM 信息消耗的功能。

MISP、惡意軟件信息共享平臺和威脅共享的主要功能包括:

- 高效的 IoC 和指標數據庫,允許存儲有關惡意軟件樣本、事件、攻擊者和情報的技術和非技術信息。

- 自動關聯以查找惡意軟件、攻擊活動或分析的屬性和指標之間的關系。

- 一種靈活的數據模型,可以表達復雜的對象并將其鏈接在一起以表達威脅情報、事件或鏈接的項目。

- 內置共享功能,方便使用不同的分發模型共享數據。

- 直觀的用戶界面,供最終用戶創建、更新和協作處理事件和屬性/指標。

- 靈活的 API,可將 MISP 與您自己的解決方案集成。MISP 附帶 PyMISP,這是一個靈活的 Python 庫,可通過其 REST API 訪問 MISP 平臺,允許您獲取事件、添加或更新事件/屬性、添加或更新惡意軟件樣本或搜索屬性。

- 可調整的分類法,可根據您的分類方案或現有分類法對事件進行分類和標記。

- 稱為 MISP 星系的情報字典,其中包括現有的威脅行為者、惡意軟件、RAT、勒索軟件或 MITRE ATT&CK,可以輕松與 MISP 中的事件和屬性關聯。

MISP 事件查看模塊

MISP 事件查看模塊

7- OpenCTI – 開放網絡威脅情報平臺

OpenCTI項目是一個適用于所有級別的開放網絡威脅情報的統一平臺,是一個旨在促進網絡威脅情報信息處理和共享的工具。它是計算機應急響應小組 (CERT-EU) 和法國國家網絡安全局 (ANSSI) 合作的產物。

OpenCTI 是一個開源平臺,使組織能夠管理其網絡威脅情報信息 (CTI) 和可觀察數據。它的創建是為了存儲、組織和可視化有關網絡威脅的技術和非技術信息。

數據結構化是使用基于STIX2 標準的信息模式來執行的。它被設計為一個現代 Web 應用程序,包括 GraphQL API 和面向用戶體驗 (UX) 的前端。它還可以與其他工具和應用程序集成,例如 MISP、TheHive、MITRE ATT&CK等。

該威脅情報平臺包含的一些關鍵要素如下:

- OpenCTI 通過基于 STIX2 標準的統一數據模型提供鏈接的運營和戰略情報信息。

- 自動化工作流程:引擎自動得出邏輯結論,以提供見解和實時連接。

- 與信息技術生態系統集成:其開源設計可以與任何本機或第三方系統簡單集成。

- 智能數據可視化允許分析師使用各種顯示選項直觀地表示實體及其連接,包括嵌套關系。

- 分析工具:每條信息和指標都與其來源相關聯,以方便分析、評分和糾正。

OpenCTI是一個包含 Python 或 Go API 接口以及強大的 Web 界面的框架。

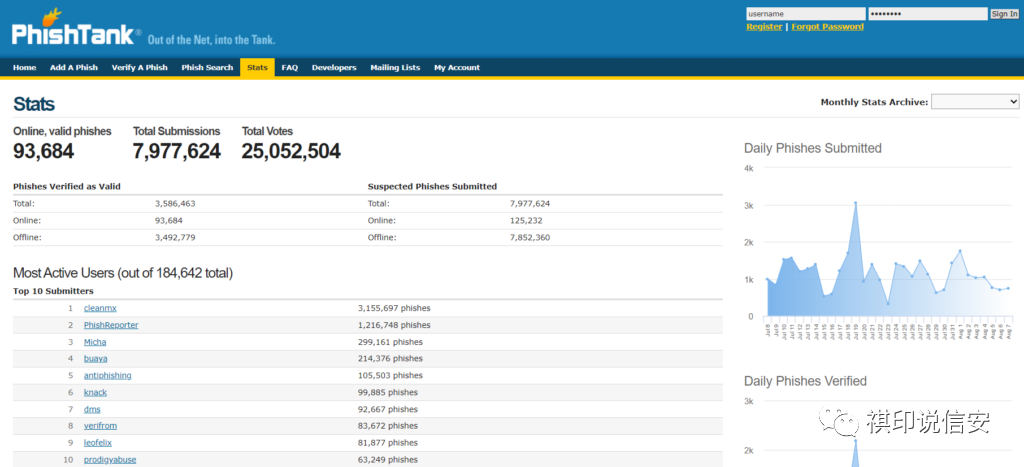

8-網絡釣魚坦克

PhishTank是一個免費的社區網站和協作平臺,任何人都可以在其中提交、驗證、跟蹤和共享網絡釣魚數據。它提供了經過驗證的網絡釣魚 URL 的全面流,可用于保護組織免受網絡釣魚攻擊。PhishTank 作為網絡釣魚驗證系統運行,使用戶能夠提交或評級可疑網站并提供開放的 API。

該平臺提供了來自人工報告的可疑網絡釣魚 URL 列表,并且還包含可用的外部源。雖然 PhishTank 是一項免費服務,但有時可能需要注冊 API 密鑰。

PhishTank 統計頁面

PhishTank 統計頁面

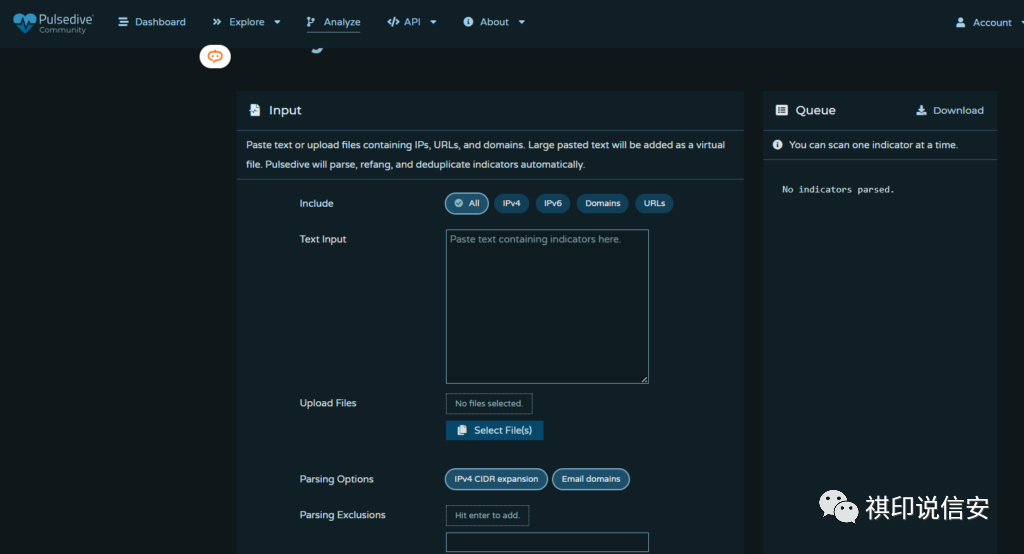

9-PULSEDIVE

Pulsedive是一個免費的社區威脅情報平臺,它利用開源源,豐富妥協指標 (IoC),并通過風險評分算法運行它們以提高數據質量。它允許用戶提交、搜索、掃描和豐富 IP、URL 和域。此外,它使用戶能夠關聯和更新來自威脅情報源的 IoC,并列出風險因素,解釋為什么某些 IoC 被認為風險較高。該平臺提供威脅和威脅活動的高級視圖。

用戶可以根據以下條件的任意組合搜索指標:值、類型、風險、上次查看時間戳、威脅源、屬性和屬性。此外,他們還能夠根據以下條件的任意組合搜索威脅:威脅名稱、別名、類別、風險、上次查看時間戳、源和威脅屬性。

脈沖潛水分析頁面

脈沖潛水分析頁面

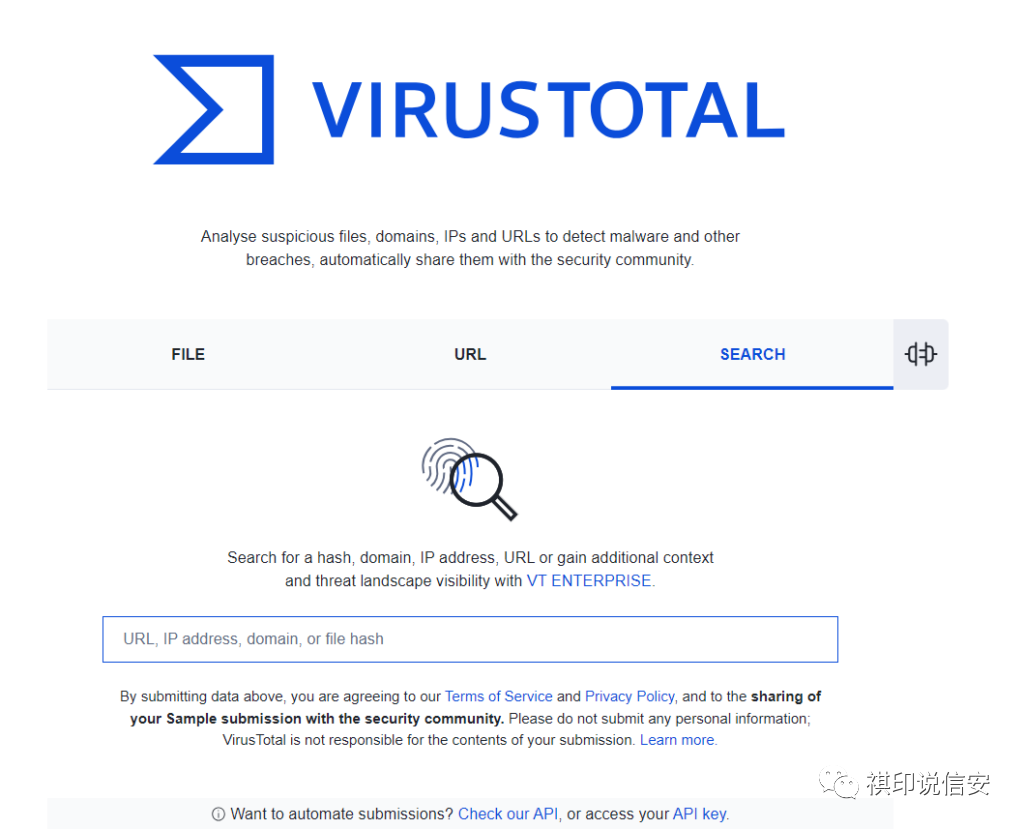

10-VIRUSTOTAL

VirusTotal使用70 多個防病毒掃描程序和 URL/域阻止服務以及眾多從分析內容中提取信號的工具來檢查項目。任何用戶都可以使用瀏覽器從計算機中選擇文件并將其發送到 VirusTotal。該平臺提供多種文件提交方法,包括主要公共 Web 界面、桌面安裝程序、瀏覽器擴展和編程 API。在公眾提交方式中,網絡界面具有最高的篩選優先權。可以使用基于 HTTP 的公共 API 以任何編程語言進行提交。同樣,可以通過多種方式提交 URL,包括 VirusTotal 網頁、瀏覽器擴展和 API。

提交文件或 URL 后,基礎結果將與發送者以及使用結果來改善自身安全狀況的審核合作伙伴共享。因此,通過向 VirusTotal 提交文件、URL、域,您可以為提高全局安全級別做出貢獻。

這種基本分析還可以作為許多其他功能的基礎,包括允許用戶評論文件和 URL 以及相互共享筆記的網絡。事實證明,VirusTotal 在檢測惡意內容和識別誤報方面非常有用。此外,當防病毒解決方案將提交的文件識別為惡意文件并顯示檢測標簽時,VirusTotal會通知用戶。此外,大多數 URL 掃描器都會區分網站類型,包括惡意軟件、網絡釣魚和可疑網站。

VirusTotal 公共頁面

VirusTotal 公共頁面