QakBot 被摧毀后,DarkGate 與 PikaBot 接棒傳播惡意軟件

今年 9 月開始傳播的 DarkGate 惡意軟件已經發展成為世界上最先進的網絡釣魚攻擊行動之一。從那時起,DarkGate 就不斷完善檢測規避策略與各種反分析技術。DarkGate 與 PikaBot 在 QakBot 銷聲匿跡一個月后激增,并且與 QakBot 的 TTP 相似。攻擊者向各行各業傳播了大量電子郵件,由于投遞了惡意軟件加載程序,受害者可能面臨更復雜的威脅,如勒索軟件等。

今年 8 月,美國聯邦調查局和司法部宣布司法機構已經搗毀了 QakBot 的攻擊基礎設施。從那時起,QakBot 就陷入沉寂,攻擊基礎設施不再有什么變化。雖然 QakBot 的攻擊者與 DarkGate 與 PikaBot 的直接歸因很困難,但二者間仍然有許多相似之處。DarkGate 緊接著 QakBot 出現,使用與 QakBot 相同的網絡釣魚策略,包括初始感染劫持的電子郵件、限制用戶訪問獨特模式的 URL 等。二者使用了幾乎相同的感染鏈,都可以當作惡意軟件加載程序,向失陷主機投遞額外的惡意軟件。

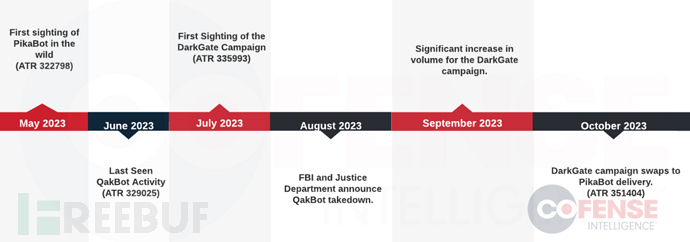

典型時間線

深入了解網絡釣魚攻擊

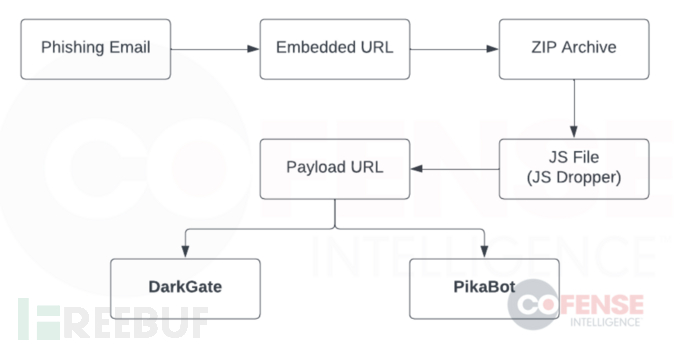

從攻擊者所使用的 TTP 來看,無疑是一種高級威脅。在攻擊行動的生命周期中,研究人員發現了幾個不同的感染鏈,就像攻擊者在測試投遞不同的惡意軟件。最主要的感染鏈如下所示,也與 QakBot 的攻擊活動一致。

主要感染鏈

該攻擊行動以被劫持的電子郵件開始,誘使受害者點擊 URL。該 URL 地址也增加了訪問限制,只有滿足攻擊者設定要求(位置與特定瀏覽器)的用戶,才能正常獲取到惡意 Payload。通過 URL 下載一個 ZIP 壓縮文件,其中包含一個作為 Dropper 的 JavaScript 文件。通過它,可以訪問另一個 URL 下載并運行惡意軟件。到此階段,受害者已經被 DarkGate 或 PikaBot 感染。

DarkGate 與 PikaBot 都被認為是具有加載程序與反分析能力的高級惡意軟件。對 QakBot 附屬機構等攻擊者來說,最吸引人的是一旦成功入侵,就可以提供額外的惡意 Payload。在感染后,DarkGate 與 PikaBot 可能會投遞挖礦木馬、勒索軟件或者攻擊者希望在失陷主機上安裝的任何惡意軟件。惡意軟件家族如下所示:

- DarkGate 在 2018 年閃亮登場,支持加密貨幣挖掘、憑據竊取、勒索軟件與遠程訪問。各種功能都支持通過插件安裝,并提供了多種逃避檢測與提權的方法。DarkGate 使用合法的 AutoIT 程序,通常會運行多個 AutoIT 腳本。

- PikaBot 在 2023 年首次出現,由于能投遞額外的惡意軟件 Payload 也是加載程序。PikaBot 支持多種檢測規避技術,避免沙盒、虛擬機以及其他調試技術。獨聯體國家被排除在外,不會被該惡意軟件感染。

規避技術與反分析技術結合

攻擊者將眾所周知的檢測規避技術與反分析技術相結合,因此攻擊行動的開始就比一般的網絡釣魚要復雜的多。攻擊者可以通過 Exchanger 服務器上的 ProxyLogon(CVE-2021-26855)漏洞,繞過身份驗證并以管理員權限劫持電子郵件發送釣魚郵件。

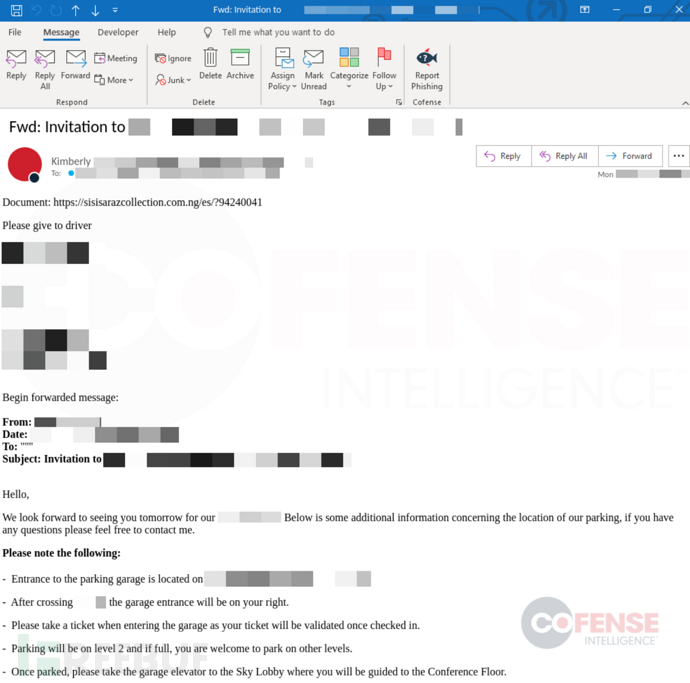

收件人會認為發件人是可信的,如下所示為一個真實的釣魚郵件示例。釣魚郵件發送到收件箱的釣魚郵件,其中包含惡意鏈接。

釣魚郵件示例

電子郵件中的惡意鏈接如下所示,該 URL 中的模式與 QakBot 類似。攻擊者為該 URL 設置了訪問限制,控制對惡意文件的訪問情況。例如,必須要在美國使用 Google Chrome 瀏覽器。

釣魚 URL

實驗性惡意軟件投遞

攻擊活動中最常見的是 JavaScript 編寫的 Dropper,除此之外還有 Excel-DNA Loader、VBS Downloaders 與 LNK Downloaders。Excel-DNA Loader 最早在 2012 年才出現,是一種比較新的投遞機制,結合使用 Microsoft Excel 加載項來下載與運行惡意 Payload。

- JavaScript Dropper:使用 Microsoft ECMAScript 編寫的 Dropper,具有高度的適應性與擴展性。在大多數情況下,被攻擊者用于下載、寫入、執行 PE 可執行文件或者 DLL 文件等惡意 Payload。

- Excel-DNA-Loader:創建 XLL 文件作為 Excel 文件加載項,攻擊者將其作為訪問 Payload 的方式。這種投遞方式于 2021 年被開發出來,很多惡意軟件都利用其進行傳播,如 Dridex 銀行木馬。

- VBS Downloader:利用 Visual Basic 運行時程序執行惡意軟件的下載與執行。使用 Office 文件或者命令行調用 Windows 可執行文件程序,如 cscript.exe 或 wscript.exe。

- LNK Downloader:攻擊者濫用安全文件格式的可信性質,在下載和執行惡意軟件 Payload 前入侵失陷主機。攻擊者重新調整了 LNK 文件的用途,使其可以在 Windows 環境中運行可執行腳本。

總結

攻擊行動是先進的、精心設計的,并且從出現開始就在不斷進化。說明其背后的攻擊者保持著非常強烈的技術領先意識,而且與 QakBot 有著非常強烈的相似性。