這個被禁售的黑客小工具,曾讓蘋果用戶崩潰

你有沒有遭遇過iPhone彈窗攻擊?

當你正開心地用手機看小說、新聞...忽然出現一個彈窗,提示“不是你的AirPods”。不用說,這又是誰打開了AirPods 耳機蓋。對于這個問題,果粉們只能心里吐槽一句,直接點掉。但隨后,手機又立馬跳出一個彈窗,你不禁想罵人,誰在玩AirPods盒子嗎?接下來才是最夢幻的,你的iPhone不僅跳出AirPods彈窗,還有AirPods Pro的彈窗,甚至還有Apple TV...

你不禁納悶,誰特么把蘋果電視盒帶在了身邊?此時你已無暇思考,因為頻繁的彈窗已經讓你無法使用手機了。

顯然,這不是一個正常現象。一般我們稱之為“彈窗攻擊”。而實現這一攻擊的核心,就是下面這個小工具——Flipper Zero。

Flipper Zero,一款多功能工具

當你第一眼看到并愛上Flipper Zero,絕對不是因為它的功能,而是極其高的顏值。其外觀設計師絕對是T0級別,注塑成型的塑料外殼,和酷似蘿卜刀的造型,絕對會第一時間吸引用戶的注意力。

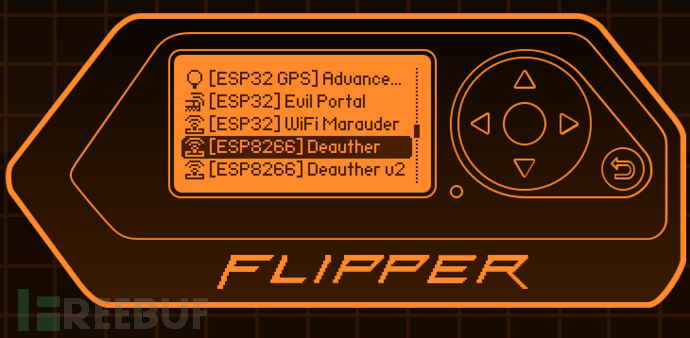

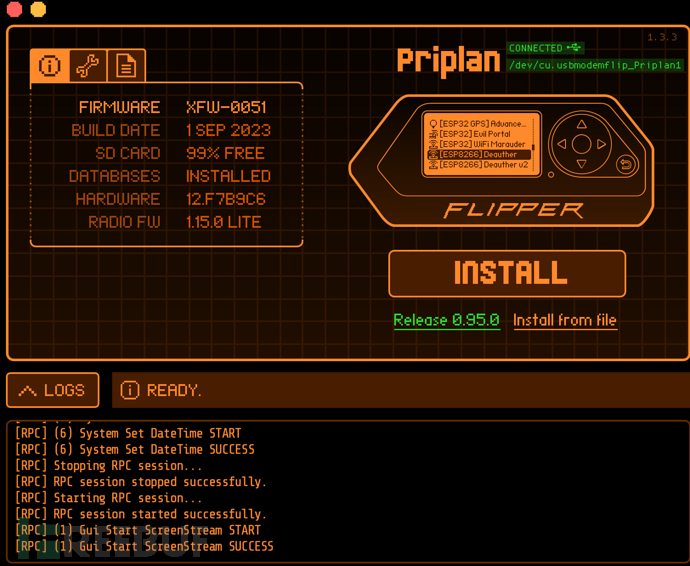

Flipper Zero 使用了一塊 STM32WB55RG 負責藍牙協議棧和軟件任務的處理,顯示屏則就是一塊普通的 LCD 單色顯示屏,在此基礎上,Flipper Zero 集成了 NFC 近場通訊、USB、藍牙5.0、125kHz無線射頻、SD卡讀寫等功能。

因此,FlipperZero不僅可以用作遙控器、復制門禁卡,還可以作為一個“黑客工具”:例如非法克隆車鑰匙、發送藍牙垃圾郵件,甚至控制重要系統的訪問權限。與FlipperZero的測試功能相比,越來越多的人開始將其用作“犯罪工具”。2023年,亞馬遜下架了FlipperZero,不久之后大量主流購物平臺都不再售賣。

回到最開頭的問題,FlipperZero讓蘋果用戶崩潰的原因很簡單,它可以輕松寫入代碼從而控制各種協議,而蘋果藍牙協議就是其中之一。安全人員發現,當攻擊者利用藍牙低功耗(BLE)配對序列缺陷的特定代碼加載到 Flipper Zero 上時,該設備可以執行 Dos 攻擊,給周圍(大約是50米)的 iPhone / iPad 發送大量藍牙彈窗信息,嚴重者甚至可以導致相關設備處于凍結狀態數分鐘,并被迫重新啟動。

輕松讓iPhone用戶體驗一波絕望和崩潰。而對于攻擊者本人來說,它的目的可能僅僅是為了“測試設備或好玩”,并不會對用戶造成數據泄露、財產損失等實質性傷害。

根據國外科技媒體 ZDNet 報道,蘋果日前發布的 iOS 17.2 更新,已經緩解了 Flipper Zero 相關的漏洞,可以讓 iPhone 抵御相關的攻擊。雖然彈窗依然會出現,但不會導致鎖定等崩潰情況。

對于普通用戶來說,該更新有點不治標的問題,彈窗依舊會讓用戶感到極度不適,以及無法使用手機,因此想要徹底解決這一問題的辦法只能是——關掉藍牙。盡管這會帶來一些不便,但至少可以使用手機。

Flipper Zero功能速覽

1、Sub-GHz

Sub-GHz 得名于他的無線電頻率低于 1Hz ,在目前的物聯網生態下有著非常廣泛的應用,相比其他通信技術有著更低的功耗,Flipper Zero 提供的 Sub-GHz 模塊有 50 米的通訊距離,對于一個小巧和便捷定位的設備來說可以說非常夠用

Flipper Zero 目前支持的 Sub-GHz 功能有:

- 讀取信號——對于已知信號或協議可以直接讀取和解碼

- 錄取信號——對于一些未知協議無法解碼的信號,可以直接錄取,使用時復播

- 保存信號——保存歷史讀取或錄取的信號,支持重命名

- 作為遙控器使用——可以將 Flipper Zero 與接收器配對作為遙控器(需要插入 SD 卡)

- 頻率分析——用于確定遙控器或其他設備頻率

對于 Sub-GHz ,官方只允許設備傳輸民用信號,在中國大陸的頻率范圍為:

314.00-316.00兆赫 430.00-432.00兆赫 433.05-434.79兆赫。

2、NFC 近場通訊 & 125 kHz 無線射頻識別

NFC 全稱為 Near Field Communication ,屬于 RFID (射頻識別)下的一個子技術,2019年后的手機基本上都帶有此功能,日常能用到的場景如模擬門禁、地鐵公交卡、部分耳機也使用了 NFC 作為一種快速鏈接的方式。

Flipper Zero 使用的是雙頻天線,即同時支持 13.56 MHz 和 125 kHz 兩個頻率,其中13.56 MHz 屬于高頻卡,一般用于身份證、地鐵公交卡、手機的 NFC 也是基于此頻段的,而 125 kHz 屬于低頻卡,一般用于動物管理、電子標簽、門禁卡等,總結來說,13.56 MHz NFC 適用于高速傳輸高安全性的場景,125 kHz NFC 適用于較遠距離傳輸的場景。

對于 Flipper Zero 來說,13.56 MHz 負責 NFC 近場通訊,而 125 kHz 負責讀、寫、模擬、克隆卡片。

3、紅外線

Flipper Zero 的紅外線功能和我們手機上的紅外線功能大體上相同,都是用來控制支持紅外線操控的設備。例如:

- 萬用遙控器——對于已知協議進行枚舉,最終嘗試出可用的命令;

- 遙控器克隆——記錄并保存已有的紅外信號,使 Flipper Zero 也可作為遙控器使用。

4、iButton

iButton 相關技術應用在我國并不常見,一般用于電子鑰匙、工廠打卡一類,Flipper Zero 支持讀取和模擬 iButton 設備。

5、Bad USB

Bad USB 相信是大多數人最熟悉的硬件攻擊方式,此功能可以使 Flipper Zero 被電腦識別為鍵盤(人機接口設備)。Flipper Zero 支持的語法有:Rubber Ducky、ALT+Numpad、SysRq command.

6、U2F

Flipper Zero 不僅是行動時刺向對方的劍,也是在需要時保護自己的盾。U2F 全稱為 Universal 2nd Factor 譯為通用第二因素,也就是我們常說的雙因素(因子)驗證,目前比較常見的 U2F 密鑰產品是 Yubico 的 YubiKey.

這里要說明一點的是,U2F 是一種雙因素驗證的方式,并不等于雙因素驗證。Flipper Zero 可以作為 USB 通用第二因素(U2F)身份驗證令牌或安全密鑰,在登錄到web帳戶時可以用作第二身份驗證因素。

警惕 Flipper Zero 釣魚

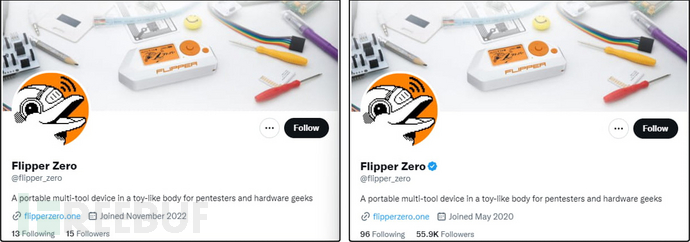

隨著Flipper Zero 社區人數快速增加,Flipper Zero曾經一度供不應求,一些犯罪分子開始將針對這部分人群進行精準的網絡釣魚攻擊。安全人員就曾在推特上發現了3個假的Flipper Zero推特賬戶,以及2個假的FIFPER官方商店。

Flipper Zero真假推特賬戶

乍一看,兩者似乎并沒有區別,但實際上假賬戶使用的名字中的大寫字母"i",看起來就像推特上的"l",并且也沒有進行企業認證。

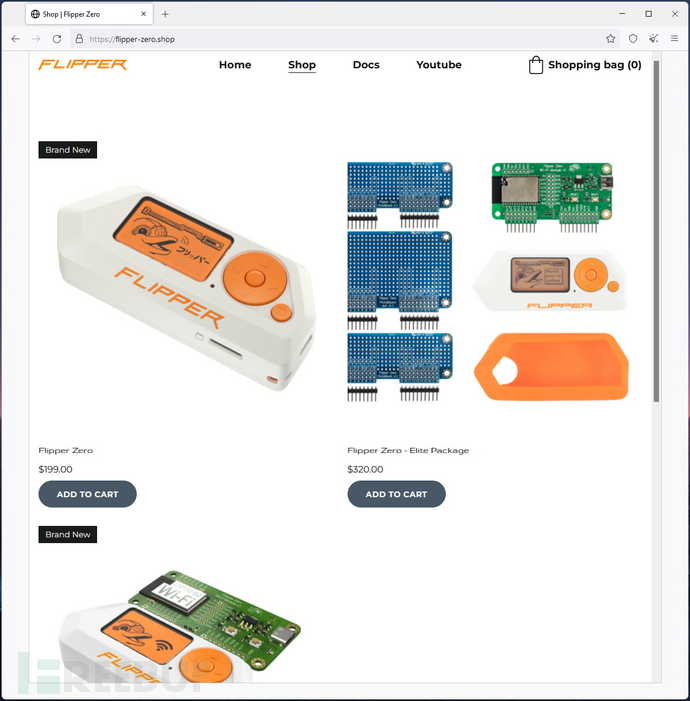

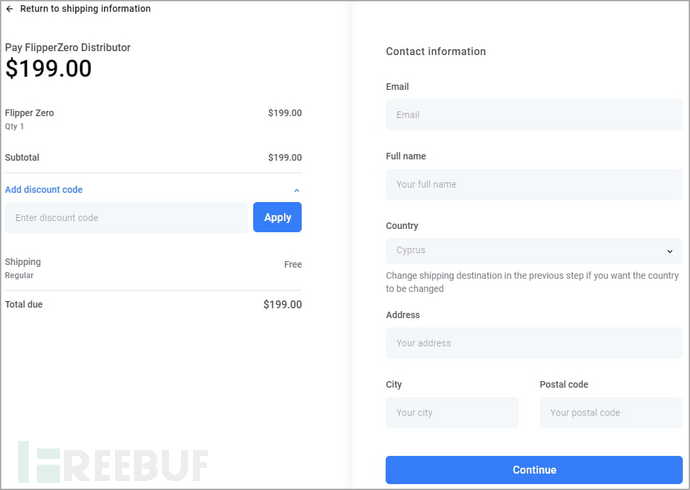

而假的FIFPER官方商店為了更加逼真,與真實官方店的單價保持一致,當用戶選擇購買時會被重定向至一個假的結賬頁面,同樣是仿造真實商店的樣子,并且需要輸入電子郵件、姓名和收件地址。當你選擇付款的那一剎那,很明顯你的錢被騙了,而且個人信息還被泄露了。

參考資料:

- https://www.bleepingcomputer.com/news/security/ongoing-flipper-zero-phishing-attacks-target-infosec-community/

- https://mp.weixin.qq.com/s/vZilgoqMF2A0L5JwUS6Hbw

- https://zhuanlan.zhihu.com/p/651216263