隨時爆雷!2023年四大“安全債”

即將過去的2023年,網絡安全、云安全、應用安全、數據安全領域暴露的諸多“安全債”中,有四大債務不但未能充分緩解,反而有在新的一年“爆雷”的風險。這四大債務分別是:Logj4漏洞、HTTP/2快速重置攻擊漏洞、惡意電子郵件和后量子加密,以下我們分別介紹:

一、Log4j漏洞仍然是2023年的頭號漏洞

Log4j漏洞是2021年11月曝出的互聯網歷史上最嚴重的漏洞之一,因為它不僅普遍存在、易于利用,且危害巨大。兩年后的今天,在全球網絡安全行業和企業界的共同努力下,很遺憾,Log4j漏洞仍然普遍存在、易于利用且危害巨大。

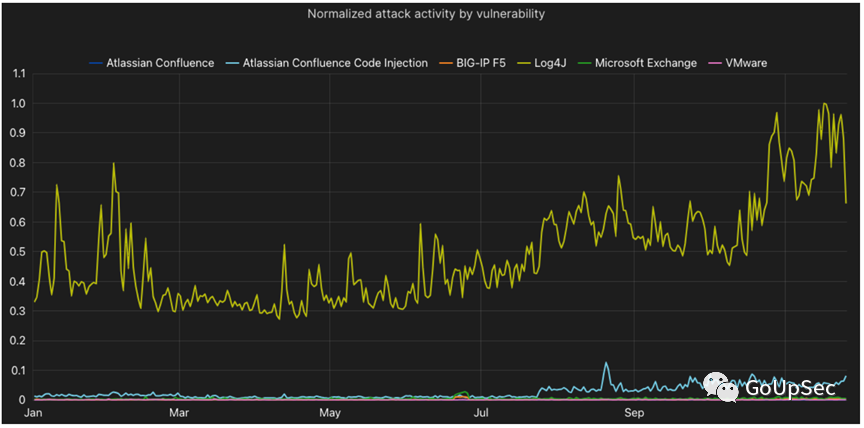

根據Cloudflare本月發布的報告,2023年全球范圍內針對Log4j的攻擊量始終遠超其他漏洞(上圖),并且在10月最后一周和11月中下旬還出現了新的高峰(法國、德國、印度和美國的log4j漏洞利用最為活躍)。

Veracode近期發布的報告則顯示,盡管業界付出了巨大努力來修補Log4j漏洞,但2023年仍有超過三分之一的應用程序運行易受攻擊的Log4j版本。

Log4j漏洞為何“復陽率”居高不下?Veracode首席研究官Chris Eng指出:“許多安全團隊反應迅速,修補了最初的Log4j漏洞,但隨后又恢復了之前的松弛狀態,即使在2.17.1及更高版本發布后也不修補。”他說。

Veracode發現,32%的應用程序使用的Log4j版本已于2015年8月終止。79%的開發人員在將第三方(開源)庫添加到代碼中后從未更新過。“這解釋了為什么如此高比例的應用程序正在運行Log4的終止版本。”Eng說道。

二、最高效的DDoS攻擊技術:HTTP/2快速重置

2023年10月份披露的HTTP/2快速重置攻擊漏洞(通過快速重置繞過并發流限制)成了DDoS攻擊的熱門選擇,該漏洞可導致目標web應用服務器、負載均衡器和web代理服務器的資源被快速耗盡。

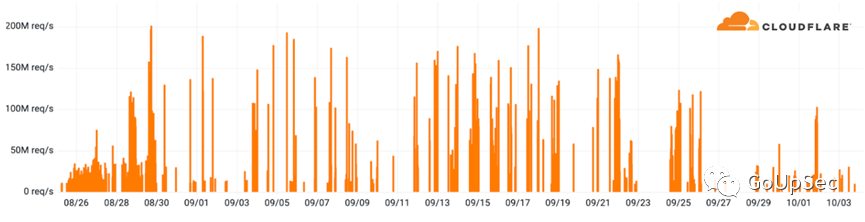

Cloudflare對8月至10月的HTTP/2快速重置攻擊的分析(上圖)發現,平均攻擊率為每秒3000萬個請求(rps),其中90次攻擊峰值超過1億rps。這些數字令人擔憂,因為HTTP/2快速重置漏洞使攻擊者可以利用規模相對較小的僵尸網絡(與動輒數十萬或數百萬臺主機的僵尸網絡相比,只需2萬臺受感染主機)發動大規模分布式拒絕服務(DDoS)攻擊。

密碼管理和在線存儲公司Keeper Security的安全和架構副總裁Patrick Tiquet表示:“雖然HTTP/2改進了Web性能和用戶體驗,但也引入了對攻擊者非常有吸引力的新攻擊向量。HTTP/2快速重置漏洞可被用來發動規模空前的DDoS攻擊。”

Qualys威脅研究部門網絡威脅總監Ken Dunham補充道:“更糟糕的是,這種攻擊很容易實施,對攻擊者來說回報豐厚,因為HTTP/2快速重置攻擊據稱比傳統DDoS攻擊方法的效率高300%以上。”

雖然微軟、AWS、F5等基礎設施提供商和Web服務器、負載均衡軟件廠商都已經發布了HTTP/2快速重置攻擊漏洞的緩解措施或補丁,但是安全專家認為HTTP/2快速重置DDoS攻擊仍將在2024年大行其道。

三、惡意電子郵件攻擊持續增長

惡意電子郵件/網絡釣魚依然是網絡攻擊的首先方式。據估計,90%的成功網絡攻擊都是從電子郵件網絡釣魚開始的。根據FBI最新發布的數據,商業電子郵件泄露(BEC)是一種無惡意軟件的攻擊,可誘騙收件人轉賬資金,已導致全球受害者損失超過500億美元。

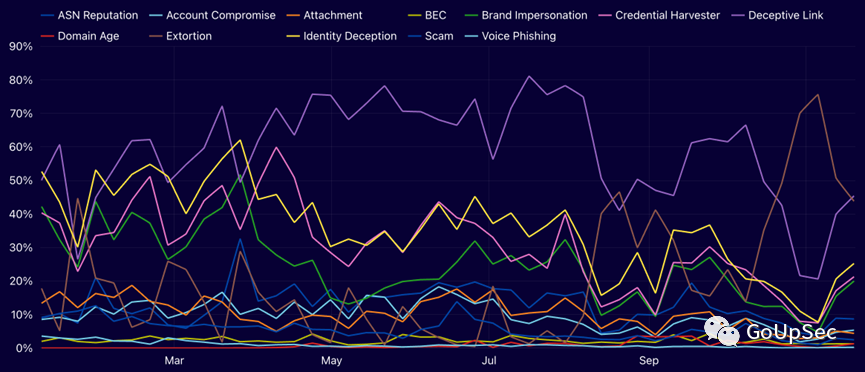

雖然電子郵件安全始終是企業網絡安全防御的重要環節,但是2023年電子郵件安全態勢進一步惡化。根據Cloudfare Area1分析報告,2023年平均有2.65%的電子郵件被發現是惡意的,且呈現上升趨勢。按周計算,2月初、9月初和10月下旬惡意電子郵件占比分別飆升至3.5%以上、4.5%和5%以上(下圖)。

2023年惡意電子郵件占比持續增長 數據來源:CloudFlare

2023年惡意電子郵件占比持續增長 數據來源:CloudFlare

惡意鏈接、身份竊取依然是2023年最主要的電子郵件威脅,敲詐內容在十月份出現了一個短暫的高峰,各郵件威脅類型的變化如下:

惡意電子郵件威脅類型占比變化 數據來源:CloudFlare

惡意電子郵件威脅類型占比變化 數據來源:CloudFlare

2024年,隨著生成式人工智能武器化的流行,惡意電子郵件的內容質量、發送規模和針對性將全面提升。企業需要結合智能化電子郵件安全解決方案和針對性安全意識培訓才能有效緩解惡意電子郵件攻擊。

四、后量子加密流量僅占互聯網流量1.7%

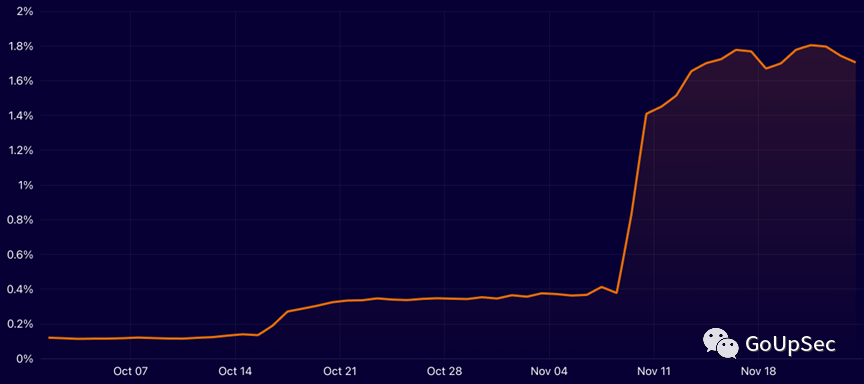

雖然2023年谷歌的Chrome瀏覽器開始支持后量子密碼技術(PQC),但整個互聯網中PQC加密流量的占比依然很低。根據CloudFlare的報告,2023年使用PQC加密的互聯網流量占比約1.7%。

2023年后量子加密流量占比變化 數據來源:CloudFlare

2023年后量子加密流量占比變化 數據來源:CloudFlare

“網絡流量向量子安全加密的方向邁出了一步,但是PQC的采用率僅為1.7%,仍然太低。”量子安全安全解決方案制造商QuSecure的首席信息安全官Craig Debban表示:“由于PQC僅適用于TLS1.3,因此PQC可能需要數年時間才能獲得業界的普遍關注。”

Debban指出:“當今的企業需要能夠編排加密技術,規劃并加速采用PQC加密技術,而無需等待客戶和供應商升級他們的系統。”

企業數據安全提供商Qrypt的首席技術官兼聯合創始人Denis Mandich補充道:“量子計算和人工智能的威脅正在加速到來,而后量子加密技術也已經不是新鮮事物,企業的網絡安全團隊不能滿足于與同行對齊,只有跑贏同行,你才能避免被狗熊襲擊。那些沒有準備好轉向量子安全工具和解決方案的人,不會得到任何人的同情。”