用RASP五步輕松保護云端無服務器架構

譯文譯者 | 布加迪

審校 | 重樓

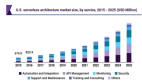

近年來無服務器架構發展勢頭正猛,預計未來十年將增長近25%。據稱,2022年無服務器架構市場的規模超過了90億美元,年復合增長率預計將增加。到2032年,市場規模很可能超過900億美元。

這表明,在組織日益采用DevOps的影響下,這個行業大有潛力。然而,如果不以可靠的方式處理網絡安全風險,所有這些進展都可能受到阻礙。

無服務器環境的一些最常見風險是拒絕服務(DoS)攻擊、身份驗證破壞和注入漏洞。運行時應用程序自我保護(RASP)并不是一種新穎的網絡安全方法,但由于它能夠處理零日攻擊和實施零信任安全,重新引起了人們的關注。

RASP的工作原理

Gartner給RASP下的定義是:“一種整合或融入到應用程序或應用程序運行時環境中的安全技術,它能夠控制應用程序的執行,并檢測和防止實時攻擊。”其目的是讓RASP系統能夠在人為干預有限的情況下應對新的攻擊,這一切都實時進行,因為它不是外部保護,它直接內置在應用程序本身中。

RASP還在使用的任何默認身份驗證協議這個基礎上提供了額外的保護層。如今惡意攻擊者更擅長檢測此類協議,就連已經過身份驗證的用戶和設備也可能受到感染而發起攻擊,同時始終不被發現。

然而,RASP被配置為標記所有不符合預設標準的事件;為此,它不僅查看網絡上的每個事務,還考慮事件的上下文。這限制了誤報的發生,確保與之合作的人可以專注于實際的安全事件。

此外,盡管安全平臺應該定期打補丁,但如果某個應用程序的補丁有一段時間打不上,RASP可以自動提供短期修復。這對于零日攻擊特別有用,因為響應的時間窗口比平常更小。

所有這些都使RASP成為實現零信任安全的一種非常有效的解決方案。它特別適用于零信任網絡訪問以及基于身份的分段,而說到網絡安全,這兩者都是零信任理念的推薦要素。

使用RASP保護無服務器架構的步驟

就像云聯絡中心必須保護客戶數據一樣,所有使用無服務器架構的云解決方案都必須配備自我保護系統。下面幾個步驟可以幫助您保護環境。

1. 確定需要保護的資產

首先確定無服務器架構中需要保護的關鍵資產。這可能包括敏感數據、函數、API或對應用程序的安全和功能至關重要的任何其他資源,還包括無服務器函數本身以及它們訪問的數據。

2. 評估這些資產面臨的風險

進行徹底的風險評估,以識別已確定資產的潛在漏洞和威脅。這番評估將幫助您了解與無服務器架構相關的特定風險。然后,您可以相應地確定安全工作的優先級。

3. 實施RASP

實施專門為無服務器架構設計的RASP工具,確保它們與您在使用的那家云提供商兼容。

應該留意的一些安全功能包括如下:

- 輸入驗證和清理。

- 安全身份驗證和授權。

- 數據加密。

- 安全的日志記錄和審計。

- 基于行為的異常檢測。

4. 監控RASP解決方案,留意警報和事件

RASP旨在在人為干預有限的情況下進行自我保護,但您仍需要做好一些監控以確保它正常工作。這通常意味著您必須能夠深入了解應用程序行為,并檢測異常、可疑活動或針對無服務器函數的攻擊。

然后,及時調查并響應任何生成的警報。還可以通過安全信息和事件管理(SIEM)系統進行監控,這種系統集中匯總來自各個來源的日志和事件,包括RASP解決方案。

5. 修復任何已識別的漏洞

這可能需要修補或更新易受攻擊的組件、修改訪問控制或實施額外的安全措施。定期檢查并解決RASP解決方案已識別的漏洞,以維護安全的無服務器架構。

結語

RASP是一種強大的工具,可以幫助您保護無服務器架構。如果遵循本文概述的步驟,您就可以在自己的環境中實施RASP,以保護關鍵資產免受攻擊。

原文標題:5-Step Guide on Securing Serverless Architectures in the Cloud with RASP,作者:Joseph Chukwube